Снип на расположение строений на участке: нормы застройки ИЖС участка

- Минимальные расстояния до границы соседнего участка

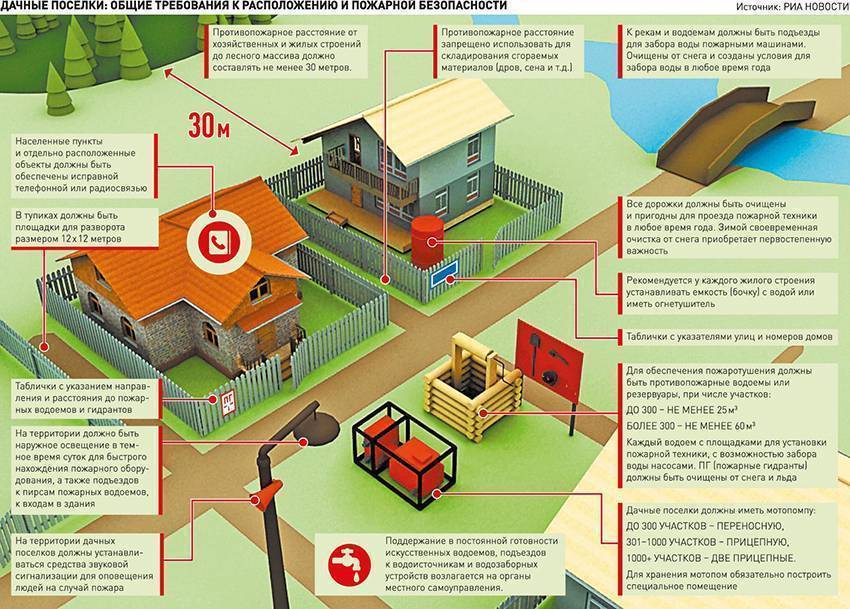

- Требования СНиП к расположению домов и построек на участках ИЖС

- Прокуратура разъясняет: о застройке дачных и садовых участков

- что и как должно располагаться на дачном участке

- Размещение дома на земельном участке

- местоположений кастеров против местоположений базовых станций

- Construction and Building Materials — Journal

- СНИП.КОМ | СНиП: Нормы и правила | Россия

- Познакомьтесь с основателем Snip.It Рами Адибом, разоблачающим СДВ, индуцированный Интернетом.

- Подразделение мобильных клиник PETA | PETA

- Франшиза Snip-its (затраты + сборы + FDD)

- PoC: развертывание брандмауэра веб-приложений

- Обзор

- Концептуальная архитектура

- Предпосылки

- Рекомендации по проверке концепции WAF

- Рекомендуемые средства защиты

- Начальная конфигурация WAF

- Клон конфигурации виртуального сервера

- Пользовательское приемочное тестирование и первоначальное устранение неполадок

- Обучение проверке безопасности

- Импорт Экспорт

- Динамическое профилирование

- Соображения при переходе на производство

- Ссылки

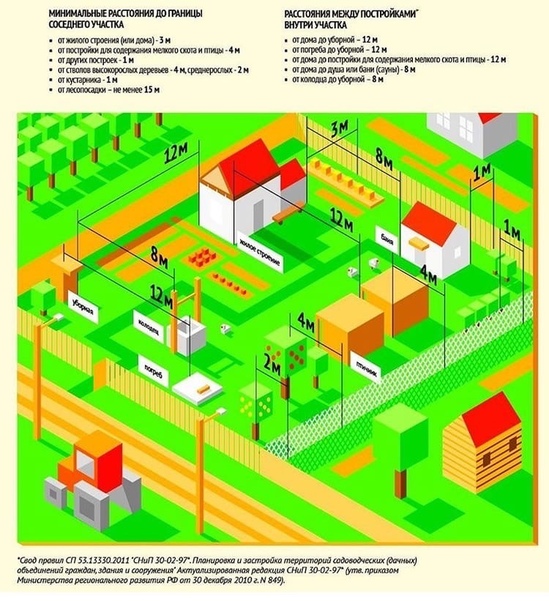

Минимальные расстояния до границы соседнего участка

Подборка наиболее важных документов по запросу Минимальные расстояния до границы соседнего участка (нормативно–правовые акты, формы, статьи, консультации экспертов и многое другое).

Судебная практика: Минимальные расстояния до границы соседнего участка

Открыть документ в вашей системе КонсультантПлюс:

Подборка судебных решений за 2019 год: Статья 40 «Права собственников земельных участков на использование земельных участков» ЗК РФ

(ООО юридическая фирма «ЮРИНФОРМ ВМ»)Руководствуясь статьей 40 ЗК РФ и установив, что согласно данным ЕГРН объект недвижимости, заявленный к проведению учетно-регистрационных действий расположен на земельном участке общей площадью 276 кв. м; земельный участок принадлежит на праве общей долевой собственности (доля в праве 1/2) истцам на основании договора купли-продажи земельного участка; согласно данным государственного кадастра недвижимости категория земель — «земли населенных пунктов»; вид разрешенного использования — «для садоводства», апелляционный суд отказал в признании незаконным решения об отказе в государственном кадастровом учете и государственной регистрации права собственности на объект недвижимого имущества — здание (жилое строение (садовый дом), поскольку созданный объект недвижимости не соответствует нормам по санитарно-бытовым условиям СНиП 30-02-97 «Планировка и застройка территорий садоводческих и (дачных) объединений граждан, здания, сооружения», согласно которым минимальные расстояния до границы соседнего участка должны быть: от жилого строения — 3 м, от постройки для содержания мелкого скота и птицы — 4 м, от других построек — 1 м.

Статьи, комментарии, ответы на вопросы: Минимальные расстояния до границы соседнего участка

Открыть документ в вашей системе КонсультантПлюс:

«Жилищно-коммунальное хозяйство: 10 важных тем»

(выпуск 22)

(«Редакция «Российской газеты», 2019)Например, согласно п. 6.7 СП 53.13330.2011 «Свод правил. Планировка и застройка территорий садоводческих (дачных) объединений граждан, здания и сооружения. Актуализированная редакция СНиП 30-02-97», утвержденного Приказом Минрегиона России от 30.12.2010 N 849, минимальные расстояния до границы соседнего участка по санитарно-бытовым условиям должны быть от:

Открыть документ в вашей системе КонсультантПлюс:

Статья: ИЖС на дачных участках: анализ споров

(Григорьев Е.)

(«Жилищное право», 2018, N 8)Так, Первомайским районным судом г. Омска в 2015 году было рассмотрено в открытом судебном заседании гражданское дело по исковому заявлению Ж. Д.А. к У.Н.П. о признании строения самовольной постройкой, сносе самовольной постройки. В обоснование иска истец указал, что ответчик на своем земельном участке на расстоянии менее 1 м от ограждения, разделяющего их земельные участки, и менее 10 м от его дачного домика без каких-либо согласований и разрешительной документации осуществляет строительство жилого дома с нарушением противопожарных расстояний между строениями. Суд в исковых требованиях отказал, и вот по каким основаниям: согласно представленным документам оба земельных участка расположены в границах СНТ, следовательно, при осуществлении строительства ответчиком должны были применяться СП 53.13330.2011 «Свод правил. Планировка и застройка территорий садоводческих (дачных) объединений граждан, здания и сооружения. Актуализированная редакция СНиП 30-02-97» (утвержденные Приказом Минрегиона РФ от 30 декабря 2010 г. N 849). Согласно п. 6.7 указанных Правил минимальное расстояние до границы соседнего участка по санитарно-бытовым условиям должно быть от жилого строения (или дома) — 3 м.

Д.А. к У.Н.П. о признании строения самовольной постройкой, сносе самовольной постройки. В обоснование иска истец указал, что ответчик на своем земельном участке на расстоянии менее 1 м от ограждения, разделяющего их земельные участки, и менее 10 м от его дачного домика без каких-либо согласований и разрешительной документации осуществляет строительство жилого дома с нарушением противопожарных расстояний между строениями. Суд в исковых требованиях отказал, и вот по каким основаниям: согласно представленным документам оба земельных участка расположены в границах СНТ, следовательно, при осуществлении строительства ответчиком должны были применяться СП 53.13330.2011 «Свод правил. Планировка и застройка территорий садоводческих (дачных) объединений граждан, здания и сооружения. Актуализированная редакция СНиП 30-02-97» (утвержденные Приказом Минрегиона РФ от 30 декабря 2010 г. N 849). Согласно п. 6.7 указанных Правил минимальное расстояние до границы соседнего участка по санитарно-бытовым условиям должно быть от жилого строения (или дома) — 3 м. Пункт 6.5 Правил предусматривает, что противопожарные расстояния между строениями и сооружениями в пределах одного садового участка не нормируются. Противопожарные расстояния между жилыми строениями или жилыми домами, расположенными на соседних участках, в зависимости от материала несущих и ограждающих конструкций должны быть: для строений, возведенных из камня, бетона и других негорючих материалов, расстояние должно составлять 6 м, между этими же строениями и строениями с деревянными перекрытиями и покрытиями, защищенными негорючими и трудногорючими материалами, — 8 м. Таким образом, в данном случае расстояние между строящимся строением ответчика и строением истца — 9 метров, при этом из представленного истцом заключения следует, что строение истца из бетона, соответственно, минимальное расстояние между указанными строениями, согласно СП 53.13330.2011, составляет 8 метров, тогда как стороны подтвердили, что расстояние между указанными строениями 9 метров.

Пункт 6.5 Правил предусматривает, что противопожарные расстояния между строениями и сооружениями в пределах одного садового участка не нормируются. Противопожарные расстояния между жилыми строениями или жилыми домами, расположенными на соседних участках, в зависимости от материала несущих и ограждающих конструкций должны быть: для строений, возведенных из камня, бетона и других негорючих материалов, расстояние должно составлять 6 м, между этими же строениями и строениями с деревянными перекрытиями и покрытиями, защищенными негорючими и трудногорючими материалами, — 8 м. Таким образом, в данном случае расстояние между строящимся строением ответчика и строением истца — 9 метров, при этом из представленного истцом заключения следует, что строение истца из бетона, соответственно, минимальное расстояние между указанными строениями, согласно СП 53.13330.2011, составляет 8 метров, тогда как стороны подтвердили, что расстояние между указанными строениями 9 метров.

Требования СНиП к расположению домов и построек на участках ИЖС

Участки под ИЖС предназначены для строительства малоэтажных жилых домов (не более 3 этажей вместе с мансардой и подвалом – техническим/цокольным этажом). Помимо частных домов, коттеджей, на таких участках возводятся бани, беседки, хозяйственные постройки, гаражи. Но несмотря на то, что все строения находятся в частной собственности, их расположение строго регламентируется СНиП 30-02-97, действующим в отношении построек на земельных участках под ИЖС и дачных участках. Основная задача этого документа – обеспечение пожарной безопасности (исключение распространения пожара на соседние постройки).

Помимо частных домов, коттеджей, на таких участках возводятся бани, беседки, хозяйственные постройки, гаражи. Но несмотря на то, что все строения находятся в частной собственности, их расположение строго регламентируется СНиП 30-02-97, действующим в отношении построек на земельных участках под ИЖС и дачных участках. Основная задача этого документа – обеспечение пожарной безопасности (исключение распространения пожара на соседние постройки).

Строительство всегда начинается с плана и получения разрешения. Разрешение на строительство частного дома выдается, только если план составлен с учетом всех норм и требований. Их немало: на отступы от границ участков, от соседних домов, построек и от красной линии.

Первостепенное значение имеет расстояние между домами. Оно зависит от огнестойкости материала постройки домов и составляет:

- между деревянными домами — не менее 15 метров,

- между каменными домами (бетон, кирпич и пр.) – не менее 6 метров,

- между домами из негорючих материалов, но с деревянными перекрытиями – 8 метров.

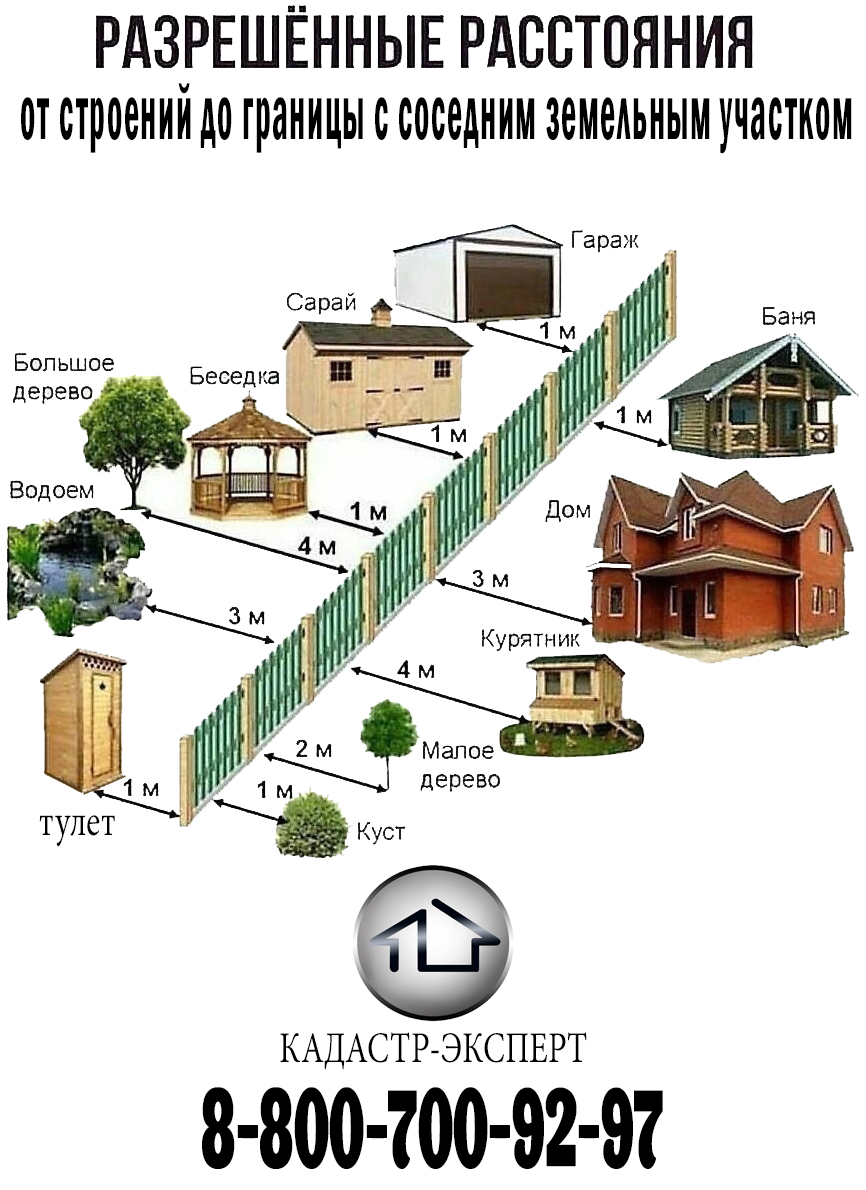

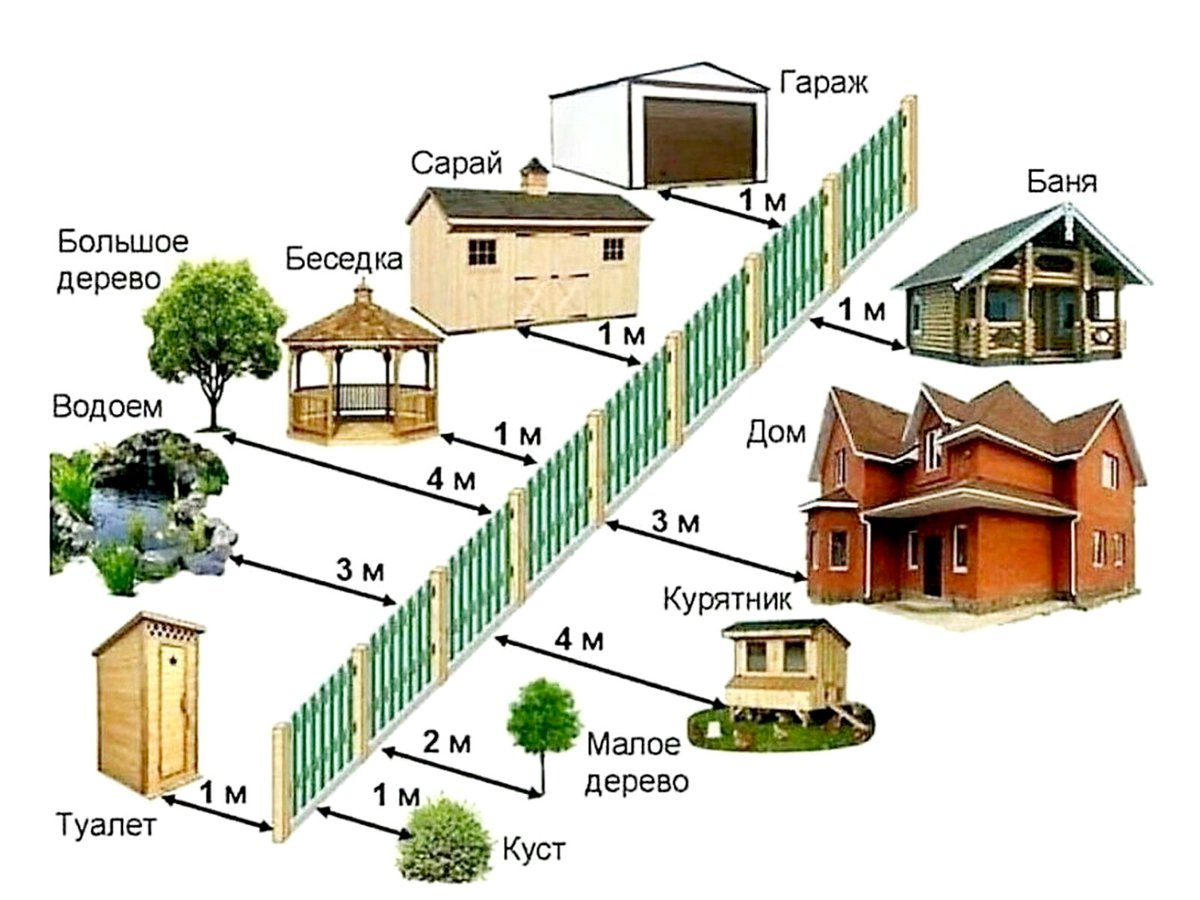

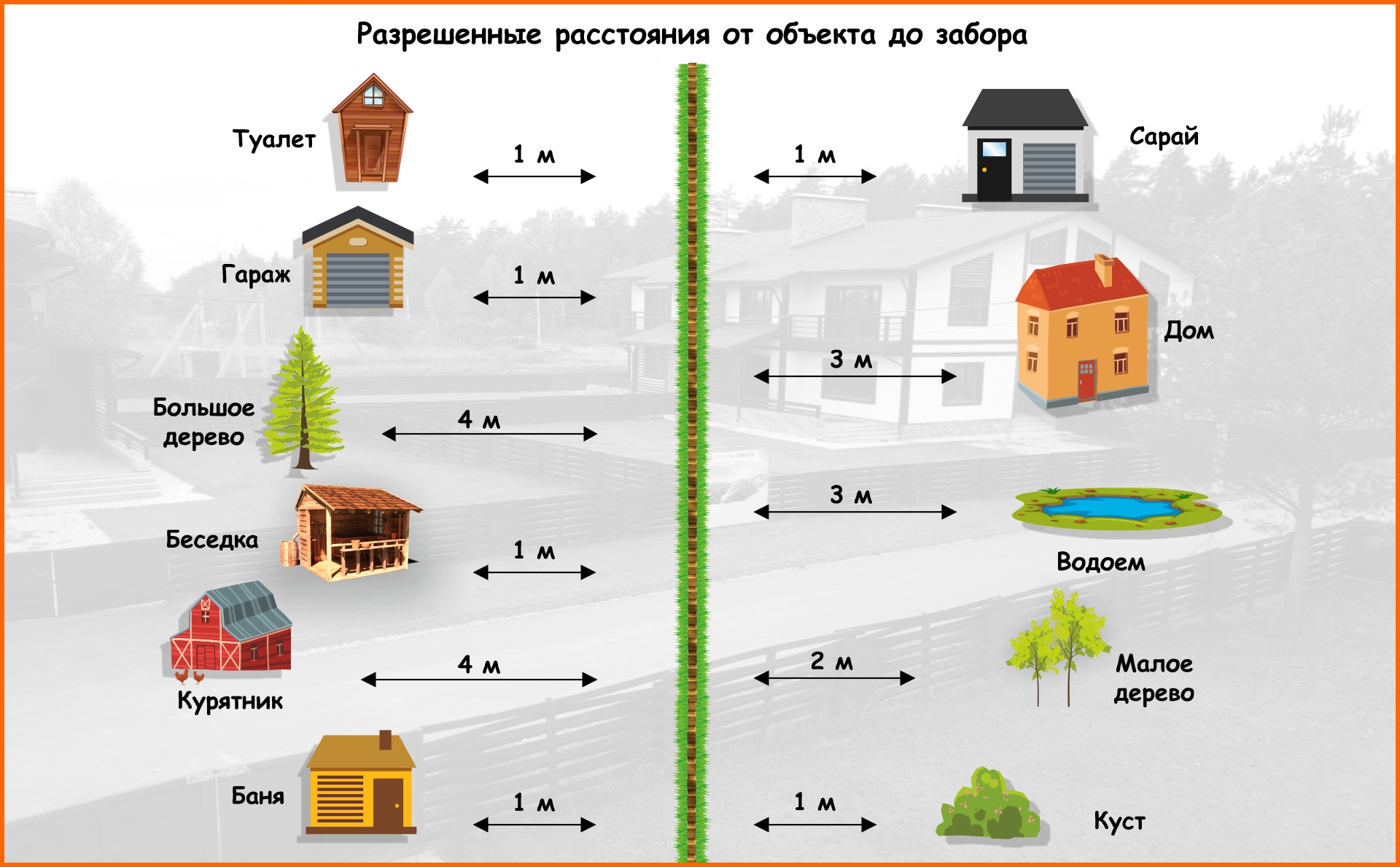

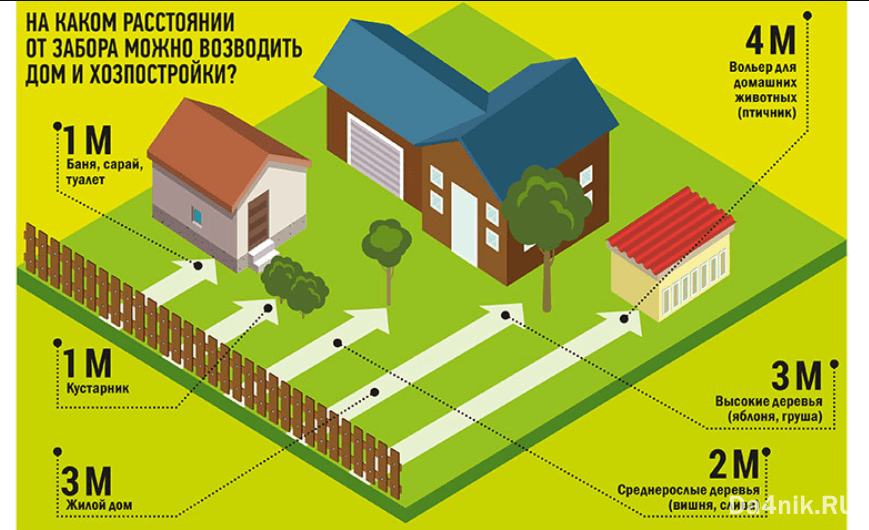

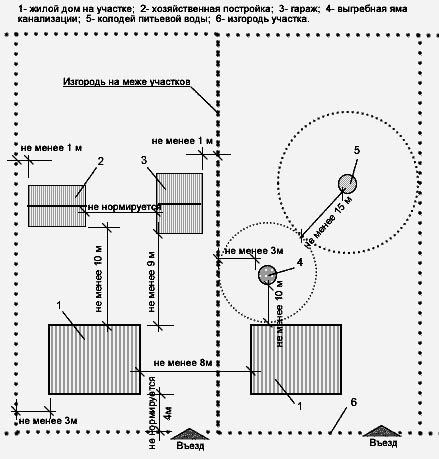

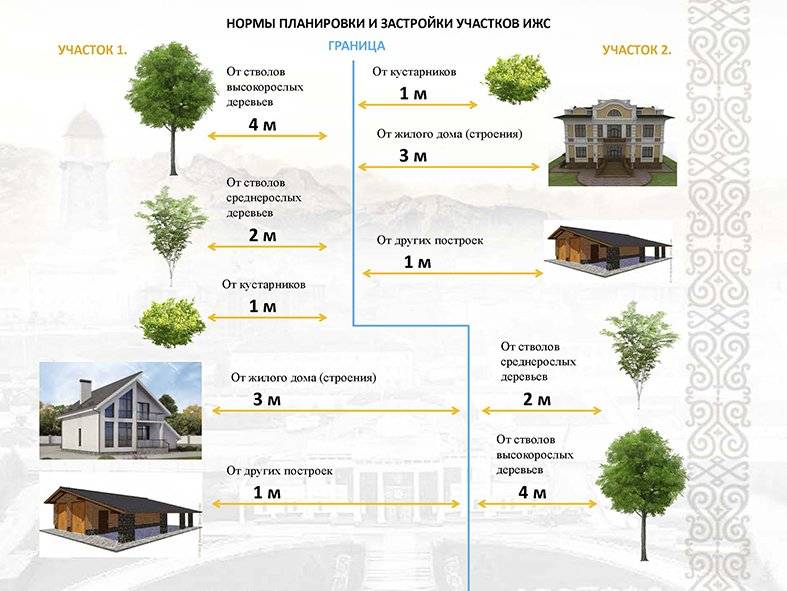

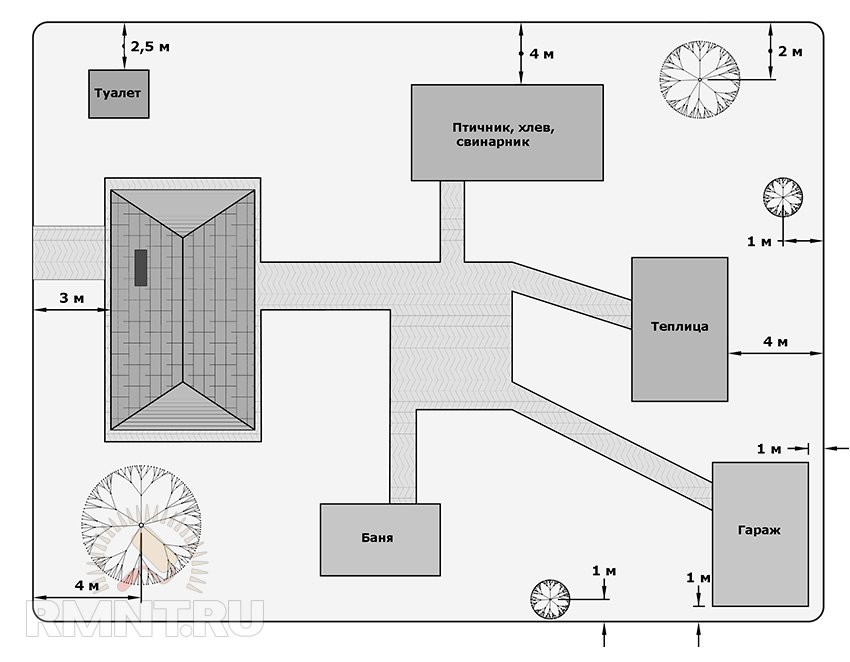

Расстояние от построек до границ участка обусловлено также санитарно-гигиеническими соображениями и должно быть:

- для дома – не менее 3 метров,

- для хлева, птичника и других построек с животными – не менее 4 метров,

- для бани, душа, туалета – не менее 2.5-3.5 метров,

- для теплиц – не менее 4 метров,

- для гаража, хозблока, сарая с инвентарем – не менее 1 метра.

Соблюдение этих норм позволит избежать затенения соседей, проникновения нечистот и удобрений в колодцы (скважины). Эти нормы предотвратят возможные конфликты с соседями на этой почве.

Отдельного разъяснения заслуживает раздел СНиП, связанный с понятием красной линии. Это условная граница между дорогой и участком. Она разделяет участок ИЖС и прилегающую общественную территорию. Обычно именно по красной линии ставят заборы и прокладывают коммуникации.

Частный дом должен строиться на расстоянии не менее 5 метров от красной линии улицы и не менее 3 метров от красной линии проездов. Невыполнение этих требований влечет за собой наказание в виде штрафов и судебного решения о сносе постройки, выступающей за установленные границы.

Невыполнение этих требований влечет за собой наказание в виде штрафов и судебного решения о сносе постройки, выступающей за установленные границы.

Важно! Как и везде, земельные участки под ИЖС в Твери выдаются только под строительство частных домов, коттеджей. Такие участки не предназначены для коммерческих зданий, ибо при их возведении действуют особые нормы и правила.

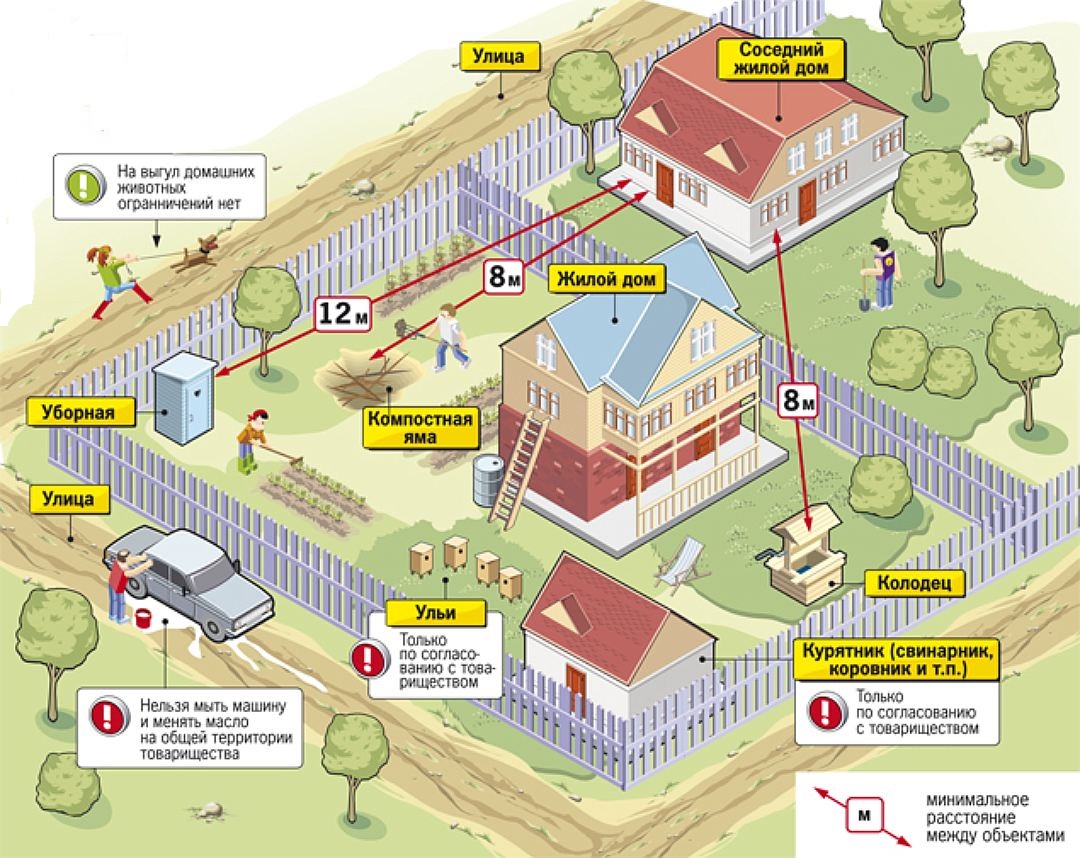

Прокуратура разъясняет: о застройке дачных и садовых участков

Организация территории садоводческого, дачного объединения осуществляется в соответствии с утвержденным органом местного самоуправления проектом планировки территории садоводческого, дачного объединения, являющимся юридическим документом, обязательным для исполнения всеми участниками освоения и застройки территории садоводческого, дачного объединения.

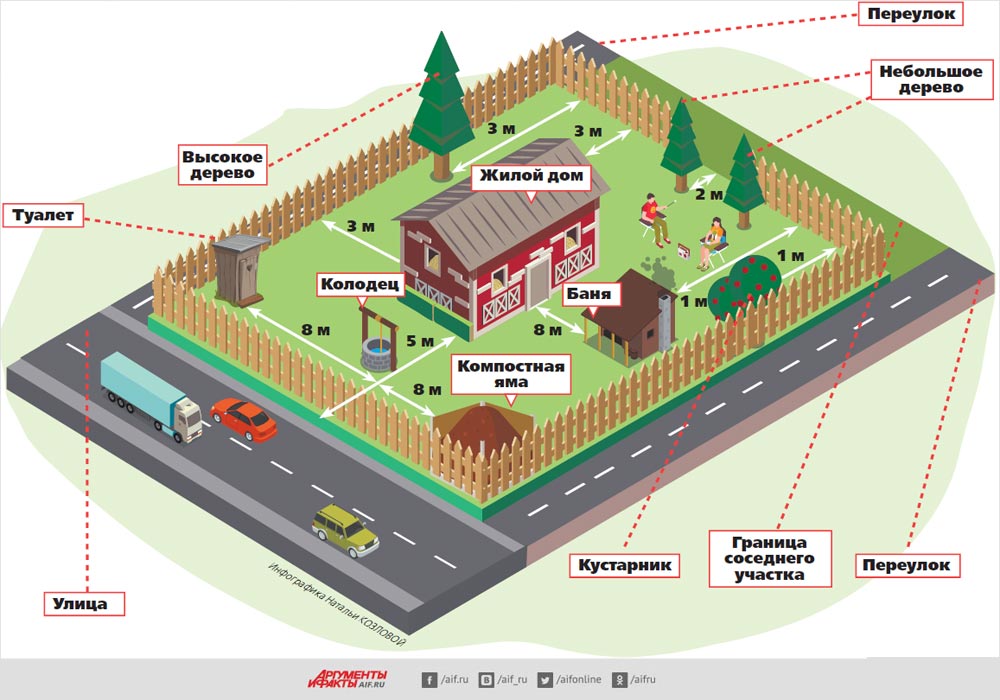

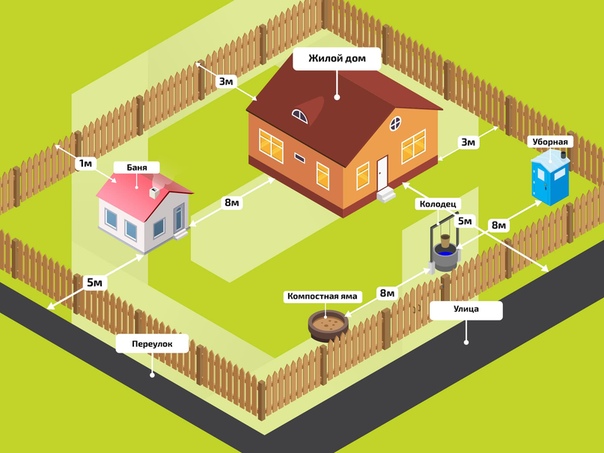

Жилое строение или жилой дом должны отстоять от красной линии улиц не менее чем на 5 м, от красной линии проездов — не менее чем на 3 м. При этом между домами, расположенными на противоположных сторонах проезда, должны быть учтены противопожарные расстояния. Расстояния от хозяйственных построек до красных линий улиц и проездов должны быть не менее 5 м. По согласованию с правлением садоводческого, дачного объединения навес или гараж для автомобиля может размещаться на участке, непосредственно примыкая к ограде со стороны улицы или проезда.

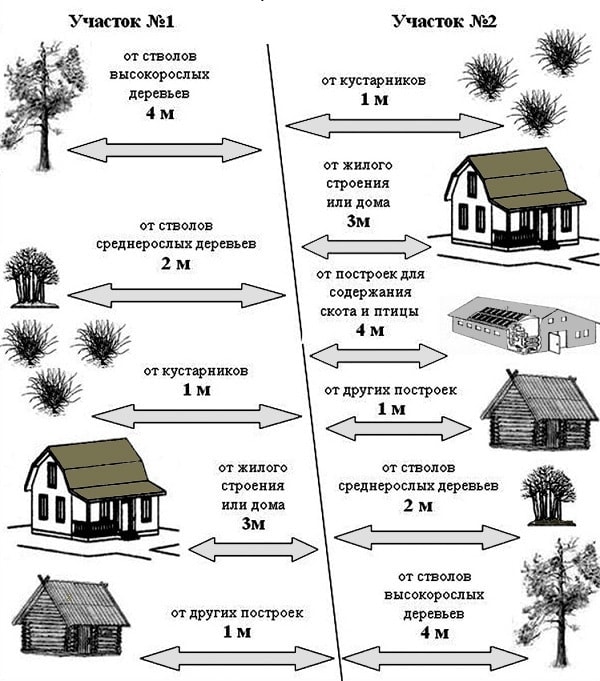

Минимальные расстояния до границы соседнего участка по санитарно-бытовым условиям должны быть от: жилого строения (или дома) — 3 м; постройки для содержания мелкого скота и птицы — 4 м; других построек — 1 м; стволов высокорослых деревьев — 4 м, среднерослых — 2 м; кустарника — 1 м.

Расстояние между жилым строением (или домом), хозяйственными постройками и границей соседнего участка измеряется от цоколя или от стены дома, постройки (при отсутствии цоколя), если элементы дома и постройки (эркер, крыльцо, навес, свес крыши и др. ) выступают не более чем на 50 см от плоскости стены. Если элементы выступают более чем на 50 см, расстояние измеряется от выступающих частей или от проекции их на землю (консольный навес крыши, элементы второго этажа, расположенные на столбах и др.).

) выступают не более чем на 50 см от плоскости стены. Если элементы выступают более чем на 50 см, расстояние измеряется от выступающих частей или от проекции их на землю (консольный навес крыши, элементы второго этажа, расположенные на столбах и др.).

При возведении на садовом, дачном участке хозяйственных построек, располагаемых на расстоянии 1 м от границы соседнего садового, дачного участка, скат крыши следует ориентировать таким образом, чтобы сток дождевой воды не попал на соседний участок.

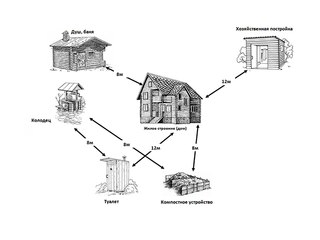

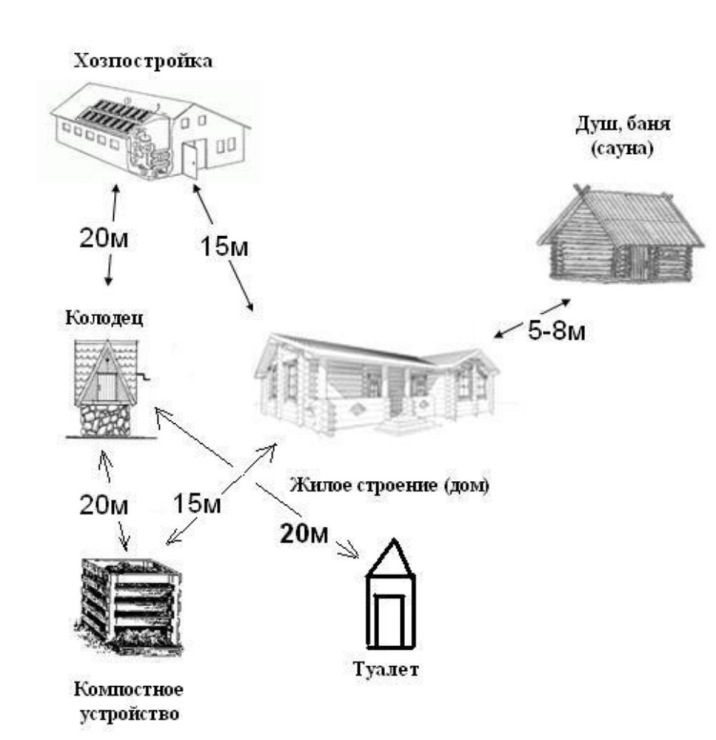

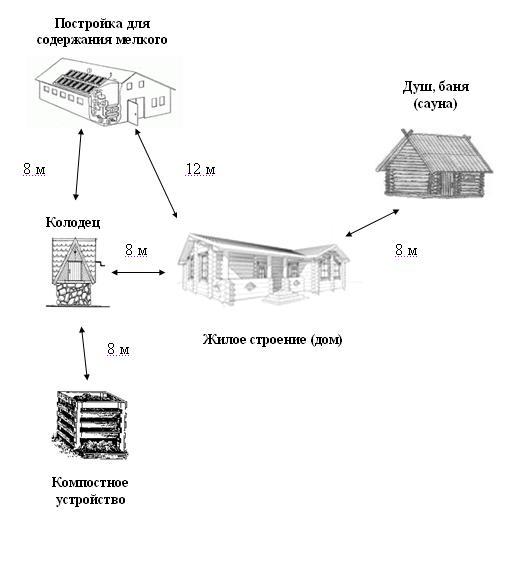

Минимальные расстояния между постройками по санитарно-бытовым условиям должны быть, м: от жилого строения или жилого дома до душа, бани (сауны), уборной — 8; от колодца до уборной и компостного устройства — 8.

Указанные расстояния должны соблюдаться между постройками, расположенными на смежных участках.

Нарушение правил застройки может повлечь, для нерадивого садовода юридические последствия гражданско-правового характера, вплоть до обязания снести строение или дом.

***

«Свод правил СП 53.13330.2011 «Планировка и застройка территорий садоводческих (дачных) объединений граждан, здания и сооружения. Актуализированная редакция СНиП 30-02-97»

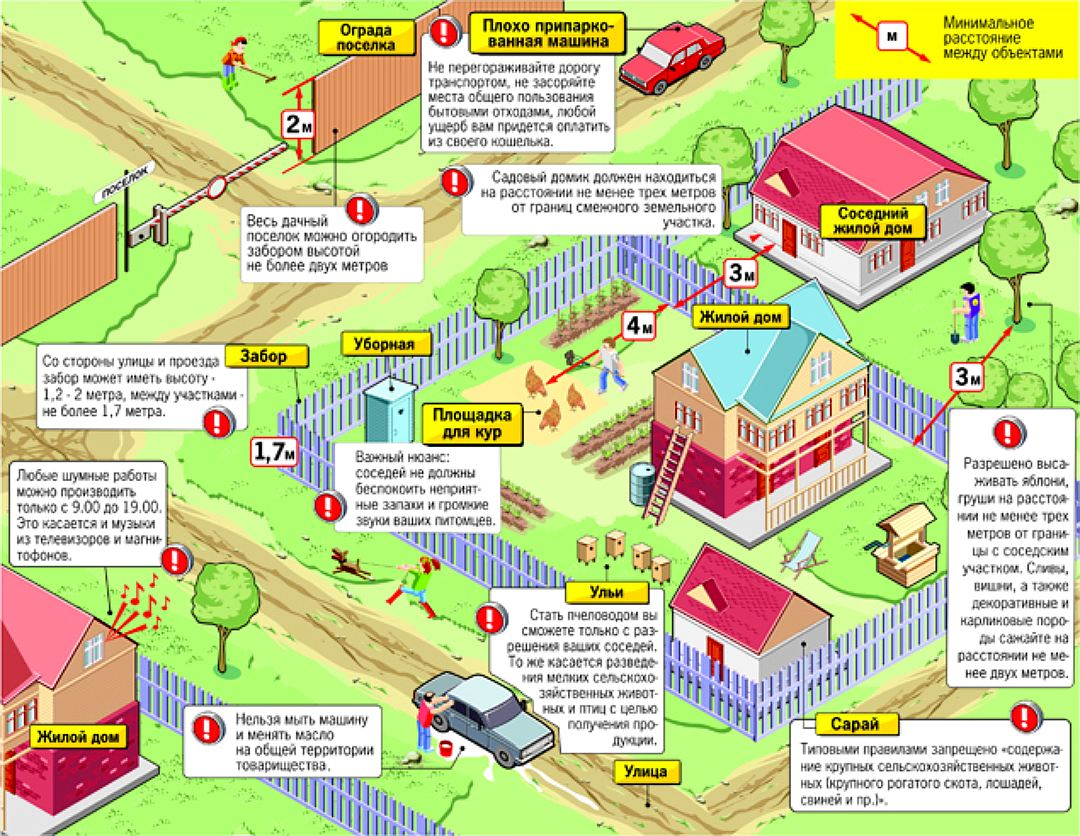

что и как должно располагаться на дачном участке

Взаимное расположение построек и коммуникаций на дачном участке регулируется довольно большим количеством нормативных документов, прежде всего СНиП (СП) и СанПиН. Самое неприятное состоит в том, что нередко положения разных документов могут если не прямо противоречить друг другу, то допускать значительные разночтения в одном и том же вопросе. К тому же в условиях обычного загородного участка площадью 6 соток некоторые из условий представляются, мягко говоря, трудновыполнимыми.

Расстояния от соседей и в пределах участка

Забор

Расстояние от дома до улицы

Расстояние от соседского участка/забора до жилого дома

Дом с примыкающими хозяйственными постройками

Расположение деревьев и кустарников

Расстояния в пределах участка

Противопожарные расстояния

Площадь мощения участка

Расположение коммуникаций на участке: нормы и правила

Газопроводы

Электричество: как прокладывать кабели на участке

Больная тема: правила водоснабжения и канализации

Расстояние от туалета до колодца

Расположение септика

Расстояния от соседей и в пределах участка

Основные моменты планировки участка (исключая канализацию, электричество, водо- и газоснабжение, о которых речь пойдет ниже) регламентируются СП 53. 13330.2011 «Планировка и застройка территорий садоводческих (дачных) объединений граждан, здания и сооружения» (актуализированная редакция СНиП 30-02-97). Что документ говорит о наших правах и обязанностях?

13330.2011 «Планировка и застройка территорий садоводческих (дачных) объединений граждан, здания и сооружения» (актуализированная редакция СНиП 30-02-97). Что документ говорит о наших правах и обязанностях?

Забор. Документ рекомендует (однако не предписывает) устанавливать между участками сетчатые ограждения. При этом установка ограждений другого типа возможна при письменном согласии владельцев обоих участков, которое вдобавок должно быть согласовано с правлением садоводческого объединения. Понятно, что с соседями проще договориться на словах, тем более что далеко не все жаждут наблюдать через сетку реалити-шоу «Жизнь соседей». Однако помните: в случае спорной ситуации доказать факт устной договоренности будет сложно, а переделка забора стоит денег. Что касается заборов со стороны улиц и проездов, то глухое ограждение может быть установлено по решению общего собрания садоводческого объединения.

Расстояние от дома до улицы. Точка отсчета этого расстояния – так называемая красная линия: граница улицы или проезда по линии ограждения участков.

- Жилой дом: не менее 5 м от красной линии улицы и 3 м – от проезда.

- Хозяйственные постройки: не менее 5 м в обоих случаях.

- Гараж или навес для автомобиля может примыкать непосредственно к красной линии, как часто и делают, чтобы выезжать прямо на улицу. Однако следует знать, что такое планировочное решение нужно согласовывать с правлением.

Тонкость: СП отмечает, что при учете расстояний от построек до красной линии следует учитывать также минимальные противопожарные расстояния между домами, построенными на противоположных сторонах улицы. Приоритетными при выборе расстояния от красной линии считаются именно они.

Расстояние от соседского участка/забора до жилого дома или хозяйственных построек измеряется от цоколя или стены дома, но только при условии, если никакие элементы не выступают более чем на 50 см от плоскости стены. Проще говоря, если у вашего дома есть балкон, эркер, широкий карнизный свес или другой архитектурный изыск подобного рода, считать расстояние до соседнего участка придется именно от него, вернее, от его проекции на землю.

- Жилой дом: не менее 3 м.

- Хозяйственные постройки: не менее 1 м.

Дом с примыкающими хозяйственными постройками: расстояние измеряется от каждого из объединенных объектов. То есть дом должен быть расположен не ближе 3 м, а хозяйственная пристройка – не ближе 1 м. Против пристройки гаража СП не возражает, если не нарушены прочие нормы.

Тонкость 1: постройки, расположенные на расстоянии 1 м от соседского участка, должны быть ориентированы так, чтобы с их кровли не стекала вода на чужую территорию.

Тонкость 2: отдельно в документе упоминаются такие сооружения, как надворная уборная, люфт-клозет и септик. Они должны располагаться не ближе 1 м от границ участка, но существуют дополнительные требования к их удаленности от жилых помещений, источников водоснабжения и пр. Об этом речь пойдет ниже.

СП регламентирует и расположение деревьев и кустарников относительно соседского забора, и это желательно иметь в виду, если вы решили заняться ландшафтным дизайном на своих владениях.

- Стволы высоких деревьев: не менее 4 м.

- Стволы среднерослых деревьев: не менее 2 м.

- Кустарники: не менее 1 м

Расстояния в пределах участка сформулированы в СП довольно просто, но заранее радоваться не стоит: именно тут вступают в действие противоречия в нормах, устанавливаемых разными документами.

- От жилого дома до бани, сауны или уборной: не менее 8 м.

- От колодца до уборной и компостного устройства: не менее 8 м.

Требования к удаленности этих сооружений друг от друга распространяются и на смежные участки, то есть взаимное расположение вашего дома и бани соседей (и наоборот) должно им соответствовать. И помните о противопожарных расстояниях!

Противопожарные расстояния указаны в таблице ниже и зависят от материалов, из которых выполнена постройка. Примечательно, что в пределах одного участка эти расстояния не нормируются.

Площадь мощения участка также не обойдена регуляцией. Плохая новость для тех, кто втайне мечтает заасфальтировать загородные угодья, чтобы избавиться от тягот сада и огорода: СП разрешает отводить под мощеные площадки, дорожки и отмостку не более 30% от общей площади участка.

Плохая новость для тех, кто втайне мечтает заасфальтировать загородные угодья, чтобы избавиться от тягот сада и огорода: СП разрешает отводить под мощеные площадки, дорожки и отмостку не более 30% от общей площади участка.

Таблица 1: противопожарные расстояния между строениями в дачных поселках

Расположение коммуникаций на участке: нормы и правила

Газопроводы

Здесь в действие вступает другой нормативный документ – СП 62.13330.2011 «Газораспределительные системы» (актуализированная редакция СНиП 42.01.2002), а также ПУЭ (Правила устройства электроустановок). Они регламентируют расстояние от газопровода (при подземном и надземном его расположении) до строений и других коммуникаций.

Расстояния по горизонтали, подземные газопроводы

- Низкого давления (до 0,005 МПа). До водопровода, канализации, дренажной системы и силовых кабелей всех напряжений – не менее 1 м, до фундаментов зданий – не менее 2 м, от стволов деревьев – не менее 1,5 м.

- Среднего давления (0,005–0,3 МПа). До водопровода, напорной канализации – не менее 1 м; до самотечной бытовой канализации, дренажной системы – не менее 1,5 м; до силовых кабелей всех напряжений – 1 м; до фундаментов зданий – не менее 4 м; до стволов деревьев – не менее 1,5 м.

- Высокого давления (0,3–0,6 МПа). До водопровода, напорной канализации – не менее 1,5 м; до самотечной бытовой канализации, дренажной системы – не менее 2 м; до силовых кабелей всех напряжений – 1 м; до фундаментов зданий – не менее 7 м; до стволов деревьев – не менее 1,5 м.

Расстояние по вертикали при пересечении подземного газопровода с другими подземными инженерными сетями не зависит от давления в газопроводе и принимается как 0,2 м до водопровода, канализации и дренажа. Для силовых кабелей всех напряжений и кабелей связи – 0,5 м. Прокладка газопроводов под фундаментами зданий и корнями деревьев запрещена.

Расстояния до жилых зданий, надземные (наземные) газопроводы:

- низкого давления – не регламентируется;

- среднего давления – 5 м до зданий степени огнестойкости IV и конструктивной пожарной опасности классов С2 и С3;

- высокого давления – 5 м от зданий степеней огнестойкости I–IV и конструктивной пожарной опасности классов С0–С3.

Если к поселку не подведен магистральный газ и для бытового газоснабжения используются баллоны, то при емкости более 12 л они должны располагаться в пристройке из негорючего материала или в металлическом ящике у глухого участка наружной стены не ближе 5 м от входа в здание

Электричество: как прокладывать кабели на участке

Расстояния от кабелей и проводов до различных объектов определяются ПУЭ. О взаимном расположении кабелей и газопровода уже говорилось; что касается остального, то нормативы следующие.

- При подземной прокладке кабелей расстояние до водопровода, дренажной системы и канализации – не менее 1 м, строений – 0,5 м, больших деревьев – 2 м, кустарников – 0,75 м.

- Если провода проходят по воздуху, расстояние до крон деревьев – не менее 1 м.

Больная тема: правила водоснабжения и канализации

Один из самых острых вопросов – взаимное расположение канализационных сооружений и других построек, в том числе источников водоснабжения. Требования разных документов представляются либо противоречивыми, либо трудновыполнимыми, однако мы попробуем разобраться.

Требования разных документов представляются либо противоречивыми, либо трудновыполнимыми, однако мы попробуем разобраться.

Расстояние от туалета до колодца и других сооружений зависит от типа «удобств». Если на участке оборудована выгребная яма, то минимальное расстояние до жилого дома (в том числе соседского) составляет 12–15 м, однако, например, действующий СанПиН 42-128-4690-88 допускает сокращение этого расстояния для частных домовладений до 8–10 м. Расстояние от выгребной ямы до участка соседей 1–2 м, но при этом должны соблюдаться нормы удаленности от строений. Максимальное значение удаленности туалета от источника водоснабжения также разнится в разных документах и колеблется от 50 м (например, СанПиН 2.1.4. 1175-02 «Гигиенические требования к качеству воды нецентрализованного водоснабжения. Санитарная охрана источников») до 8 м (СП 53.13330.2011 «Планировка и застройка территорий садоводческих (дачных) объединений граждан, здания и сооружения»). Можно встретить и значения 30 м, и 20. В СП 42.13330.2011 «Градостроительство. Планировка и застройка городских и сельских поселений» указано расстояние 25 м. Существует мнение, что удаленность должна зависеть от уровня грунтовых вод: чем он выше, тем больше должно быть расстояние между выгребной ямой и источником воды. Если поблизости находится естественный водоем (река, озеро), то туалет должен быть удален от него на 30 м.

В СП 42.13330.2011 «Градостроительство. Планировка и застройка городских и сельских поселений» указано расстояние 25 м. Существует мнение, что удаленность должна зависеть от уровня грунтовых вод: чем он выше, тем больше должно быть расстояние между выгребной ямой и источником воды. Если поблизости находится естественный водоем (река, озеро), то туалет должен быть удален от него на 30 м.

Понятно, что на участке в 6 соток не может идти речь о расстояниях в 30–50 м. Хотя бы потому, что так совершенно невозможно выдержать удаленность своих объектов от соседских: с очень большой вероятностью в радиусе 50 м от любого колодца окажется туалет. Вероятно, имеет смысл ориентироваться на разумный баланс между санитарными требованиями, собственными возможностями и интересами соседей, хоть это и не дает уверенности, что вы не окажетесь нарушителем какой-либо нормы, о существовании которой даже не подозревали.

Расположение септика – вопрос еще более сложный. В некотором приближении он освещен только в недействующем на сегодняшний день СНиП 2. 04.03-85, в наши дни можно встретить следующие общие рекомендации: септик следует располагать в самом низком месте участка на максимальном удалении от источников воды. Расстояние от участка соседей – 1–3 м в зависимости от объема септика, от деревьев – 2–4 м, от прочих садовых построек – 5–8 м.

04.03-85, в наши дни можно встретить следующие общие рекомендации: септик следует располагать в самом низком месте участка на максимальном удалении от источников воды. Расстояние от участка соседей – 1–3 м в зависимости от объема септика, от деревьев – 2–4 м, от прочих садовых построек – 5–8 м.

Биотуалеты и так называемые пудр-клозеты разрешено располагать в любом месте участка.

Размещение дома на земельном участке

При размещении дома и других построек на участке следует руководствоваться как данными нормативных документов, так и просто здравым смыслом. Нужно учесть наличие рельефа и солнечного освещения, существующих построек на соседних участках, исторически сложившейся линии застройки и особенности формы участка застройки. В совокупности это определяет особенности каждого конкретного участка застройки.

Требования по размещению зданий различаются в городской, старой сельской застройке, садоводческих товариществах и в коттеджных поселках. Узнать особенности можно при получении разрешения на строительство, в местной администрации.

Узнать особенности можно при получении разрешения на строительство, в местной администрации.

Существует определенный свод правил и нормативов, как правильно расположить дом на участке, несоблюдение их грозит сложностями при регистрации построенного дома.

Регламентирующие документы:

- СП 42.13330.2011 «Градостроительство». ;

- ФЗ РФ от 22 июля 2008г. N123-ФЗ «Технический регламент о требованиях пожарной безопасности».;

- СНиП 30-02-97 «Планировка и застройка территорий садоводческих объединений граждан».

В соответствии с СНиП 30-02-97, «Жилое строение должно отстоять от красной линии улиц не менее, чем на 5 м., от красной линии проездов – не менее, чем на 3 м. При этом между домами, расположенными на противоположных сторонах проезда, должны быть учтены противопожарные расстояния. Расстояние от хозяйственных построек, до красных линий улиц и проездов должно быть не менее 5 м.» Расстояние от границы участка до дома – не менее 3 м. , до хозпостроек – не менее 1 м. Причем, « В районах усадебной застройки жилые дома могут размещаться по красной линии жилых улиц, в соответствии со сложившимися местными традициями».

, до хозпостроек – не менее 1 м. Причем, « В районах усадебной застройки жилые дома могут размещаться по красной линии жилых улиц, в соответствии со сложившимися местными традициями».

(СНиП 2.07.01-89*)

По СП 42.13330.2011, «В районах усадебной и садово-дачной застройки, расстояния от окон жилых помещений (комнат, кухонь и веранд), до стен дома и хозяйственных построек (сарая,гаража, бани), расположенных на соседних земельных участках, должны быть не менее 6 м. Расстояние от границы участка должно быть не менее: до стены жилого дома — 3 м; до хозяйственных построек – 1 м… При отсутствии централизованной канализации, расстояние от туалета, до стен соседнего дома необходимо принимать не менее 12 м., до источника водоснабжения (колодца) – не менее 25 м. Указанные нормы распространяются и на пристраиваемые к существующим жилым домам хозяйственные постройки.»

Если на участке имеется явный уклон, то дом желательно ставить на место повыше. Если участок находится ниже полотна прилегающей дороги, выставляйте дом на высокий цоколь и подсыпайте грунт вокруг дома. В любом случае дом не должен оказаться в сырой яме. Если грунты на участке вызывают сомнение, а вы собираетесь строить подвал или погреб, то закажите геологические изыскания участка, или поинтересуйтесь у соседей, возможно они их уже сделали. Если на участке высокий уровень грунтовых вод, откажитесь от подвалов и погребов, поскольку большие затраты на гидроизоляцию подвала не гарантируют, что в нем не будет влажно. Если присутствует сложный рельеф, заказывайте топографическую съемку участка, она вам понадобится для правильной посадки зданий на участке и разработки ландшафтного дизайна. Следуя здравому смыслу, не ставьте канализационный септик выше по уклону рельефа относительно источника водоснабжения, чтобы избежать просачивания сточных вод по слоям грунтовки в скважину или колодец.

В любом случае дом не должен оказаться в сырой яме. Если грунты на участке вызывают сомнение, а вы собираетесь строить подвал или погреб, то закажите геологические изыскания участка, или поинтересуйтесь у соседей, возможно они их уже сделали. Если на участке высокий уровень грунтовых вод, откажитесь от подвалов и погребов, поскольку большие затраты на гидроизоляцию подвала не гарантируют, что в нем не будет влажно. Если присутствует сложный рельеф, заказывайте топографическую съемку участка, она вам понадобится для правильной посадки зданий на участке и разработки ландшафтного дизайна. Следуя здравому смыслу, не ставьте канализационный септик выше по уклону рельефа относительно источника водоснабжения, чтобы избежать просачивания сточных вод по слоям грунтовки в скважину или колодец.

Существуют также противопожарные нормы расстояний между зданиями, хотя и с поправками для плотной сельской застройки, в сторону их уменьшения.

Жилые строения по пожароопасности подразделяются на 3 категории:

A. Строения из негорючих материалов (бетона, кирпича, шлакоблоков, камня и т. п.)

Строения из негорючих материалов (бетона, кирпича, шлакоблоков, камня и т. п.)

B. Строения с деревянными перекрытиями, защищенными негорючими материалами

C. Строения из горючих материалов (древесины).

Минимальные допустимые расстояния между жилыми строениями разных категорий:

А-А – 6м.

А-В, В-А – 8 м.

В-В – 8 м.

А-С, С-А, В-С, С-В – 10 м.

С-С – 15 м.

Расстояния между жилым домом и другими постройками на участке противопожарными нормами не регламентируются, а принимаются исходя из санитарно-технических норм и целесообразности.

Кроме того обратите внимание на наличие вокруг участка, или на самом участке застройки линий электропередач, газопроводов и теплотрасс (которые бывают и подземные), поскольку существуют охранная зона этих объектов, в которой существуют ограничения на хозяйственную деятельность.

Например, охранная зона газопровода высокого давления составляет по 10 метров в обе стороны от него, а газопровода низкого давления составляет 2 метра с каждой стороны. Следовательно, если через ваш участок проходит транзитный газопровод, следует узнать у местных газовиков, какая у него охранная зона. В охранной зоне газопроводов запрещено не только строить здания и сооружения, но и копать погреба, компостные ямы, разводить огонь, сваливать мусор и устанавливать заграждения, мешающие доступу к трубам.

Следовательно, если через ваш участок проходит транзитный газопровод, следует узнать у местных газовиков, какая у него охранная зона. В охранной зоне газопроводов запрещено не только строить здания и сооружения, но и копать погреба, компостные ямы, разводить огонь, сваливать мусор и устанавливать заграждения, мешающие доступу к трубам.

В охранных зонах ЛЭП (линий электропередач) существуют подобные ограничения на хозяйственную деятельность, в том числе запрет на строительство. Для воздушных ЛЭП мощностью до 1кВ – охранная зона 2м, ЛЭП мощностью 1-20кВ – зона 10м., ЛЭП мощностью 35 кВ – зона 15м., в обе стороны от проводов. Для подземных кабельных линий электропередачи – 1м.

Не рискуйте жизнью и имуществом, отнеситесь к этому со всей ответственностью.

местоположений кастеров против местоположений базовых станций

Пользователи недавно спрашивали о различиях между широтой и долготой, указанными в таблице Caster, и в потоках сообщений, типах сообщений RTCM 1005,1006,1007. Возможно, это связано с простой функцией карты, впервые добавленной в SNIP , редакция 1.0.0, которая смоделирована на аналогичных графических дисплеях, используемых во многих клиентах NTRIP.

Возможно, это связано с простой функцией карты, впервые добавленной в SNIP , редакция 1.0.0, которая смоделирована на аналогичных графических дисплеях, используемых во многих клиентах NTRIP.

Эта статья служит для описания того, как каждое из этих значений местоположения используется в типичной системе RTK, и SNIP .

Прежде всего, местоположение, показанное в таблице кастеров для каждого mountPt, является только рекомендательным — оно фактически не используется в навигации RTK или PPP. Плохие данные здесь никоим образом не повредят способности ровера к позиционированию. Тем не менее, нужно установить его правильно. Его предполагаемое использование — только , чтобы помочь клиенту NTRIP (роверному устройству) определить, какой поток ему нужен. Довольно часто в опубликованных другими данными обнаруживаются ошибки. Вот почему некоторые места в Северной Америке принимают неправильный знак ( Подсказка моим соотечественникам-американцам : мы живем на Запад нулевого меридиана, поэтому все наши значения долготы отрицательны (см. Примечание A ниже)).И многие системы с виртуальными опорными станциями (VRS) или даже простые системы подключения к ближайшей площадке оставят значение в записи таблицы кастеров пустым. т.е. 0,0 — и именно поэтому вы часто видите опорные станции, утверждающие, что они находятся в океане к югу от Ганы. [Дополнительную информацию см. в этой статье о нулевых, нулевых позициях в таблицах заклинателей]

Примечание A ниже)).И многие системы с виртуальными опорными станциями (VRS) или даже простые системы подключения к ближайшей площадке оставят значение в записи таблицы кастеров пустым. т.е. 0,0 — и именно поэтому вы часто видите опорные станции, утверждающие, что они находятся в океане к югу от Ганы. [Дополнительную информацию см. в этой статье о нулевых, нулевых позициях в таблицах заклинателей]

По определению запись в таблице заклинателей имеет только две цифры точности и выражается в градусах (форма: DD.dd). В противоположность этому (а также по определению) значения ECEF, используемые в фактических сообщениях RTCM, имеют точность до 0.0001 метр (выражено в значениях ECEF в форме: XYZ в метрах). Поэтому, если вы нанесете их на одну и ту же карту, вы заметите некоторые различия, например два местоположения, показанные ниже.

Сайт под названием «gisar23» отправляет сообщения в формате RTCXM2.3 (который СНиП в настоящее время не расшифровывает), а сайт «gisar30» отправляет сообщения в форматах RTCM3 (с СНиП расшифровал и извлек более точное местоположение). Они исходят от одной и той же антенны и, следовательно, из одного и того же местоположения, один построен с использованием приблизительных данных таблицы кастеров, а другой — с точными данными ECEF потока сообщений.На базовой карте видно, что «gisar30» расположен вдоль края стены здания. Это сайт, локальный для наших офисов (~ 50 км) и управляемый ГИС-фирмой ESRI. [Мы часто используем его для тестирования базового уровня L1 на более дальних дистанциях.] На этом изображении отчетливо видно округление, вызванное менее точными данными в таблице кастеров.

Они исходят от одной и той же антенны и, следовательно, из одного и того же местоположения, один построен с использованием приблизительных данных таблицы кастеров, а другой — с точными данными ECEF потока сообщений.На базовой карте видно, что «gisar30» расположен вдоль края стены здания. Это сайт, локальный для наших офисов (~ 50 км) и управляемый ГИС-фирмой ESRI. [Мы часто используем его для тестирования базового уровня L1 на более дальних дистанциях.] На этом изображении отчетливо видно округление, вызванное менее точными данными в таблице кастеров.

Простая подсказка для определения того, какой источник использовался на карте (это часто справедливо и для аналогичных карт, созданных другими инструментами), заключается в том, чтобы внимательно посмотреть на высоту над эллипсоидом (если она показана).Запись в таблице заклинателей не предоставляет это значение (поэтому оно всегда отображается как ноль), но любое значение EFEC, преобразованное в LLH, будет. Округление также является подсказкой.

Как

SNIP находит базовую станцию

Подробнее о СНиП . Процесс определения местоположения опорной станции СНиП выглядит следующим образом.

- Во-первых, СНиП запускает поток кастеров и обеспечивает максимально быстрое обслуживание данных (начиная с фиктивной записи кастера-заполнителя).

- Во-вторых, он использует данные кастера, предоставленные отправителем/источником после загрузки таблицы кастера (точность неизвестна, точность ~500 метров)

- В-третьих, в любое время, когда СНиП сможет декодировать более точное положение из самого потока данных (и он также проверит, что говорят записи таблицы заклинателя), он заменит исходные данные в заклинателе проверенными данными и использует их в отображается дальнейшая карта. (точность 0,1 мм)

- Записи «город» и страна в таблице заклинателей также заполняются, если они пусты, во время этого процесса.

Для этого используется IP-адрес, с которого исходят данные. Код округа будет точным, но код города часто точен только до ближайшего крупного города. СНиП указывает на это, добавляя в качестве строки текст «Находится рядом», как в «Находится рядом с Лондоном».

Для этого используется IP-адрес, с которого исходят данные. Код округа будет точным, но код города часто точен только до ближайшего крупного города. СНиП указывает на это, добавляя в качестве строки текст «Находится рядом», как в «Находится рядом с Лондоном».

Этот процесс выполняется автоматически, но занимает около 130 секунд в зависимости от того, насколько быстро отправляется таблица кастеров и как часто потоком отправляется сообщение о местоположении базовой станции.

Сообщенные местоположения против местоположения наименьших квадратов

Когда SNIP использует встроенные навигационные фильтры для представления графического представления базовой станции, результирующий график представляет собой только простую оценку положения методом наименьших квадратов.Методы RTK не используются, а модель ионосферы примитивна. Следовательно, зарегистрированное и нанесенное на карту местоположение близко, но не перекрывается с фактическим местоположением съемки. Обычно он смещается менее чем на 2 метра.

Обычно он смещается менее чем на 2 метра.

Вы можете включить это отображение, щелкнув правой кнопкой мыши слот и выбрав пункт меню Graphical Views . Когда навигационные графики запущены, нажмите кнопку Карта для отображения карты. Карта будет сосредоточена на оценке положения, а рядом будет показан отчет о местоположении ECEF из таблицы Caster или поток сообщений RTCM3.

Примечание А ; Вышеупомянутое неправильно читается Восток в течение почти 3 лет. Большое спасибо Бобу Дарби за то, что он указал нам на эту ошибку.

Construction and Building Materials — Journal

Международный журнал, посвященный исследованию и инновационному использованию материалов в строительстве и ремонте .

Строительство и строительные материалы представляет собой международный форум для распространения инновационных и оригинальных исследований и разработок в области строительных и строительных материалов и их применения в новых работах и ремонтной практике. Журнал публикует широкий спектр инновационных исследовательских и прикладных статей, которые описывают лабораторные и в ограниченной степени численные исследования или отчеты о полномасштабных проектах. Многочастные работы не приветствуются.

Журнал публикует широкий спектр инновационных исследовательских и прикладных статей, которые описывают лабораторные и в ограниченной степени численные исследования или отчеты о полномасштабных проектах. Многочастные работы не приветствуются.

Строительство и строительные материалы также публикует подробные тематические исследования и некоторые острые обзорные статьи, которые способствуют новому пониманию. Мы фокусируемся на документах по строительным материалам и исключаем документы по проектированию конструкций, геотехнике и несвязанным слоям шоссе.Строительные материалы и , охватываемые технологией , включают: цемент, армирование бетона, кирпичи и строительные растворы, добавки, технологию коррозии, керамику, древесину, сталь, полимеры, стекловолокно, переработанные материалы, бамбук, утрамбованную землю, нетрадиционные строительные материалы. , битумные материалы и железнодорожные материалы.

Объем Строительство и строительные материалы включает, но не ограничивается, материалы, неразрушающий контроль и аспекты мониторинга новых работ, а также ремонт и техническое обслуживание следующего: мостов, высотных зданий, плотин, гражданских инженерных сооружений, бункеры, дорожное покрытие, туннели, водозащитные сооружения, канализация, кровля, жилье, береговая оборона и железные дороги .

В то время, когда все инженеры, архитекторы и подрядчики вынуждены оптимизировать использование новых материалов и современных технологий, Construction and Building Materials предоставляет важную информацию, которая поможет повысить эффективность, производительность и конкурентоспособность в мире. рынки. Поэтому это жизненно важное чтение для всех специалистов и ученых, занимающихся исследованиями или спецификацией строительных материалов.

Обязанности автора : Принятие рукописи к публикации в журнале подразумевает, что автор по запросу выполнит обязательство поделиться своим опытом при рецензировании чужих рукописей.Авторов также просят назвать пять независимых рецензентов вместе с адресами электронной почты организаций. Названные возможные судьи не должны быть из их собственного учреждения.

СНИП.КОМ | СНиП: Нормы и правила | Россия

Самый большой сборник технических стандартов, применяемых в России и Казахстане

Сделайте поиск информации

и стратегии управления в

Казахстан пуленепробиваемый: подпишитесь на нашу нормативную

Информационные службы! Ты получишь

неограниченный доступ к многопрофильной базе технических

правила и стандарты, непрерывные

мониторинг и обновления, а также

находчивая команда информационных специалистов.

Цены на подписку от

120 долларов за пользователя в месяц!

Обзор подписки.

- Используйте наши высококачественные

90 137 точек доступа, маршрутизаторов и мостов 90 138 для создания беспроводной сети

компьютерные сети, устанавливать беспроводные соединения между удаленными сайтами,

обеспечить беспроводной доступ в Интернет, создать

интегрированная сотовая связь/Wi-Fi Voice-over-IP

системы связи, передают телеметрию

данных или поддерживать другие беспроводные приложения.

Идти

беспроводной!

СНиП

содержит технические регламенты и стандарты, действующие в России и

Казахстан и предлагает соответствующие информационные продукты и услуги, охватывающие все

основные отрасли промышленности и широкий спектр дисциплин, включая исследования, дизайн,

производство, тестирование, проверка, оценка качества, безопасность и защита окружающей среды. Подробнее о СНиП…

Подробнее о СНиП…

Познакомьтесь с основателем Snip.It Рами Адибом, разоблачающим СДВ, индуцированный Интернетом.

Как и большинство других стартапов, платформа для обмена социальным контентом Snip.it родилась как решение проблемы. На этом сходство заканчивается. В то время как Snip.it сравнивают практически со всеми инструментами для обмена в социальных сетях, от Delicious до Pinterest, его основатель Рами Адиб говорит Fast Company , что это больше, чем просто беглый сервис вырезки.

«Существует так много персонализированных новостных сайтов, что мы действительно страдаем от чрезмерной персонализации», — говорит Адиб. Во что он не верит (помимо того факта, что не существует более продуманного способа курирования), так это в то, что все мы жертвы СДВ, особенно когда речь идет о контенте, который отвечает нашим интересам и страстям. «Людям нравится открывать для себя и читать в Интернете, получать и оставлять отзывы. Твиттер слишком короток для этого. Pinterest хорош для части дня, но не для всего дня. Наша гипотеза состоит в том, что в сети все еще есть место для общения с мыслящими людьми.Мы хотим вдохновлять».

Pinterest хорош для части дня, но не для всего дня. Наша гипотеза состоит в том, что в сети все еще есть место для общения с мыслящими людьми.Мы хотим вдохновлять».

Адиб придумал эту концепцию, когда он еще был директором Khosla Ventures, где он работал с Винодом Хосла и Пьером Ламондом над рядом инвестиций, включая Square, Groupme (приобретенную Skype) и Ness Technologies. Во время «арабской весны», когда жители Туниса, Египта и других стран Ближнего Востока полагались на платформы социальных сетей Twitter, Facebook и YouTube для организации акций протеста и раскрытия того, что происходит на местах, Адиб, уроженец Египта, столкнулся с дилеммой. .Постоянно спрашивая новости о восстании, Адиб начал предлагать обновления в своих аккаунтах в Twitter и Facebook. Но поскольку он создал свою аудиторию в Твиттере на основе своей работы в качестве венчурного инвестора, эти мысли и ссылки на статьи были потеряны для тех, кто действительно был заинтересован.

«Эта проблема поиска контента существует с момента появления Интернета», — утверждает Адиб. Хотя Google произвел революцию в поиске, Адиб отмечает, что он лучше всего работает с очень конкретными поисковыми запросами и не классифицирует вас по категориям.

Хотя Google произвел революцию в поиске, Адиб отмечает, что он лучше всего работает с очень конкретными поисковыми запросами и не классифицирует вас по категориям.

«Pinterest позволяет вам выразить свой вкус в моде, домашнем декоре и еде», но на самом деле в нем нет места для того, что Адиб называет «непреходящими интересами». Он говорит, что его видение Snip.it развилось, когда он задал вопрос: «Как мы можем взять концепцию конфетки для глаз и сделать ее конфеткой для мозга, а также найти других людей, которые разделяют те же интересы?»

Когда Адиб сел за чертежную доску, чтобы создать Snip, он не стал сбрасывать со счетов расхваленный макет Pinterest и поглощающий выбор категорий.Это «инновационный многоколоночный поток». С этого момента, говорит Адиб, целью было «объединить изображения и текст», а также создать контекст. «С контентом, а не с изображениями, нужен контекст. Подобно тому, как в газете есть разделы, посвященные социальным вопросам и путешествиям, они привязывают ваш мозг к этим темам», — объясняет он. (Поднимите руку, если ваш RSS-канал стал слишком непослушным для чтения.) Подведение всего общего контента к выбранным категориям облегчает обнаружение и поощряет обсуждение. «Если у меня нет аудитории, сайт будет неполным», — добавляет он.Он также становится своего рода цифровым журналом, который собирает все ваши виртуальные эфемерные вещи на одной удобной для навигации странице.

(Поднимите руку, если ваш RSS-канал стал слишком непослушным для чтения.) Подведение всего общего контента к выбранным категориям облегчает обнаружение и поощряет обсуждение. «Если у меня нет аудитории, сайт будет неполным», — добавляет он.Он также становится своего рода цифровым журналом, который собирает все ваши виртуальные эфемерные вещи на одной удобной для навигации странице.

Пока работает. Адиб говорит, что количество зарегистрированных пользователей сейчас составляет 20 000 — это количество людей, которые фактически создают контент. Браузеров насчитывается около 100 000, говорит он, отмечая, что более впечатляет то, что среднее время, которое кто-то (пользователь или браузер) проводит на сайте, составляет поразительные 12 минут. Отчет Google Analytics показал, что в среднем пользователь тратит около 5.23 минуты на сайте в прошлом году.

Одной из причин популярности Snip.It является то, что его основатель не новичок в использовании технологий для объединения сообществ. Будучи студентом Гарварда, он проходил стажировку в Microsoft по созданию игр для Dreamcast. Затем, получив диплом, Адиб устроился на работу в Tellme Networks, стартапе по голосовым приложениям, где его любимым проектом было управление первой централизованной системой заказов на доставку пиццы через DSL-модемы. В 2007 году компания Tellme была приобретена Microsoft за 800 миллионов долларов.Адиб остался на год, а затем получил степень магистра делового администрирования в Стэнфорде.

Будучи студентом Гарварда, он проходил стажировку в Microsoft по созданию игр для Dreamcast. Затем, получив диплом, Адиб устроился на работу в Tellme Networks, стартапе по голосовым приложениям, где его любимым проектом было управление первой централизованной системой заказов на доставку пиццы через DSL-модемы. В 2007 году компания Tellme была приобретена Microsoft за 800 миллионов долларов.Адиб остался на год, а затем получил степень магистра делового администрирования в Стэнфорде.

Но Адиб приписывает свою смекалку бизнес-уроку, который он усвоил за пределами священных залов высшего образования. В возрасте, когда у большинства из нас нет ничего более важного, чем прыщи и свидания, 13-летний Адиб занялся созданием решения для базы данных для управления записями сотрудников для крупной организации в Египте. Это был бы ускоренный курс для достижения разумного роста, потому что программа не могла справиться с объемом, когда количество записей превышало десятки тысяч.

«Масштабирование — это все», — говорит Адиб, теперь твердо убежденный в органическом росте, а не в продукте с «чрезмерной инженерией». Он привязан к Snip. Это медленное создание сообщества, и, похоже, он пока не слишком заинтересован в реализации модели получения дохода. Адиб подтверждает, что он присматривается к рекламной модели, но хочет быть уверенным, что контент — и, самое главное, контекст — настолько тщательно продуман, что таргетированная реклама тоже может масштабироваться. По его оценкам, на это уйдет несколько лет.

Он привязан к Snip. Это медленное создание сообщества, и, похоже, он пока не слишком заинтересован в реализации модели получения дохода. Адиб подтверждает, что он присматривается к рекламной модели, но хочет быть уверенным, что контент — и, самое главное, контекст — настолько тщательно продуман, что таргетированная реклама тоже может масштабироваться. По его оценкам, на это уйдет несколько лет.

Точно так же он предостерегает от «найма, когда вы не знаете, что собираетесь построить.«Сейчас у руля команды из семи человек Адиб признается, что говорить о важности найма лучших людей — это клише. Тем не менее он настаивает: «Если вам нужно выбирать между наймом кого-то [не совсем подходящего для этой работы] сейчас и откладыванием продукта и наймом кого-то получше позже», выбирайте второй путь.

Snip. Адиб говорит, что работа еще не завершена. Обновленная версия была представлена в июне, всего через семь месяцев после дебюта. «Нам может потребоваться год, два, три или четыре, чтобы развить сообщество и создать надежный продукт, но потом все встанет на свои места. ”

”

[ Изображение: пользователь Flickr Pollyalida ]

Подразделение мобильных клиник PETA | PETA

PETA снова стала партнером Центра ухода за животными Friends of Norfolk, чтобы предложить бесплатные операции по стерилизации и стерилизации собак и кошек жителей Норфолка. Вакцины против бешенства и микрочипирование также бесплатны для хирургических пациентов. Эта клиника будет предлагаться во вторую среду месяца и только по предварительной записи. Позвоните по телефону 757-622-7382, добавочный номер 3, чтобы записаться на прием, или щелкните ссылку ниже, чтобы записаться на прием онлайн.

Подразделение мобильных клиник PETA (MCD) еженедельно стерилизует и стерилизует сотни животных-компаньонов в Юго-Восточной Вирджинии в трех современных мобильных клиниках. Каждая клиника способна стерилизовать и стерилизовать до 28 животных в день. Персонал состоит из лицензированного ветеринара, лицензированного ветеринарного техника, ветеринарного помощника и помощника, который проверяет каждое животное. Клиники работают в среднем шесть дней в неделю и путешествуют от восточного побережья Вирджинии до Глостера и от пограничной станции в Чесапике, штат Вирджиния, до Эмпории и других мест между ними.

Клиники работают в среднем шесть дней в неделю и путешествуют от восточного побережья Вирджинии до Глостера и от пограничной станции в Чесапике, штат Вирджиния, до Эмпории и других мест между ними.

С момента своего основания в 2001 году мобильные клиники PETA помогли предотвратить рождение и неизбежные страдания сотен тысяч нежелательных собак и кошек в Вирджинии и Северной Каролине с помощью недорогих или бесплатных операций по стерилизации.

За год нестерилизованная кошка может родить 16 котят, которые смогут размножаться всего за четыре месяца. Нестерилизованная собака может родить до 12 щенков в год. У кошек и собак течка может вернуться через несколько дней после родов. Стерилизация и стерилизация в MCD означает, что бесчисленное количество животных никогда не будет оставлено на улице, чтобы они могли позаботиться о себе сами, погибнуть от невылеченных травм и болезней, стать жертвами жестокого обращения или быть переданы в приют для животных и должны быть подвергнуты эвтаназии, потому что нет один хотел их.

Как помогает MCD

Сотрудники PETA добровольно отправляются в районы с низким доходом, чтобы распространять листовки о нашей недорогой программе стерилизации и кастрации. Клиники припаркованы в этих районах, что облегчает жителям возможность взять с собой животных-компаньонов для операции. Если у кого-то нет транспорта, мы предлагаем бесплатно доставить его или ее животное в операционную и обратно.

Мобильные клиники размещаются при приютах для животных и обществах защиты животных, стерилизуют и стерилизуют животных, предназначенных для усыновления, до их выпуска, чтобы исключить случайную беременность.

Как вы можете помочь

Призвать выборных должностных лиц принять обязательные законы о стерилизации и стерилизации в вашем штате, округе и городе. Кроме того, подпишите сегодня обещание PETA покончить с бездомностью животных и всегда стерилизуйте или стерилизуйте своих домашних животных.

Вам нужно стерилизовать или стерилизовать домашнее животное?

Мобильные клиники PETA ежедневно путешествуют по Хэмптон-Роудс, штат Вирджиния. Нажмите здесь, чтобы узнать, когда они будут в вашем районе. Пожалуйста, позвоните по номеру 757-622-7382 и выберите вариант 3 или нажмите здесь, чтобы получить дополнительную информацию или записаться на прием. Ваше животное должно быть записано на прием к стерилизации или кастрации.

Мы рекомендуем вам распечатать и заполнить следующие формы, чтобы иметь при себе при посещении клиники:

- Регистрационная форма (только для хирургических пациентов) – все формы должны быть заполнены синими или черными чернилами

Другие формы, которые могут оказаться полезными перед визитом, включают:

. Чтобы записаться на прием для стерилизации или кастрации вашего домашнего животного, позвоните по телефону 757-622-7382, добавочный номер 3, или посетите PETA.org/SpayNeuterAppt.

Из-за специфических хирургических осложнений наши мобильные клиники не принимают на операцию доберманов, ротвейлеров или бульдогов. Породы с плоским лицом более склонны к дыхательной недостаточности во время анестезии и послеоперационного восстановления из-за их узких носовых ходов и строения лица. Мы рекомендуем обращаться в частную ветеринарную клинику, где за ними можно более внимательно следить. Прием на операцию в наших мобильных клиниках осуществляется исключительно по усмотрению лечащего ветеринара.Из-за длительного хирургического времени мы не можем проводить операцию по стерилизации собак-крипторхов весом более 50 фунтов. В этом случае обратитесь к своему обычному ветеринару или к нашему листу недорогих вариантов для других клиник.

Породы с плоским лицом более склонны к дыхательной недостаточности во время анестезии и послеоперационного восстановления из-за их узких носовых ходов и строения лица. Мы рекомендуем обращаться в частную ветеринарную клинику, где за ними можно более внимательно следить. Прием на операцию в наших мобильных клиниках осуществляется исключительно по усмотрению лечащего ветеринара.Из-за длительного хирургического времени мы не можем проводить операцию по стерилизации собак-крипторхов весом более 50 фунтов. В этом случае обратитесь к своему обычному ветеринару или к нашему листу недорогих вариантов для других клиник.

Франшиза Snip-its (затраты + сборы + FDD)

год Бизнес начался : 1995

Франчайзинг с : 2003

штаб-квартира : Burnsville, Minnesota

Предполагаемое количество единиц : 50

Франшиза Описание : SNIP-его Franchise Company, LLC является франчайзером.Франчайзи будет управлять фирменным развлекательным салоном по уходу за волосами, уделяя особое внимание уходу за волосами, спа-услугам и развлекательным потребностям детей, работая в зданиях, которые имеют индивидуальный интерьер и внешний вид Snip.

Обзор обучения : Перед открытием салона франчайзи (или, если они являются корпорацией, товариществом, обществом с ограниченной ответственностью или товариществом с ограниченной ответственностью, одним из их менеджер салона должен посетить и успешно завершить, к удовлетворению франчайзера, начальную программу обучения.Начальная программа обучения будет проходить в течение одной или двух недель в таком месте (местах), которое может указать франчайзер. (Франчайзер оставляет за собой право по своему усмотрению проводить такое обучение удаленно через веб-семинар.) Франчайзер может потребовать, чтобы любой или весь «высококвалифицированный персонал» (который будет включать двух руководителей (один из которых должен быть операционным партнером) ) и менеджер салона) периодически посещают курсы повышения квалификации, семинары и другие учебные программы, в том числе до трех дней программ повышения квалификации каждый год в течение срока действия Соглашения о франшизе и/или ежегодного собрания франчайзера, ответственность за которое несет получатель франшизы. на все расходы, понесенные в связи с этим обучением, включая расходы на транспорт, проживание, питание, заработную плату и страхование компенсации работникам.Если получатели франшизы просят франчайзера предоставить дополнительное обучение на месте, и франчайзер может это сделать, то они будут оплачивать текущие суточные и наличные расходы.

на все расходы, понесенные в связи с этим обучением, включая расходы на транспорт, проживание, питание, заработную плату и страхование компенсации работникам.Если получатели франшизы просят франчайзера предоставить дополнительное обучение на месте, и франчайзер может это сделать, то они будут оплачивать текущие суточные и наличные расходы.

Территория предоставлена : В течение срока действия Соглашения о франшизе и за исключением случаев, предусмотренных в этом соглашении, правообладатель не будет открывать или лицензировать кого-либо еще для создания другого салона Snip-its в любом месте в пределах «территории», которая указывается в договоре франшизы.Территория будет основываться на определенной территории вокруг салона. Размер предоставляемой территории будет варьироваться от франшизы к франшизе, но обычно составляет радиус 1/2 мили для салона в городе и радиус в пять миль для салона в пригороде.

Обязательства и ограничения : Соглашение о франшизе не требует от франчайзи личного участия в непосредственной работе салона, хотя франчайзер поощряет и рекомендует активное участие франчайзи. Однако франчайзер требует, чтобы салон находился под активным постоянным управлением франчайзи, операционного партнера или менеджера салона. Франчайзи или их операционный партнер должны контролировать работу салона и должны быть одобрены франчайзером. Франчайзи могут продавать и предоставлять только продукты и услуги (включая собственные продукты), которые соответствуют стандартам и спецификациям франчайзера.

Однако франчайзер требует, чтобы салон находился под активным постоянным управлением франчайзи, операционного партнера или менеджера салона. Франчайзи или их операционный партнер должны контролировать работу салона и должны быть одобрены франчайзером. Франчайзи могут продавать и предоставлять только продукты и услуги (включая собственные продукты), которые соответствуют стандартам и спецификациям франчайзера.

Срок действия соглашения и продление : Первоначальный срок действия франшизы составляет 10 лет.При соблюдении требований доступны два дополнительных пятилетних срока продления.

Финансовая помощь : Правообладатель не предлагает прямого или косвенного финансирования. Франчайзер не будет гарантировать франчайзи записку, аренду или другие обязательства.

Инвестиционные столы:

| Название платы | Низкий | Высокий | ||

|---|---|---|---|---|

| $ 20 000 | $ 35 000 | |||

| Охрана депозита и аренды | $ 5000 | $ 20000 | ||

| Персонал Рекрутинг | $ 500 | $ 2000 | ||

| проезд и проживание во время обучения | $ 100 | $ 1500 | ||

| архитектура Плата | $ 5000 | $ 9000 | ||

| Base Строительство Улучшения аренды | $ 42 000 | $ 42 000 | $ 88 000 | |

| $ 18 000 | $ 18 000 | $ 24 300 | ||

| «Снипификация» салона | $ 13 250 | $ 15 500 | ||

| POS программная система (общая сумма ежемесячных платежей за первые 3 месяца) | $ 300 | $ 450 | ||

| Компьютеры | $ 2850 | $ 4000 | ||

| Внешний Signage | $ 4000 | $ 6000 | ||

| Мебель | $ 5,400 | $ 6000 | ||

| Аудио и видео оборудование (разовые затраты) | $ 3,800 | $ 4200 | ||

| Initial Inventory и салон Поставки | $ 5000 | $ 9000 | ||

| Доставки | $ 4900 | $ 7850 | ||

| Страхование | $ 1500 | $ 2500 | ||

| Профессиональные услуги | $ 500 | $ 6500 | ||

| Гранд Реклама Открытие | $ 15000 | $ 15000 | ||

| Дополнительные средства — 3 месяца | $ 5000 | $ 15000 | ||

| СМЕТА ИТОГО | $ 152100 | $ 271800 |

| Тип Плата | Количество |

|---|---|

| Безвозмездная | 5 % от валовых продаж за первый год и 6% от валовых продаж за остаток срока. |

| Маркетинговый вклад и маркетинговый фонд | 1,5% от валовых продаж за первый год и 2% от валовых продаж за остаток срока. |

| Плата за перевод | 50% от текущей первоначальной платы за франшизу плюс любые применимые комиссии/вознаграждения брокера/реферала. |

| Расходы и гонорары адвокатов | Зависят от обстоятельств. |

| Отмененный чек | 50 долларов США |

| Тестирование поставщиком | Не превышающая разумную стоимость инспекции и фактический тест должны быть оплачены франчайзи или поставщиком. |

| Проценты на просроченные суммы | 1,5% в месяц на недоплату. |

| Расходы на аудит | Все затраты и расходы, связанные с аудитом, разумные бухгалтерские и судебные издержки. |

| Возмещение | Зависит от обстоятельств. |

| Плата за технологию | Правообладатель оставляет за собой право взимать эту плату, которая в настоящее время ожидается в диапазоне от 25 до 150 долларов США в месяц; но он оставляет за собой право увеличить эту плату в будущем в таких разумных размерах, которые необходимы для компенсации новых технологических инициатив. |

| Плата за программное обеспечение POS | Действующая на тот момент плата, в настоящее время от 100 до 150 долларов США в месяц. |

Приведенная выше информация была собрана из FDD Snip-its. Год ФДД: 2021 .

Правовая оговорка Franchise Direct

Руководство

PoC: развертывание брандмауэра веб-приложений

Обзор

Это руководство по проверке концепции (PoC) предназначено для того, чтобы помочь вам быстро развернуть Citrix Web App Firewall (WAF) автономно или как часть существующего развертывания ADC для защиты веб-приложений и служб.В этом руководстве рассматриваются некоторые основы Citrix WAF, рекомендации по развертыванию и дальнейшие шаги для ваших проектов WAF. Это руководство НЕ охватывает все доступные средства защиты и не охватывает все веб-технологии, доступные сегодня.

Это руководство НЕ охватывает все доступные средства защиты и не охватывает все веб-технологии, доступные сегодня.

Эти инструкции охватывают клонирование приложения или сервера, который уже проксируется устройством ADC, что позволяет администраторам создавать политики и правила, не прерывая существующий трафик. Это не единственный способ развернуть PoC для брандмауэра веб-приложений, но он проще, чем другие методы.

Концептуальная архитектура

Брандмауэр веб-приложения работает на уровне 7, уровне приложений, в отличие от традиционных сетевых брандмауэров, которые работают на уровне 3 или уровне 4. Он понимает веб-протоколы и протоколы приложений, такие как HTTP, XML, SQL и HTML.

Citrix WAF предлагает как положительные, так и отрицательные модели безопасности для максимально возможной защиты. Негативная модель безопасности использует сигнатуры уязвимостей для предотвращения известных атак.Он также обеспечивает быстрое начальное развертывание и предоставляет механизм «виртуального исправления» приложений путем импорта результатов из инструментов оценки сторонних производителей.

Позитивная модель безопасности определяет разрешенные шаблоны трафика и поведение пользователей и блокирует все остальное. Динамическое профилирование используется механизмом WAF для создания наборов правил для приемлемого поведения.

Предпосылки

В этом руководстве предполагается, что на вашем Citrix ADC или автономном Citrix WAF уже настроено следующее:

- Базовое понимание сетевых концепций и управления Citrix ADC

- Устройство ADC уже развернуто и доступно в сети

- Применена подходящая лицензия — либо автономный WAF, либо ADC, требуется лицензия Premium

- NSIP назначен и доступен для управления

- SNIP был назначен и может связываться с одной или несколькими защищенными службами

Только внутренний IP-адрес и запись DNS для другого виртуального IP-адреса (служба может быть уже сбалансирована по нагрузке с помощью ADC, убедитесь, что доступны отдельный IP-адрес и DNS)

Примечание:

Использование другого DNS-имени и URL-адреса для доступа к приложению МОЖЕТ потребовать добавления конфигурации в приложение, чтобы оно знало о новом имени

- A Базовое понимание архитектуры и структуры защищаемого приложения или службы.

Например, если сайт обрабатывает информацию о кредитной карте, определяет, включена ли защита кредитной карты, или если приложение использует базу данных SQL для хранения, определяет, используются ли средства защиты SQLi

Например, если сайт обрабатывает информацию о кредитной карте, определяет, включена ли защита кредитной карты, или если приложение использует базу данных SQL для хранения, определяет, используются ли средства защиты SQLi - Базовое понимание веб-протоколов и технологий, таких как HTTP, HTML, регулярные выражения, JavaScript и др., в зависимости от защищаемого приложения

- A Базовое понимание балансировки нагрузки и настройки уровня 4 на Citrix ADC

- Выделенный сервер системных журналов — пока доступны локальные системные журналы, рекомендуется настроить выделенный сервер системных журналов.Кроме того, Citrix ADM с Security Insight предоставляет подробную аналитику механизма WAF и безопасности приложений

.

Рекомендации по проверке концепции WAF

Более чем вероятно, что веб-служба или приложение, которые мы хотим защитить, уже проксируется ADC для балансировки нагрузки или другого управления трафиком. Во время развертывания WAF PoC мы НЕ хотим нарушать функциональность или доступность приложения для существующих пользователей. Для этого создается дубликат виртуального сервера с той лишь разницей, что к дублирующему виртуальному серверу привязаны политики WAF.

Для этого создается дубликат виртуального сервера с той лишь разницей, что к дублирующему виртуальному серверу привязаны политики WAF.

Этот метод также дает пользователям возможность протестировать приложение, чтобы убедиться, что оно работает правильно, и создать правила WAF для приемлемого трафика.

Перед включением брандмауэра веб-приложений необходимо рассмотреть размер развертывания ADC, так как это может привести к значительному потреблению ресурсов. Лучший способ оценить размер — использовать веб-сервер для анализа и оценки размеров запросов, ответов и количества форм. Citrix ADC можно использовать для сбора основных показателей размера сети, но только в том случае, если приложение уже проксируется:

.

показать httpband -type ОТВЕТ

показать httpband -тип ЗАПРОС

Для некоторых средств защиты требуется значительно больше ресурсов, чем для других, поэтому они называются расширенными средствами защиты . Дополнительные средства защиты потребляют больше ресурсов, поскольку они запоминают поля форм, URL-адреса, файлы cookie и другие данные в веб-транзакциях. Механизм WAF проверяет, что данные не изменяются между транзакциями, чтобы гарантировать, что запросы и ответы не будут изменены и, как таковые, потребляют больше памяти устройства. Некоторые расширенные средства защиты поддерживают проверку без сеанса , как указано в конфигурации — для защиты без сеанса требуется больше ресурсов ЦП, а не памяти.

Дополнительные средства защиты потребляют больше ресурсов, поскольку они запоминают поля форм, URL-адреса, файлы cookie и другие данные в веб-транзакциях. Механизм WAF проверяет, что данные не изменяются между транзакциями, чтобы гарантировать, что запросы и ответы не будут изменены и, как таковые, потребляют больше памяти устройства. Некоторые расширенные средства защиты поддерживают проверку без сеанса , как указано в конфигурации — для защиты без сеанса требуется больше ресурсов ЦП, а не памяти.

Например, устройство с политиками Advanced может обрабатывать примерно одну десятую объема трафика, чем идентичное устройство только с защитой Basic .Информацию о поддерживаемых возможностях пропускной способности WAF для каждого отдельного устройства см. в технических описаниях Citrix ADC.

Рекомендуемые средства защиты

Эти проверки безопасности обычно можно включить в профиле WAF. Большинство этих проверок требуют применения изученных правил перед включением блокировки; НЕ включайте BLOCK по умолчанию, без предварительного развертывания изученных правил.

Примечание:

Этот список НЕ является исчерпывающим.Некоторые средства защиты несовместимы с некоторыми приложениями, а некоторые средства защиты не дают никаких преимуществ другим приложениям.

- Согласованность файлов cookie

- Переполнение буфера

- Предотвращает атаки на небезопасную операционную систему или программное обеспечение веб-сервера, которые могут вести себя непредсказуемо при получении данных, объем которых превышает возможности обработки

- : Переполнение буфера определяет, превышает ли длина URL-адреса, файлы cookie или заголовки указанный максимальный размер

- Дополнительные сведения см. в Citrix Prod Docs

.

- Проверка согласованности полей формы

- Проверяет, что возвращаемые пользователями веб-формы не были изменены перед отправкой на сервер

- Form Field Consistency — это расширенная защита с поддержкой без сеанса

- Дополнительные сведения см. в Citrix Prod Docs

.

.

- SQL-инъекция

- Блокирует или преобразует специальные ключевые слова и символы SQL из тела, заголовка и файлов cookie POST

- Применимо только в том случае, если веб-приложение использует базу данных SQL

- Дополнительные сведения см. в Citrix Prod Docs

.

- Проверка межсайтовых сценариев (XSS)

- Проверяет заголовки и тела POST-запросов на наличие атак с использованием межсайтовых сценариев

- WAF может либо полностью заблокировать запрос, либо преобразовать нарушающие сценарии, чтобы предотвратить их запуск

- Дополнительные сведения см. в Citrix Prod Docs

.

- Запретить URL-адрес

- Блокирует подключения к URL-адресам, к которым обычно обращаются хакеры и вредоносный код или сценарии

- Пользовательские правила запрета URL-адресов можно добавить в пользовательском интерфейсе Правила релаксации > Запретить URL-адрес , нажав Изменить , затем Добавить .

- Дополнительные сведения см. в Citrix Prod Docs

.

- Начальный URL (закрытие URL)

- Предотвращает прямой доступ к случайным URL-адресам на сайте (принудительный просмотр) через закладки, внешние ссылки, переходы между страницами или ввод URL-адресов вручную

- Start URL — это защита Advanced с поддержкой без сеанса; изученные правила ДОЛЖНЫ быть развернуты перед блокировкой на основе начального URL-адреса

- Дополнительные сведения см. в Citrix Prod Docs

.

Начальная конфигурация WAF

При настройке защиты WAF есть два варианта:

- Вариант 1: Используйте мастер настройки брандмауэра веб-приложений для создания профиля WAF и политики WAF.

- Мастер проведет вас через создание начального набора подписей и других проверок и настроек безопасности следующим образом:

- В веб-интерфейсе перейдите к: Безопасность > Citrix Web App Firewall

- Выберите имя профиля WAF и тип профиля (Web, XML или JSON в зависимости от типа защищаемого приложения)

- Укажите выражение, определяющее, какой трафик обрабатывается механизмом WAF

Выберите сигнатуры, обеспечивающие защиту от известных уязвимостей — есть варианты использования существующего набора сигнатур или создания нового набора.

Чтобы выбрать, какие подписи применить к этому профилю защиты, есть два варианта редактора, предлагающие базовые или расширенные возможности.

Чтобы выбрать, какие подписи применить к этому профилю защиты, есть два варианта редактора, предлагающие базовые или расширенные возможности.В обоих редакторах есть опции навигации для выбора сигнатур, а затем включения, блокировки, регистрации или статистики. Следите за несколькими страницами подписей и убедитесь, что выбраны все. С редактором Basic проще начать работу, а расширенный редактор предлагает больше возможностей

Примечание:

Прежде чем переходить к следующему шагу, убедитесь, что подписи помечены как ВКЛЮЧЕННЫЕ.

- Выберите средства глубокой защиты, применимые к приложению.Рекомендуется начать с включения ведения журнала, статистики и обучения; НЕ включайте блокировку изначально, так как многие средства защиты требуют некоторого количества изученных правил

ВАЖНО:

Если мастер WAF используется для создания профиля и политики, он становится привязанным ГЛОБАЛЬНО! Если выражение фильтрации оставить по умолчанию (true), тогда ВЕСЬ трафик обрабатывается механизмом WAF, что может привести к неправильной работе приложений.

Рекомендуемое действие — отвязать политику от точки привязки Default Global и вместо этого привязать ее к виртуальному серверу LB, который будет создан позже. Чтобы отвязать политику WAF от глобальной точки привязки, выполните следующие действия:

Рекомендуемое действие — отвязать политику от точки привязки Default Global и вместо этого привязать ее к виртуальному серверу LB, который будет создан позже. Чтобы отвязать политику WAF от глобальной точки привязки, выполните следующие действия:- Перейдите к Безопасность > Брандмауэр Citrix Web App > Политики > Брандмауэр

- Выберите Policy Manager , затем выберите Default Global

- Выделите указанную политику WAF и выберите Отменить привязку

- Мастер проведет вас через создание начального набора подписей и других проверок и настроек безопасности следующим образом:

- Вариант 2: Кроме того, защиту WAF можно применить к приложению или сайту, вручную создав профиль WAF, политику WAF и применив набор сигнатур.

- Создать набор подписей для приложения

- Перейдите к Безопасность > Брандмауэр Citrix Web App > Подписи

- Выделите Подписи по умолчанию , затем нажмите Добавить , чтобы создать копию набора подписей по умолчанию

- Выберите соответствующие подписи в зависимости от защищаемого приложения или сайта и убедитесь, что для подписей установлено значение ВКЛЮЧЕНО

- Создать профиль брандмауэра веб-приложения

- Перейдите к Безопасность > Брандмауэр Citrix Web App > Профили

- Дайте профилю описательное имя, затем выберите Web, XML или JSON в зависимости от типа защищаемого приложения

- Выберите Basic , чтобы применить основные настройки по умолчанию

- После создания выделите новый профиль и нажмите Изменить

- Открыть Проверка безопасности и отменить выбор БЛОКИРОВАТЬ для всех элементов

- Открыть Настройки профиля

- Выберите ранее созданный набор подписей в настройке Привязанные подписи

- Если внутренний сервер приложений поддерживает сегментированных запросов , включите Streaming для повышения производительности

- Изменить любые дополнительные параметры в зависимости от защищаемого приложения или веб-сайта

- Создать политику брандмауэра веб-приложений

- Перейдите к Безопасность > Брандмауэр Citrix Web App > Политики > Брандмауэр

- Нажмите Добавить , чтобы создать новую политику

- Дайте политике описательное имя и выберите профиль WAF, созданный ранее

- Создайте выражение трафика, которое определяет, какой трафик обрабатывается механизмом WAF

- Создать набор подписей для приложения

Независимо от используемого метода базовая конфигурация брандмауэра веб-приложений теперь доступна для привязки. Последним шагом является обновление файла подписи.

Последним шагом является обновление файла подписи.

- После настройки автоматического обновления ADC проверяет наличие обновлений один раз в час. Подписи также можно обновлять вручную, и обновление вручную необходимо запустить один раз после создания профиля и политики WAF

.