Как установить внутренние розетки: Как установить розетку своими руками

- Как установить розетку своими руками

- Как правильно установить наружные накладные розетки своими руками

- Как установить розетку правильно своими руками: схема монтажа в бетонную стену квартиры или дома, в ванную

- Установка наружной (накладной) розетки

- описание и виды. Как устанавливать внутренние розетки

- Общие характеристики внутренней розетки

- Скрытые розетки и выключатели: особенности и классификация

- Заземление

- Защита от влаги

- Число колодок

- Розетка IP44 и маркировка скрытых розеток

- Где можно устанавливать такие розетки?

- Розетки для интернета

- Рекомендации для правильной установки

- Инструкция по монтажу

- Заключение

- Порядок и условия установки розетки в деревянном доме

- Начало работы с Winsock — приложения Win32

- Windows Sockets 2 — приложения Win32

- Пример: использование сокетов для создания TCP-соединения

- Java Secure Socket Extension (JSSE) Справочное руководство

- 3 способа перемещения широкополосного маршрутизатора

- Установить OpenVAS (GVM) на Kali 2019

Как установить розетку своими руками

Чтобы знать как установить розетку не обязательно быть электриком по профессии – достаточно тех знаний про электрические цепи, что получены еще в школе на уроках физики. Оттуда же надо помнить первое правило таких работ – все они делаются при отключенном напряжении и только после окончательной проверки результатов работ питание включается.

Выбор типа подключения – внутреннее или наружное

Перед тем, как установить дома обычную розетку, проделывается достаточно большой объем работы. Сначала производится расчет проводки, на основании которого подбираются сами устройства и провода, которые будут к ним подходить. Затем по всей квартире прокладывается проводка, а сами розетки устанавливаются до или после окончательной отделки стен, в зависимости от того, какой способ будет применяться.

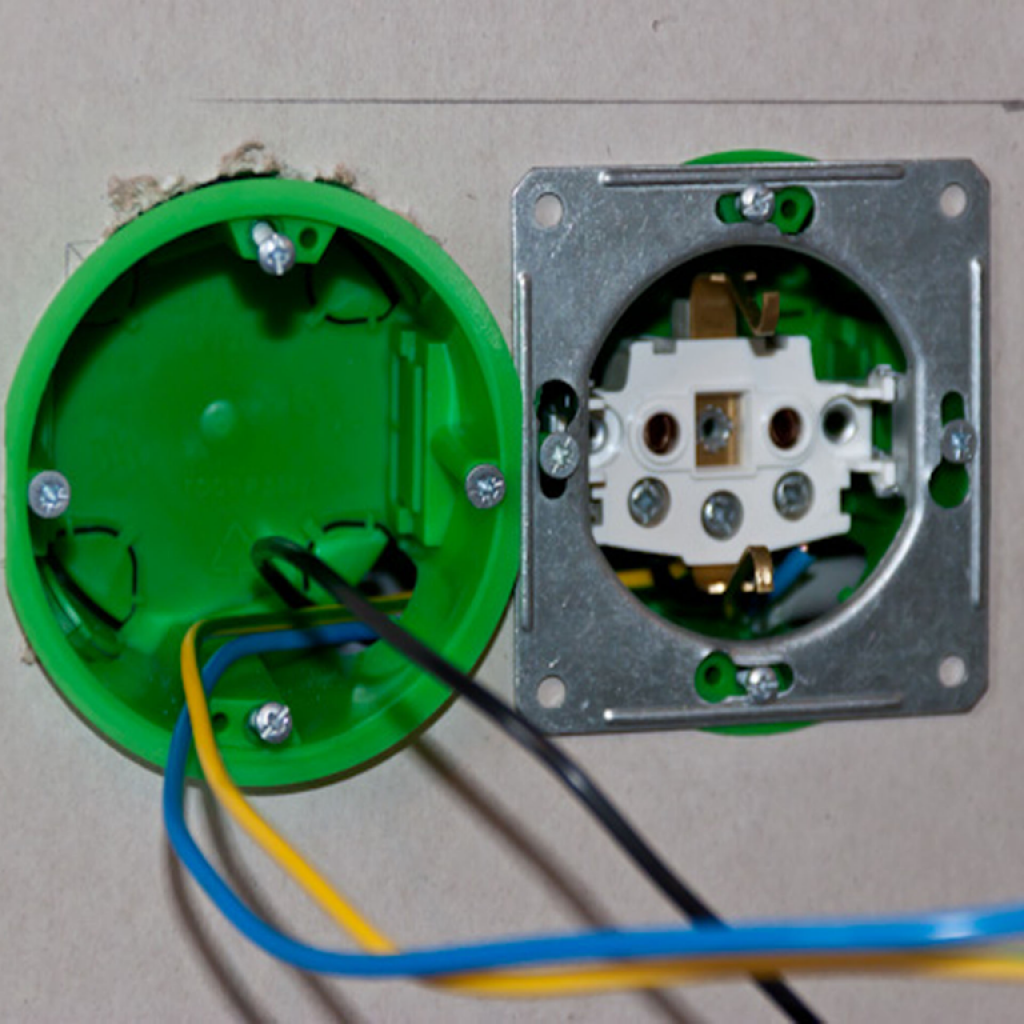

наружная розетка — слева, внутренняя — справа

Разные типы розеток созданы для применения в определенных условиях, но при выборе способа как установить розетку в квартире, чаще всего руководствуются вопросом удобства монтажа. Не всегда есть возможность и необходимость прокладывать кабель внутри стены, тем более, что определенный процент розеток будет подключаться по временной схеме – например, если это происходит на съемной квартире.

Не всегда есть возможность и необходимость прокладывать кабель внутри стены, тем более, что определенный процент розеток будет подключаться по временной схеме – например, если это происходит на съемной квартире.

Внутренние и внешние розетки работают одинаково, а их подключение отличается только мелкими деталями. Главная же последовательность действий всегда одинаковая.

Подготовка основания

Внутренние и наружные розетки должны на чем-то держаться, причем крепление должно быть качественным, ведь контакты современных устройств делают подпружиненными, для плотного соприкосновения друг с другом. Это нужно для уменьшения сопротивления электрическому току, но также современная евророзетка может выскочить из стены, при попытке вынуть из нее штепсель, если основание недостаточно хорошо ее удерживает.

Как итог – основание должно надежно крепиться к стене, для чего применяются дополнительные аксессуары. В скрытой розетке это подрозетник, который замуровывается в стену, а открытая крепится дюбелями или шурупами.

Установка подрозетника

По сути это пластиковый стакан, замурованный в стену. Если устанавливать розетки без него, то очень скоро ее крепления раскрошат даже самый прочный бетон и она выпадет наружу. Пластик же достаточно вязкий, чтобы за него цеплялись крепежи и шероховатый, чтобы удерживаться в стене.

Если монтаж розетки делается вчистую, то сперва высверливается отверстие для подрозетника. Для этого нужна дрель с коронкой или сверлом по бетону. Диаметр отверстия должен быть немного больше, чем устанавливаемый подрозетник. Если производится замена розетки своими руками, и старый подрозетник по каким-то причинам не походит к новой розетке, то он высверливается из стены и на его место надо ставить новый.

Когда отверстие готово, то к нему прокладывается розеточный провод и теперь можно приступать к установке самого подрозетника. Для этого готовится небольшое количество гипсового раствора (алебастра или цемента) и отверстие в стене обмазывается им по бокам – теперь можно вставлять подрозетник (предварительно продев в него конец провода).

Подрозетник выставляется таким образом, чтобы он всей площадью, без перекосов, был заподлицо к поверхности стены. При вдавливании его в стену, наружу обычно вылазит некоторое количество раствора.

Перед тем, как убирать излишки раствора и окончательно вмазывать подрозетник в стену, желательно выждать пока раствор не начнет схватываться.

Теперь осталось выждать пока замазка полностью не застынет – подрозетник готов и в него теперь можно установить внутреннюю розетку.

Основание для наружной розетки

Наружная розетка состоит из трех частей – основания, внутренней части и крышки. Между собой они связаны следующим образом – основание крепится к стене, к нему прикручивается внутренняя часть и на нее надевается крышка, которая фиксируется болтом.

Зачастую вся подготовка к креплению сводится к сверлению отверстий под дюбели, если розетка будет устанавливаться на бетонную стену. Если установить электрическую розетку надо на деревянную поверхность, то все сводится к закручиванию шурупов. Правда, если шурупы толстые, то не помешает просверлить под них отверстия чуть меньшего диаметра, чтобы дерево не лопнуло.

Правда, если шурупы толстые, то не помешает просверлить под них отверстия чуть меньшего диаметра, чтобы дерево не лопнуло.

Нюанс здесь только один – основание розетки сделано из пластика, который горит и плавится. Требования ПУЭ, при необходимости поставить розетку на дерево, предписывают делать под нее дополнительное основание из негорючего материала.

Подготовка проводки

Длина провода, которая оставляется в подрозетнике, периодически становится предметом жарких споров. С одной стороны, желательно оставлять его как можно длиннее, ведь при ремонтных работах конец провода с большой вероятностью придется откусывать и нужен запас. С другой стороны, розетка будет меняться или один раз во много лет или в случае ее перегрева и оплавления, когда часть провода скорее всего придет в негодность. При этом далеко не факт, что это будет маленький его кусок, ведь в подрозетнике все сжато вместе.

Совет здесь может быть только один – оставлять провод такой длины, чтобы с ним было удобно работать и он помещался в подрозетник сзади внутренней части розетки.

В остальном подготовка провода полностью идентична как для наружных, так и при установке обычных внутренних розеток.

Цвет проводов

Правильно установленная проводка для розеток характеризуется применением проводов определенного цвета. Это не обязательное условие для ее нормального функционирования, но оказывает неоценимую помощь при монтаже и ремонте.

Два самых главных цвета, которые надо правильно подключать – синий и желто-зеленый. Первый обозначает ноль, а второй заземление – тот же ноль, но подведенный не для работы оборудования, а защиты его и пользователей от попадания фазы на корпус. Остальные цвета могут быть разные и на них «вешается» фаза.

Если же установленный провод бесцветный, то придется его дополнительно прозванивать пробником или тестером – какая из жил куда подключена.

Очистка изоляции

У профессиональных электриков для этой цели есть специальные инструменты, но если делается установка розеток своими руками, то вряд ли они будут под рукой. Дома для этой цели применяется нож или плоскогубцы, в которых есть кусачки.

Дома для этой цели применяется нож или плоскогубцы, в которых есть кусачки.

Чем бы ни снималась изоляция проводов, главное, за чем надо следить – чтобы не повреждалась металлическая основа – если на ней будет даже минимальный надрез, то жила скоро переломается.

Если применять нож, то лезвие надо держать под острым углом, чтобы не зацепить провод. Когда используются плоскогубцы, то изоляция немного сжимается кусачками и отрывается. Если попался сложный случай, то краешек провода прогревается огнем зажигалки и потом отрывается.

Работа с профессиональным инструментом электрика для разделки проводов и снятия изоляции хорошо показана в этом видео:

Подготовка жилы

Несколько различается при использовании одножильной и многожильной проводки. Общий принцип один – надо сделать так, чтобы площадь контакта между проводом и клеммой была максимальной. По логике для этого надо сделать так, чтобы к клемме прилегал как можно больший участок провода. Дополнительно жила обжимается плоскогубцами – она при этом немного сплющивается и площадь контакта увеличивается.

По логике для этого надо сделать так, чтобы к клемме прилегал как можно больший участок провода. Дополнительно жила обжимается плоскогубцами – она при этом немного сплющивается и площадь контакта увеличивается.

Для увеличения длины части одножильного провода, который касается контактов розетки, он закручивается колечком, чтобы его внутренний диаметр подходил под клеммный болт. При его монтаже придется полностью выкручивать крепежный болт, вставлять провод и закручивать болт назад, но зато контакт при этом будет максимально надежный. Многожильный провод обрабатывается точно так же, но есть для него и другой способ. Для этого все жилки делятся на две группки, каждая из которых скручивается между собой – кончик провода получается в виде буквы «V». Теперь проводки надо сплющить плоскогубцами и их можно вставлять в контакты розетки, даже не выкручивая болт полностью.

Лужение или опрессовка

Откровенно говоря, это совсем не обязательный этап для бытовых устройств, но если рассматривать как правильно установить мощные розетки, или как подключить провода максимально надежно, то без него не обойтись. Дело в том, что действие электрического тока вызывает вибрации в контактах розеток и со временем провода в них расшатываются, особенно если они многожильные. Также надо учитывать, что со временем медный провод при контакте с воздухом понемногу окисляется и расшатанные жилы будут портиться.

Дело в том, что действие электрического тока вызывает вибрации в контактах розеток и со временем провода в них расшатываются, особенно если они многожильные. Также надо учитывать, что со временем медный провод при контакте с воздухом понемногу окисляется и расшатанные жилы будут портиться.

Чтобы по возможности минимизировать это воздействие, перед тем как выполнять подсоединение проводов их кончики обрабатываются. Лужение это покрытие жилы оловом, а для опрессовки или обжимки приобретаются специальные наконечники, которые надеваются на провод и вжимаются в него плоскогубцами или опрессовочными клещами. Наконечники могут быть в виде обыкновенной трубки или с дополнением в виде шайбы на конце, которая прижимается болтом к контакту.

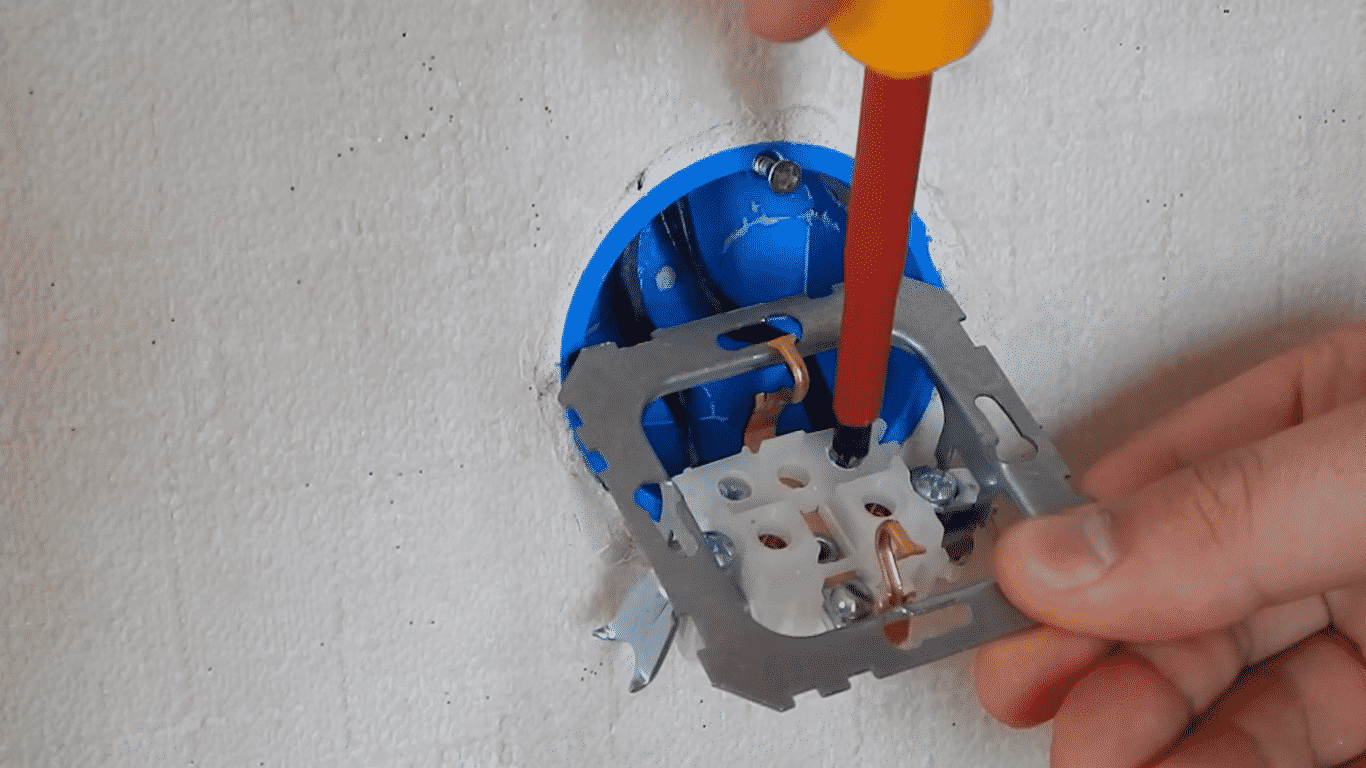

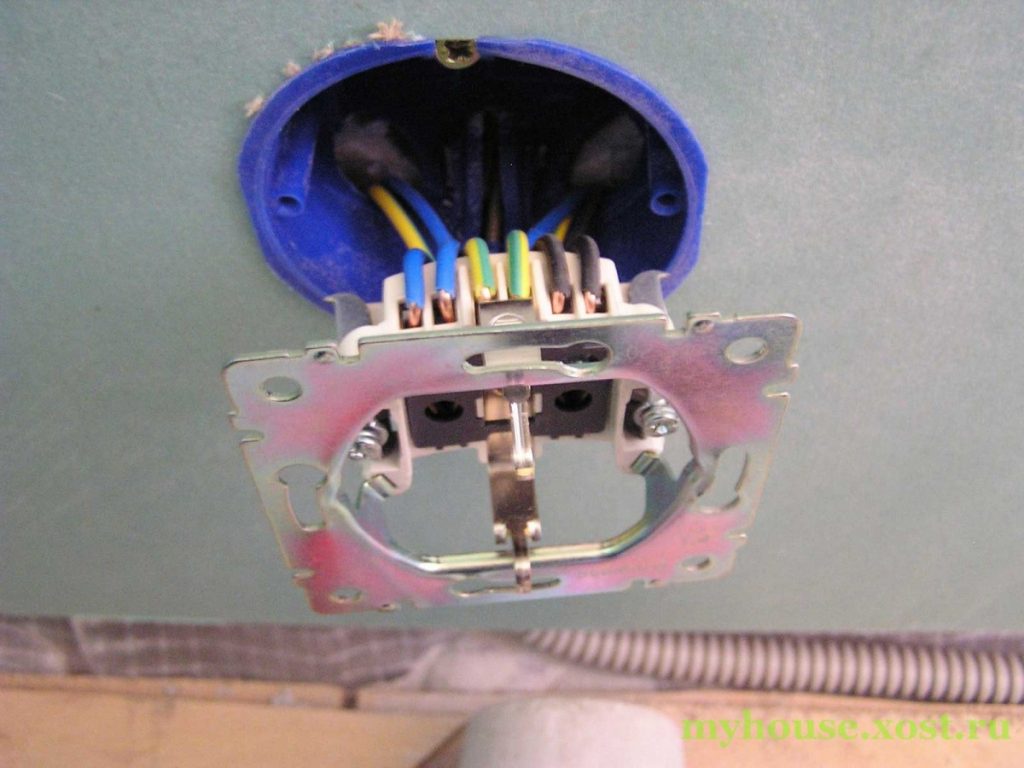

Подключение проводов

Если известно на каком проводе находится заземление и где фаза с нулем, то здесь проблем быть не должно. На каждой розетке визуально видно какая клемма от какого контакта – посадить на одну токоведущую пластину два провода просто не получится (если не задаться конкретной целью). Главное – это правильно подключить заземление (если оно есть) – обычно этот контакт находится посередине и относится к усикам, что торчат сверху и снизу розетки. Фаза с нулем подключаются к крайним контактам, соединенным с пластинами в которые включается штепсель. Затем болты затягиваются – подключение завершено.

Главное – это правильно подключить заземление (если оно есть) – обычно этот контакт находится посередине и относится к усикам, что торчат сверху и снизу розетки. Фаза с нулем подключаются к крайним контактам, соединенным с пластинами в которые включается штепсель. Затем болты затягиваются – подключение завершено.

Есть много диаметрально противоположных утверждений, когда безапелляционно заявляется, что фаза обязательно подключается справа или слева, но никто и никогда из заявителей не сможет объяснить почему надо делать именно так, как он говорит.

В ПУЭ нет ни одного положения регламентирующего этот параметр и все подобные заявления рассыпаются об один неоспоримый факт – вилку в розетку можно вставлять как угодно. Соответственно, нет никакой разницы как правильно установить розетку – с фазой слева или справа – любой вменяемый электрик, перед тем как лезть в розетку, обязательно использует свой индикатор напряжения и проверит ее расположение, даже несмотря на цветную маркировку проводов.

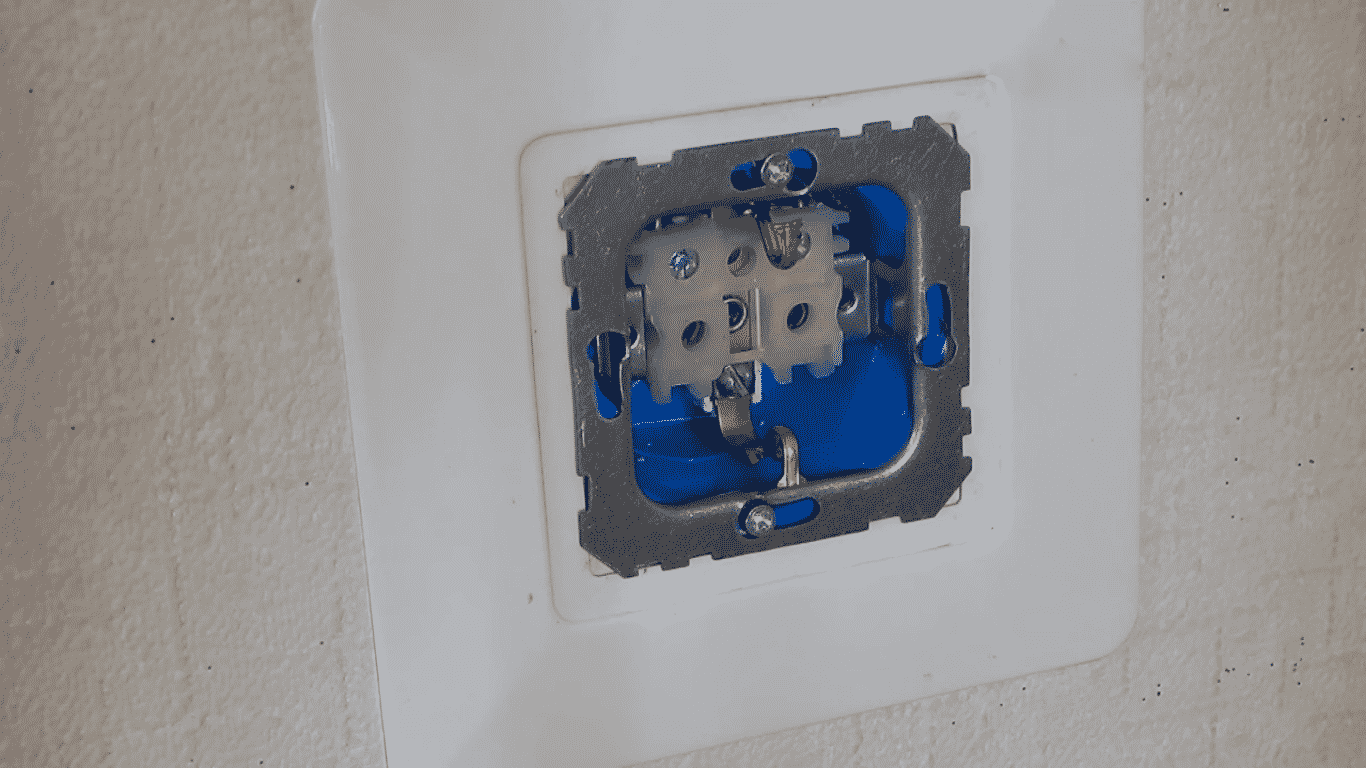

Закрепление розетки в подрозетнике

Если провода хорошо закреплены в клеммах, то неправильно вставить собранный механизм розетки в подрозетник просто невозможно, тем более, что на ее корпусе есть ограничитель, благодаря которому розетка плотно прилегает к стене. Надо только собрать провода вместе, подогнуть их, аккуратно сложились сзади розетки и вставить все внутрь подрозетника.

Закрепляется розетка двумя способами – распорными лапками и крепежными болтами, что вкручиваются в подрозетник – для них в ограничительной планке сделаны прорези. После того как розетка прижата к стене, закручиваются болты распирающих лапок и они надежно фиксируют ее в стене. Чтобы розетка не расшатывалась от вставки и извлечения штепселя, применяются уже крепежные болты. В процессе установки с помощью уровня проверяем горизонтальность рамок розеток.

Для открытой розетки этот этап пропускается, так как обычно ее внутренняя часть уже закреплена на основании.

Установка крышки

Здесь все совсем просто – крышка ставится на свое место и прикручивается болтом (иногда двумя). Единственное что надо учитывать – возможное наличие декоративной накладки. Она ни к чему не прикручивается и удерживается крышкой. Ее задача это скрывать возможные дефекты стены, вследствие установки подрозетника. На некоторых розетках размеры декоративной накладки больше стандартных, поэтому они не позволяют собирать блоки розеток со стандартным расстоянием между корпусами. Если будет устанавливаться такая конструкция, то на этот момент надо обращать отдельное внимание.

Единственное что надо учитывать – возможное наличие декоративной накладки. Она ни к чему не прикручивается и удерживается крышкой. Ее задача это скрывать возможные дефекты стены, вследствие установки подрозетника. На некоторых розетках размеры декоративной накладки больше стандартных, поэтому они не позволяют собирать блоки розеток со стандартным расстоянием между корпусами. Если будет устанавливаться такая конструкция, то на этот момент надо обращать отдельное внимание.

Видео подборка

Краткая видео-инструкция от Leroy Merlin:

Установка наружной розетки Legrand:

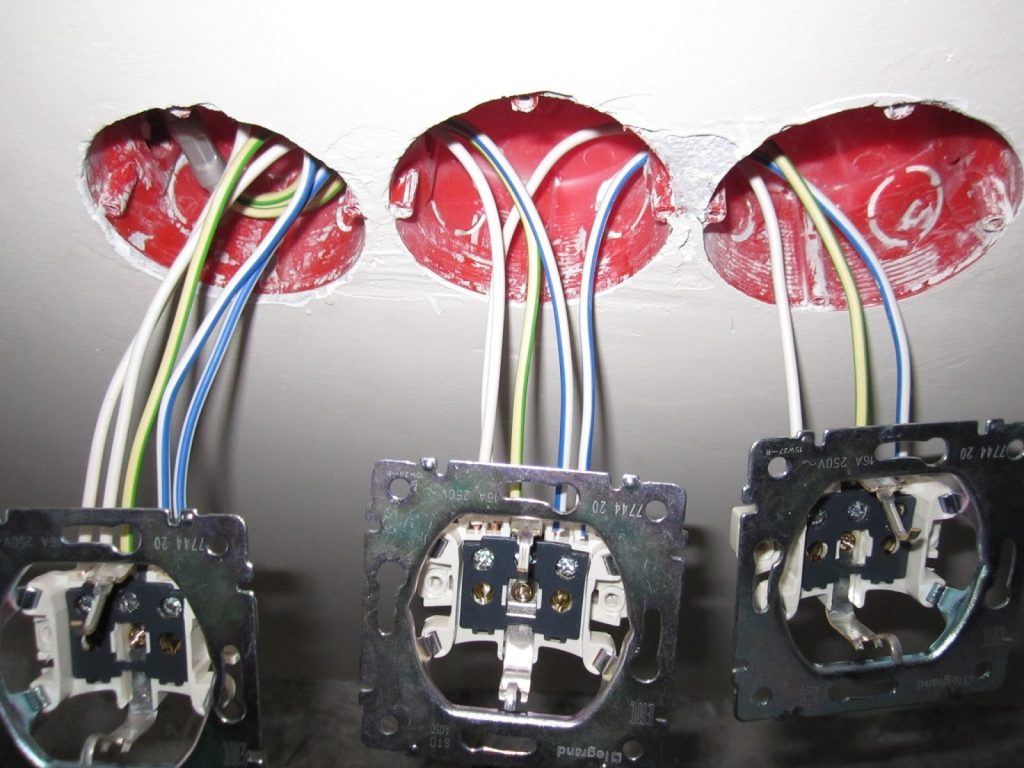

Монтаж трех розеток с шлейфовым подключением:

Устанавливаем блок из пяти розеток:

Установка розеток и выключателей в откосах из пластиковых панелей:

Как итог, монтаж розетки можно разбить на несколько простых шагов, с выполнением которых под силу справиться даже человеку с минимальными навыками владения инструментами.

Как правильно установить наружные накладные розетки своими руками

Практически каждое помещение имеет в своем интерьере такой элемент электрооборудования, как розетки. Без них никуда, ведь что ни возьми — утюг или компьютер, его нужно куда-то включить. Из-за постоянно растущего количества якобы необходимых бытовых приборов, катастрофически стало не хватать этих же розеток.

В связи с этим ниже будет рассмотрен определенный тип приборов, который с успехом применяется не только в закрытых жилых помещениях, но и на улице во влажной среде.

Речь пойдет о розетках наружной установки. Их еще называют ― наружные, для открытой проводки.

Особенности розеток для открытой проводки

Чем они отличаются от обычных, которые можно видеть намного чаще первых. Основным их отличием есть довольно толстый корпус. Он закрывает собой внутреннюю часть — керамическую арматуру и группу контактов. В отличие от внутренних розеток — которым необходима монтажная коробка, глубоко углубленная в стену, наружные не требуют такой трудоемкой работы, как долбление бетонных и другого типа стен. Это намного упрощает монтаж и установку одной или несколько розеток в домашних условиях.

Степень защиты

Существуют наружные розетки для открытой проводки с разной степенью защиты корпуса от попадания влаги и других веществ.

Важно! При выборе электроарматуры, обращайте внимание на степень защиты IP. Особенно если она будет установлена в сыром помещении.

Приборы с защитой IP 21 не имеют герметичного со всех сторон корпуса. Тыльная сторона открыта и при монтаже она прислоняется к плоскости стены.

Тыльная сторона открыта и при монтаже она прислоняется к плоскости стены.

В основном для влажных и других опасных помещений предназначены наружные розетки открытой проводки с абсолютно закрытым корпусом, имеющим защиту класса от IP 44 до IP 68.

Такие приборы имеют, как уже говорилось, литой пластмассовый корпус, крышку для изоляции токоведущих частей и резиновые вставки для лучшей герметизации. Все это должно защитить человека от поражения электрическим током и пожара — внутри и снаружи здания.

Особенности монтажа

Розетки для наружного монтажа в основном применяют в паре с наружной проводкой: то есть, когда провода проложены не в стене, а снаружи: на керамических изоляторах, в металлорукаве, пластиковой гофре или пластмассовом коробе.

Важно! Монтаж в металлической гофре, предусматривает ее заземление, что не всегда возможно. Предпочтительней использовать пластиковую гофру.

Такой монтаж, конечно, может портить интерьер, но сделать проводку таким способом значительно проще и быстрее. Также для такого монтажа не требуется специальное оборудование, например, болгарка и перфоратор с короной для подрозетников.

Также для такого монтажа не требуется специальное оборудование, например, болгарка и перфоратор с короной для подрозетников.

Монтаж

Теперь на практике рассмотрим, как сделать монтаж проводки и подключить наружную розетку. Первое, что необходимо сделать — выбрать розетку. Итак, если вы планируете установит ее в сухом помещении, то выбираем наружную с небольшим классом защиты, например, IP 21. Такая обойдется дешевле и в размере будет немного меньше, чем с более высокой защитой.

Использование розеток с высокой степенью защиты.

В случае с полностью герметичной розеткой, при открученной верхней крышке, перед вами откроется внутренняя керамическая часть, на которой есть контакты и зажимы для проводов.

Эта внутренность легко может выниматься, что облегчает подключение проводов. Главное, что нужно сделать — приложить корпус ровно к стене и карандашом или маркером сделать разметку в отверстиях для крепления. Теперь убираем корпус и по разметке сверлим два отверстия под дюбели. Чаще всего — это дюбеля 6*40 мм. Притом пластмассовую часть дюбеля вставляем в отверстие сразу, а металлической — прикручиваем крышку. Когда крышка крепко держится на стене, можно сказать полдела сделано. Далее подключаем провода на клеммы внутренней части и вставляем ее в уже прибитый корпус. Прикручиваем крышку.

Чаще всего — это дюбеля 6*40 мм. Притом пластмассовую часть дюбеля вставляем в отверстие сразу, а металлической — прикручиваем крышку. Когда крышка крепко держится на стене, можно сказать полдела сделано. Далее подключаем провода на клеммы внутренней части и вставляем ее в уже прибитый корпус. Прикручиваем крышку.

Монтаж розетки с защитой класса IP 21.

Теперь рассмотрим монтаж розетки открытой проводки с незакрытой тыльной частью. Здесь она нужна для подключения кондиционера. Как и в первом случае откручиваем крышку. Перед вами внутренняя часть с проушинами для крепления по бокам. Как видно монтаж велся коробом с последующей укладкой в нем проводов. Находим подходящее место для крепления и прилаживаем внутреннюю часть к стене.

Важно! Не нужно крепить эту часть вплотную с коробом, иначе крышка после не встанет. Примеряя, прикладывайте в собранном виде с открученным винтом крепления крышки.

После того как приложили, придерживая внутреннюю часть, аккуратно снимаем крышку. Делаем метки в проушинах и высверливаем отверстия в стене. Далее, вставляем пластмассовые части дюбеля в отверстия и, продев в проушины розетки металлическую часть дюбеля, закручиваем его. Теперь контактная часть уже на стене.

Переходим к подключению проводов. Здесь заранее дюбелями был прибит монтажный короб к стене для укладки проводов.

Подключаем провода и заводим их в короб. Плотно уложив их в коробе, защелкиваем крышку.

Короб необходимо выбирать такого размера, чтобы количество проводов легко помещалось в нем, иначе — это будет сплошное мучение.

В крышке вырезаем углубление для выхода проводов. Прорезь должна быть достаточной, но не слишком большой, чтобы выглядело эстетично. Надеваем крышку и закручиваем винт. С другой стороны короба, подключаем провода.

Важно! Перед тем как подключать провода, проверьте цепь на отсутствие короткого замыкания.

Сделать это можно тестером или прозвонкой. Если цепь не звониться накоротко, подключаем концы и подаем напряжение. Проверяем его присутствие.

Проверяем его присутствие.

Важно! Найдите контакт «ноль», и подсоедините к нему один конец указателя напряжения. Другим, коснитесь заземляющего контакта розетки. Если покажет 220 в, посмотрите не попал ли волос провода внутри прибора с «фазы» на «заземление». Если такое произошло, срочно устраните это. Иначе на корпусе электрического прибора будет опасный потенциал.

Как установить розетку правильно своими руками: схема монтажа в бетонную стену квартиры или дома, в ванную

Розеток, когда используется множество бытовых приборов, светильников, гаджетов и других электрических устройств, всегда не хватает. Лучше установить их несколько по периметру помещения, чем одну нагружать удлинителями и сетевыми фильтрами. Тогда безопасность использования бытовой электросети значительно возрастает, что сохранит работоспособность устройств и предотвратит перегорание контактов.

Основные правила монтажа для дома

Для длительного срока службы и безопасности электрической сети нужно подобрать проводку, рассчитать сечение используемого провода, количество жил. Лучше всего использовать проводники с заземлением, тогда даже металлические корпусы выключателей и других приборов не будут допускать пробой.

Одна из составляющих безопасности и долговечности бытовой сети – грамотная прокладка проводки и подключение розеток, выключателей, светильников и других объектов. Во внимание нужно принимать такие моменты:

- Правильно рассчитывать максимально допустимую мощность всех электроприборов, которые есть в квартире. Конечно, ситуация, когда будет одновременно включён фен, утюг, электроплита, микроволновка, пылесос и чайник, практически не случается, однако не нужно подобное явление исключать.

- В соответствии с полученными результатами предыдущего пункта необходимо выбирать мощность рубильников и диаметр сечения проводки.

Сегодня уже практически не устанавливается алюминиевый провод, хотя он существенно дешевле. Медные жилы намного легче, пластичнее, безопаснее.

Сегодня уже практически не устанавливается алюминиевый провод, хотя он существенно дешевле. Медные жилы намного легче, пластичнее, безопаснее. - Выбирается способ укладки кабеля: внутренний или закрытый, что определяется его типом.

- Лучше всего группы проводов стягивать пластиковым жгутом, чтобы они не рассыпались и не путались. Следует наносить соответствующую маркировку, чтобы при прокладке не забыть, какой провод куда должен укладываться и за что отвечать.

- Если используется много проводов или отделочные материалы не обладают огнеупорностью, необходимо пользоваться гофрой, чтобы предупредить возгорание из-за короткого замыкания на участке проводов.

Внимание

Устанавливать розетку, как и прокладывать к ней провода, необходимо, когда распределительный щиток уже настроен профессионалом.

Варианты установки в квартире — как правильно?

В зависимости от конструкции и других особенностей розетки может быть несколько способов её установки. Чаще всего пользуются креплением в специальном коробе внутри стены (внутренняя) или на её поверхности без сверления стены (наружная). Отличаются такие методы мало чем, однако нужно знать основные принципы установки, чтобы прибор надёжно фиксировался и обеспечивал безопасную эксплуатацию.

Чаще всего пользуются креплением в специальном коробе внутри стены (внутренняя) или на её поверхности без сверления стены (наружная). Отличаются такие методы мало чем, однако нужно знать основные принципы установки, чтобы прибор надёжно фиксировался и обеспечивал безопасную эксплуатацию.

О том, как установить розетки и выключатели своими руками, читайте тут.

Внутри бетонных и других стен

Существует два метода фиксации внутренних розеток:

- внутри бетонной, кирпичной или оштукатуренной стены – на алебастр или штукатурку крепится подрозетник;

- в отделочных плитах или панелях, например, гипсокартоне, МДВ, пластиковых и других – просверливается нужного диаметра отверстие, в котором фиксируется подрозетник.

В зависимости от типа элемента, производителя и марки применяется соответствующая электрическая арматура, которая подходит для конкретного прибора. Алгоритм крепления внутренней розетки следующий:

- Если в поверхности стены или отделки уже есть отверстие, то вставляется подрозетник с креплением на шурупы или раствор.

Иначе необходимо такое углубление выдолбить или высверлить корончатым сверлом с победитовым напылением.

Иначе необходимо такое углубление выдолбить или высверлить корончатым сверлом с победитовым напылением. - Для фиксации в отверстии гипсокартонной, ОСБ или другой плите требуется сверление корончатым сверлом по дереву с установкой коробки с «ушками», в которые будут вкручиваться саморезы или шурупы (как установить розетку в гипсокартоне?).

- После установки и фиксации подрозетника необходимо извлечь крышку, установить сердцевину внутрь коробки.

- В распорных лапках есть винты. Их нужно затянуть так, чтобы розетка прочно «села» и при движении не шевелилась.

- Выполняется соединение проводов с клеммами.

- Если декоративная накладка держится на шурупах, то её нужно установить на сердцевину и прикрутить, если защёлкивается – приложить к розетке и нажать до характерного щелчка.

- Подключается электрическая сеть, проверяется работоспособность с помощью радиоприёмника, настольной лампы или другого электроприбора.

Важно

Нужно сильно закручивать винты, которые фиксируют проводку в клеммах, поскольку при малейшем люфте будет нагреваться сердцевина и возникать опасная ситуация.

Открытый способ

Установить открытую розетку значительно проще, поскольку не требуется сверление стены, специальный подрозетник и другие сложности. Достаточно выполнить такие действия:

- Открутить винт в центральной части элемента, отсоединить декоративную накладку.

- Зафиксировать на деревянной подложке основу корпуса.

- Подсоединить проводку к клеммам.

- Собрать прибор.

- Проверить его работоспособность.

При фиксации наружной розетки на покрытии из дерева или пиломатериалов необходимо использовать специальную основу из паронита, чтобы предотвратить вероятность возгорания дерева из-за КЗ.

Монтаж своими руками

Материал и инструменты для самостоятельной установки:

- подрозетник или подкладка из паронита;

- сама розетка внутреннего или наружного типа;

- электропроводка с сечением от 2 мм2;

- отвёртки;

- кусачки или острый нож;

- рулетка;

- карандаш.

Сначала подбирают место для установки, а затем выполняют подготовку поверхности. Для внутреннего прибора необходимо очистить или высверлить углубление под подрозетник. Для наружного – зафиксировать в месте крепления подкладку из паронита.

О том, как самостоятельно заменить розетку в квартире, читайте тут.

Внутренняя, в коробке

Для такого монтажа потребуется выполнить такие действия:

- Если проводка вытягивалась, нужно отрегулировать её длину и укоротить до 10–15 см, а затем на 0,5-1 см зачистить концы от изоляции кусачками или ножом.

- Подсоединить к клеммам, затянуть шурупы.

- Подогнув проводку, необходимо поместить сердцевину прибора в короб.

- Вкручиванием шурупов на лапках зафиксировать в подрозетнике.

- Установить на место внешнюю раму, прикрутить декоративную панель.

- Подключить электросеть в квартире, проверить работоспособность прибора.

Совет

Лучше оставлять провода на 10–15 см длиннее, чем нужно, поскольку из-за подгорания в ходе эксплуатации будет нужный запас для зачистки изоляции и ремонта.

Двойная

Выделяют стационарные и сборные двойные виды. У них есть несколько отличий в подключении от стандартных одинарных приборов.

- Если устройство стационарного типа, то установка выполняется по аналогичной схеме, как и обычная с одним гнездом. Требуется подключение электропроводов к пластинам, чтобы предотвратить вероятность КЗ.

- Если используется розетка сборного типа, то её установка выполняется немного сложнее, потребуется ещё небольшой кусок проводки. Подбирается нужное количество проводов, например, если кроме ноля и фазы есть ещё провод заземления, необходимо заготовить 3 одинаковых провода, которые будут протягиваться в подрозетнике. От основного и вспомогательного провода крепятся к зажимам соответствующие пары проводов.

- Если используется элемент с несколькими гнёздами, то подключение выполняется по описанной методике.

Схема

Чтобы не запутаться в ходе монтажа между нулём и фазой, необходимо нанести на проводники маркировку.

По существующим техническим нормам подключения электропроводки, нет регламентированного порядка подсоединения фазы или ноля, может выбираться любое расположение. Необходимо соблюдать подключение к одной стороне, когда применяется сложная конструкция из нескольких гнёзд. В двойном приборе всего одна пара общих клемм.

Чаще всего разводится проводка в помещении одинаково, однако при выполнении в произвольном порядке это не будет иметь никаких последствий. Важно прочно затягивать шурупы, фиксирующие проводку в клеммах, а лапки для крепления в коробке, чтобы не было искрения или нагрева под напряжением. Нужно проверять между проводниками наличие пробоя, поскольку это явление должно полностью исключаться. Фаза соединяется после этого тестирования.

На фото схема установки розеток:

О том, как своими руками подключить 3 розетки, читайте тут.

В ванной

В ванной комнате часто повышаются температура, влажность. Это для электрической проводки несёт дополнительную опасность, требует специальных мер при установке. Нужно придерживаться таких правил монтажа:

Нужно придерживаться таких правил монтажа:

- расстояние между розеткой и заземлёнными частями (арматурой, батареей, трубами и раковиной) — не менее 0,5 м;

- высота крепления штепсельных приборов должна быть не ниже 0,5-1 м от поверхности пола;

- если розетки устанавливаются, как «надплинтусные» приборы, то нужно крепить их не ниже 0,3 м от пола.

Внимание

Проводка в комнатах с повышенной влажностью прокладывается скрыто.

Полезные советы

При обустройстве электрической сети можно воспользоваться несколькими полезными идеями, которые сделают эксплуатацию более удобной и функциональной:

- Дополнительная розетка на откосах позволит подключать много разных электроприборов, например, телефоны, гирлянды для украшения окна, устройства для отпугивания насекомых и т. п.

- В ванной необходимо делать их несколько, поскольку будет применяться много приборов: стиральная машина, фен, электрощетка, электробритва, эпилятор и т.

п. Это позволит развести нагрузку и использовать несколько приборов одновременно.

п. Это позволит развести нагрузку и использовать несколько приборов одновременно. - Пылесосы часто оснащаются длинным шнуром, однако его не всегда хватает, чтобы убраться в удалённых участках. Лучше оборудовать такие приборы на высоте 0,3-0,4 м от поверхности пола в каждой комнате.

- Рабочая зона на кухне должна иметь несколько розеток. Но расположение двух удлинителей в тройнике создаст невероятную нагрузку от нескольких кухонных приборов. Поэтому устанавливать и рассчитывать такие объекты нужно заранее (как правильно расположить одну или несколько розеток на кухне?).

- Чтобы розетки не бросались в глаза, их можно прятать под верхними шкафчиками на кухне, в нишах в ванной и других укромных местах или использовать декоративные заглушки.

- Рабочее место с компьютером и офисной техникой требует минимум двух розеток, поскольку от монитора, системного блока, колонок, других устройств уже будет 3–4 вилки.

Всё хорошо в меру. Не стоит дом превращать в музей розеток, лучше использовать тройники и удлинители.

Количество розеток в доме должно соответствовать числу бытовых приборов или максимально к нему приближаться. Необходимо учитывать условия микроклимата, выбирать соответствующие элементы. Если нет уверенности в правильном выполнении монтажа электроприборов, лучше пригласить электрика.

Установка наружной (накладной) розетки

К вашему вниманию подробная пошаговая фото-инструкция – Установка наружной (накладной) розетки.

Питающий кабель для подключения наружной розетки может быть проложен как открытым способом (в гофрированной трубе, кабель-канале, непосредственно просто проводом) прямо по поверхности стен или потолков, так и скрытно (располагаясь в штробах, полостях стен и т.д.).

В нашем примере, для монтажа наружной розетки, проводка выполнена наружным способом. Питающий кабель располагается в гофрированной трубе, которая крепится к поверхности стены на клипсы. Прямо над розеткой расположен наружный выключатель и проводка для него выполнена в этой же гофре, подробнее о его подключении и протягивании через него питающего провода к накладной розетке, вы можете прочитать в статье «Установка наружного (накладного) выключателя».

Для установки мы используем внешнюю розетку Schneider Electric (Шнайдер Электрик) из серии «Этюд» с крышкой, со степенью защиты IP44.

Весь процесс монтажа мы разбили на простые этапы, последовательное выполнение которых позволит выполнить установку наружной розетки практически любому человеку самостоятельно.

1.Выключаем подачу электричества.

Самым первым шагом необходимо обесточить питающий кабель, идущий к розетке. Для этого в электрощите, нужно рычаги автоматических выключателей перевести в состоянии «выкл.», обычно это положение, при котором рычаг направлен вниз. Какой именно автомат необходимо выключить, если они не подписаны, определяется опытным путем, выключая их по очереди, и проверяя, например, индикаторной отверткой, наличие напряжения проводке для выключателя. В крайнем случае, выключайте все. Но затем еще раз обязательно убедитесь, в отсутствии электрического тока, в месте установки!

2. Открываем крышку розетки, чтобы получить доступ до фиксаторов удерживающих лицевую панель розетки.

Открываем крышку розетки, чтобы получить доступ до фиксаторов удерживающих лицевую панель розетки.

3.Отжимаем фиксаторы отверткой, а затем отсоединяем лицевую часть розетки от корпуса.

4.Разбираем розетку.

Розетка наружной установки состоит из: лицевой панели с крышкой, непосредственно механизма розетки и корпуса (основания). После снятия лицевой панели, розетку можно разобрать на эти составные части.

5.Отмечаем положение крепежных отверстий.

Для этого прикладываем корпус розетки к месту установки, выравниваем его строго горизонтально и отмечаем положения крепежных отверстий.

6.Крепим основание розетки к стене.

В зависимости от типа используемого основания, подбирается соответственный вид крепежа. Мы используем обычные дюбель-гвозди, т.к. монтаж розетки производим на кирпичную стену.

7.Вырезаем вводное отверстие в заглушке розетки.

В нашем случае, под гофрированную трубу, в которой расположен питающий кабель. Розетка внешней установки Schneider Electric (Шнайдер Электрик) из серии «Этюд» имеет удобную заглушку, с выделенными на ней несколькими возможными вариантами диаметров вводного отверстия, равными стандартным размерам защитных гофрированных труб, применяемых в электропроводке. Поэтому нам не составляет труда точно, с помощью канцелярского ножа (резака), сделать вводное отверстие необходимого диаметра.

8.Помещаем гофру с питающем кабелем внутрь розетки как показано на изображении ниже.

9.Снимаем изоляцию с кабеля и зачищаем концы жил на 8-10мм.

10.Подключаем провода к механизму.

Для этого помещаем фазный (белый) и нулевой (бело-голубой) провода в крайние клеммы механизма наружной розетки, а провод заземления — защитный ноль (желто-зеленый), в центральную – среднюю клемму, с соответствующей маркировкой.

Как определить какой из проводов фаза, ноль, а какой заземление самостоятельно, вам поможет наша подробная инструкция — ЗДЕСЬ.

11.Вставляем механизм розетки в посадочное место корпуса.

12. Устанавливаем лицевую панель розетки.

13.На этом установка наружной розетки завершена. Включаем подачу электричества и тестируем ее работу.

При использовании скрытой проводки, для установки и подключения наружной розетки, порядок действий в этой инструкции изменится незначительно. Необходимо лишь изменить пункт «7» примера и проделать отверстие для питающего кабеля в тыльной части корпуса, перед тем как закрепить ее на стене.

Если при монтаже накладной розетки вы столкнулись с проблемой, не описанной нами в этой статье, обязательно задавайте вопросы в комментариях, так же вы можете высказать замечания или свое мнение.

описание и виды. Как устанавливать внутренние розетки

Как устанавливать внутренние розетки

Делая ремонт в помещении, люди пытаются добиться эстетичности. Чтобы не испортить дизайн, но получить функциональную комнату, используют внутренние розетки. Кроме того, что они более эстетичны, они также безопасны и удобны в эксплуатации. Стоит узнать, какие существуют разновидности элементов, какие преимущества они имеют.

Общие характеристики внутренней розетки

Розетка для внутренней установки более популярна, чем устройство открытого монтажа. Это можно объяснить высоким уровнем безопасности, который она обеспечивает. Используют ее преимущественно со скрытой проводкой. При монтажных работах такая розетка требует вырезания в стене места под установку. Если стена выполнена из гипсокартона, то проблем с проделыванием отверстия не возникнет.

А в случае с бетонными или кирпичными перегородками придется приложить некоторые усилия, чтобы достичь нужного результата. Среди преимуществ, которыми отличаются внутренние розетки, можно выделить эстетичный внешний вид. Прибор буквально утапливается внутрь стены – на поверхности остается лишь внешняя часть. Минус этих устройств заключается в некоторых трудностях в процессе монтажа. Они могут возникнуть в деревянных домах.

Прибор буквально утапливается внутрь стены – на поверхности остается лишь внешняя часть. Минус этих устройств заключается в некоторых трудностях в процессе монтажа. Они могут возникнуть в деревянных домах.

Скрытые розетки и выключатели: особенности и классификация

Все существующие электрические розетки по конструктивным особенностям можно разделить на приборы для открытой проводки и для скрытой. К первому варианту прибегают лишь тогда, когда необходима временная розетка. Опасная часть устройства находится в пластиковом корпусе и прикрепляется на стену. Часто в этих приборах имеется специальная подсветка для рамки, защитная крышка, таймер для отключения, защита от детей. Розетки внутренние применяются только со скрытой проводкой.

Вся основная часть прибора располагается в стене. Снаружи закреплена только панель, куда будет вставляться вилка. Последняя, в свою очередь, прижимается специальной подпружиненной деталью и упорной системой.

Заземление

По электрической схеме различают изделия с заземлением и без него. Розетка внутренняя с заземлением имеет в конструкции специальный элемент, который соединен с заземляющим проводом. Этот тип приборов рекомендуется устанавливать в помещениях с повышенной влажностью. Однако нередки случаи, когда заземляющий провод отсутствует.

Розетка внутренняя с заземлением имеет в конструкции специальный элемент, который соединен с заземляющим проводом. Этот тип приборов рекомендуется устанавливать в помещениях с повышенной влажностью. Однако нередки случаи, когда заземляющий провод отсутствует.

Розетки электрические внутренние такого типа отличаются наличием гнезда под штифты, отвечающие за подключение «ноля» перед тем, как начнется подача электричества. Их рекомендуется применять с мощными потребителями. Розетка для скрытого монтажа без заземляющего элемента – это двухконтактная модель. Данные приборы используют в том случае, если проводка в квартире лишь двухпроводная, а возможностей для заземления просто нет.

Защита от влаги

По типу защиты от влаги все электроприборы (розетки и выключатели) разделяются на стандартные устройства и с повышенным уровнем защиты от влаги. Первые давно и успешно применяются в помещениях с обычным уровнем влажности, а функция влагозащиты здесь полностью отсутствует.

Внутренние розетки с наличием специальной защиты используются в условиях повышенной влажности. Это идеальный выбор для саун, ванных комнат, кухонь. Данное изделие отличается наличием специальной мембраны из резины и плотными резиновыми кольцами. Они и защищают прибор от влаги и воды. Пластиковые крышки помогают убрать конденсат или же воду с поверхности розетки. На некоторых особо защищенных приборах имеется также и дополнительная крышка, задача которой – не допустить попадания влаги внутрь.

Это идеальный выбор для саун, ванных комнат, кухонь. Данное изделие отличается наличием специальной мембраны из резины и плотными резиновыми кольцами. Они и защищают прибор от влаги и воды. Пластиковые крышки помогают убрать конденсат или же воду с поверхности розетки. На некоторых особо защищенных приборах имеется также и дополнительная крышка, задача которой – не допустить попадания влаги внутрь.

Число колодок

По количеству колодок розетки электрические внутренние могут быть одноместными, двухместными или трехместными. Одноместная отличается наличием лишь одного гнезда для подключения потребителя, в то время как на остальных – два и три. Многоместные устройства чаще встречаются на кухнях, в офисах или в любых других помещениях, где необходимо подключать большое количество потребителей. В продаже можно встретить внутренние розетки с выключателем. Раньше такие были только в Европе. Сегодня они успешно используются и в нашей стране. Это удобное решение, которое подключается на уровне опущенной руки человека.

Розетка IP44 и маркировка скрытых розеток

Все электрические приборы классифицируются по уровню безопасности. Так, на розетках или выключателях можно увидеть маркировку в виде букв IP и цифр. Здесь она означает уровень защиты прибора от различных внешних воздействий.

Число (в данном случае «4») означает, что устройство может устойчиво выдерживать воздействие пыли и прочих предметов, размер которых составляет не более 1 мм. Вторая цифра говорит о том, насколько прибор защищен от воздействия влаги. Вся та продукция, что продается в магазинах и маркируется IP44, надежно защищена от воды и может переносить даже открытые брызги. Внутренние розетки такого плана являются самыми распространенными сегодня как в нашей стране, так и в Европе. Они имеют оптимальные эксплуатационные характеристики для монтажа в любых типах помещений.

Где можно устанавливать такие розетки?

Монтировать такие элементы можно практически везде. Данный тип розеток подойдет для монтажа в спальнях, детских комнатах, ванных и на кухнях. Они хорошо защищены, и эксплуатация таковых полностью безопасна. В продаже существуют даже решения с защитой от детей в виде дополнительного кожуха, резиновой прокладки и крышки. Но при всей безопасности для человека не рекомендуется устанавливать эти приборы в гаражах, на вешних сторонах стен домов, на автомойках и везде, где существуют риски попадания воды в розетку.

Они хорошо защищены, и эксплуатация таковых полностью безопасна. В продаже существуют даже решения с защитой от детей в виде дополнительного кожуха, резиновой прокладки и крышки. Но при всей безопасности для человека не рекомендуется устанавливать эти приборы в гаражах, на вешних сторонах стен домов, на автомойках и везде, где существуют риски попадания воды в розетку.

Розетки для интернета

Наряду с электрическими существуют также и слаботочные розетки для компьютерных сетей. Это очень удобное решение и для дома, и для офиса. С такими устройствами можно забыть о жгутах кабелей, тянущихся по полу.

Шнур обычно прячется внутри стены, а компьютеры и другое оборудование подключаются к сети через этот самый элемент питания. Устанавливается розетка RJ-45 внутренняя достаточно просто. Нужно сделать нишу в стене, затем разделать кабель (витую пару) и соединить провода по цветам с контактами на розетке. После этого необходимо все надежно зафиксировать и плотно закрыть внешней крышкой.

Рекомендации для правильной установки

Правильно выполненный монтаж электрической розетки – это гарантия безопасности, долгой и удобной эксплуатации электрических приборов, которые будут в дальнейшем питаться от нее. Поэтому перед установкой необходимо знать некоторые правила. Оптимальная высота установки для стандартной жилой квартиры или дома должна составлять 300-800 мм от поверхности пола.

Конечно, существуют и розетки, которые устанавливаются над плинтусом, но это, скорее всего, исключение. Если элемент имеет заземляющий контакт, то монтаж внутренней розетки должен осуществляться на расстоянии не меньше чем 500 мм от газопроводов или нагревательных приборов. Если дома живут дети, тогда лучше устанавливать точку выше, чем это положено и указано в стандартах. Монтаж двухместной или одноместной розетки должен осуществляться в такой же короб. Когда необходима установка нескольких приборов, которые будут располагаться рядом друг с другом, лучше применить двухколодочные короба. Они после окончания работ будут соединены между собой. Такие крепления обычно осуществляются при помощи шлейфов. Контакты предыдущей розетки состыковываются со следующей.

Они после окончания работ будут соединены между собой. Такие крепления обычно осуществляются при помощи шлейфов. Контакты предыдущей розетки состыковываются со следующей.

Инструкция по монтажу

Первым делом помещение отключается от электрической сети. Далее определяется место монтажа. Затем при помощи дрели, перфоратора либо молотка делают отверстие в стене. Желательно, чтобы края углубления получились максимально ровными. После устанавливают пластиковую коробку, где будут находиться провода и вся внутренняя часть розетки. На дне ее есть два отверстия. В них должны располагаться жилы электрического провода. Чтобы зафиксировать подрозетник, можно использовать штукатурные смеси, клеи на гипсовой основе либо гипс. Процесс состоит в смазывании раствором любых щелей.

Лучше всего если материал будет по консистенции напоминать мягкий пластилин. Далее убирают остатки раствора и выравнивают стену. Провод необходимо зафиксировать в коробе. После этого кабель зачищается примерно на 2 сантиметра и фиксируется на контактах колодки розетки. Сначала подключают нулевые жилы кабеля, затем фазовые, а после – заземление. Процесс фиксации проводов выполняется при помощи винтов или пружин. Затем колодка крепится на подрозетнике. Это можно сделать при помощи раздвижных лапок или же шурупов-саморезов, которые пройдут через всю поверхность розетки и подрозетника. Далее остается только установить пластиковый корпус и проверить работоспособность прибора.

Сначала подключают нулевые жилы кабеля, затем фазовые, а после – заземление. Процесс фиксации проводов выполняется при помощи винтов или пружин. Затем колодка крепится на подрозетнике. Это можно сделать при помощи раздвижных лапок или же шурупов-саморезов, которые пройдут через всю поверхность розетки и подрозетника. Далее остается только установить пластиковый корпус и проверить работоспособность прибора.

Заключение

Итак, мы выяснили, что собой представляют внутренние розетки. Как видите, это отличный способ скрыть ненужные взгляду элементы. Но устанавливать их следует согласно правилам безопасности на рекомендуемой высоте.

Порядок и условия установки розетки в деревянном доме

О монтаже электропроводки в деревянном доме мы уже писали. В этой статье речь пойдет об установке розеток на стену деревянного дома. Какие есть особенности, хитрости и секреты.

Пожаробезопасность

Единственным существенным отличием розеток в деревянном доме от таких же в бетонном – является повышенные требования к пожаробезопасности первых. Любой электроприбор, включенный в розетку, может вызвать нагрев её механизма, а также искру при выключении. И если в случае с бетонной стеной такие явления «прощаются» благодаря негорючести бетона, то дерево, даже обработанное надлежащим образом, остается горючим, а порой легковоспламеняющимся материалом. И если короткое замыкание в розетке квартиры приводит только к срабатыванию автомата, то в деревянном доме оно же может стать причиной возгорания.

Любой электроприбор, включенный в розетку, может вызвать нагрев её механизма, а также искру при выключении. И если в случае с бетонной стеной такие явления «прощаются» благодаря негорючести бетона, то дерево, даже обработанное надлежащим образом, остается горючим, а порой легковоспламеняющимся материалом. И если короткое замыкание в розетке квартиры приводит только к срабатыванию автомата, то в деревянном доме оно же может стать причиной возгорания.

Поэтому при монтаже розеток в деревянном доме – главное требование – пожаробезопасность.

Виды монтажа

В зависимости от того, выбрали вы открытую проводку в деревянном доме, или остановились на использовании скрытой, различается и порядок проведения работ по монтажу.

Монтаж розетки на открытой проводке

Открытая проводка в деревянном доме является довольно популярным способом организации электроснабжения. В случае, если вы используете ретро проводку – становится дополнительным элементом дизайна для вашего дома или дачи. Монтаж розетки в данном случае отличается от стандартного только наличием алюминиевого или асбестового листа между розеткой и стеной. Эта мера необходима для защиты дерева от попадания искры при замыкании или дуги при доставании вилки.

Открытая проводка и накладная розетка на деревянной стене

В случае, если вы монтируете качественную ретро розетку, например фирмы Salvador, то такой лист не нужен, т.к. механизм такого устройства всегда изолирован от дерева фарфоровым дном.

Монтаж на скрытую проводку

Скрытая проводка в деревянном доме – дело весьма хлопотное, дорогое, требующее точного просчета и планирования наперед. Основное отличие в этой связи заключается в том, что место, в котором вы решили разместить розетку сегодня – завтра не может быть перенесено без нарушения эстетичности стены.

Монтаж скрытой проводки в доме из бруса

Например, вы решили разместить розетку для холодильника в одном углу, а через год передумали и решили поставить холодильник в другом. С бетонной стеной этот вопрос решается довольно просто:

С бетонной стеной этот вопрос решается довольно просто:

- Штробится стена;

- Делается новое отверстие в бетоне под розетку;

- Все шпаклюется, красится, заклеивается обоями

С деревянной стеной этот номер не пройдет. Вам придется снимать несколько досок, но это не всегда возможно, поэтому чаще всего разбирается целая стена или значительная её часть. Положить все доски обратно так, чтобы не было заметно получается далеко не у всех.

Поэтому, при планировании монтажа розеток на скрытую проводку в деревянном доме продумайте все возможные варианты размещения электроприборов, установите максимально возможное количество розеток изначально.

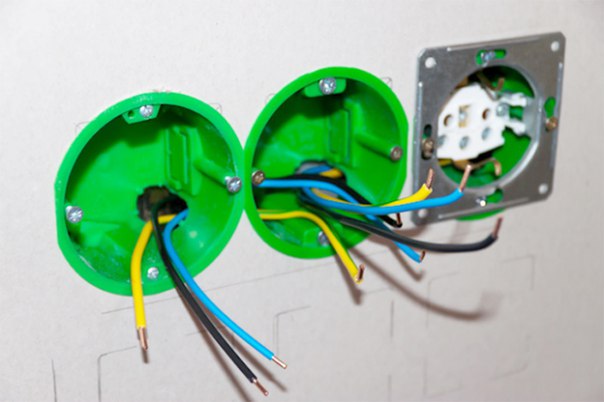

Монтаж отдельных розеток на деревянную стену также отличается от бетонных аналогов. Внутренняя розетка для скрытой проводки в деревянном доме должна монтироваться только в металлический стакан, чтобы избежать попадания искр на горючую поверхность древесины. Использование пластиковых подрезетных стаканов в этом случае запрещено.

Металлические стаканы для монтажа внутренних розеток в деревянную стену

Нужна новая внутренняя розетка в деревянной стене, что делать?

А ничего! Если на этапе строительства дома вы её не предусмотрели, то ничего вы уже не измените, есть только один толковый выход – взять кабель под цвет древесины и провести от щитка новую накладную розетку.

Розетки Lezard — низкокачественный пластмасс, огнеопасен

Если не хотите заморачиваться и делать подрозетники из металла или асбеста, то можно взять такие, корпус которых не поддерживает горение. Многие производители, например французский Легранд, пишет об этом прямо в инструкции, чтобы проверить пригодность пожаробезопасность конкретной марки, нужно поджечь её корпус и посмотреть, горит или нет. Если тухнет – можете смело устанавливать безо всяких дополнительных мер предосторожности.

Видео. Монтаж розетки в бревенчатую стену.

На видео показано, что стандартный стакан подрозетника монтируется в установленный ранее металлический стакан.

Инструкция по установке герметичного выключателя открытого типа

Чем отличаются дифавтоматы ABB от конкурентов

Схема подключения двухклавишного проходного выключателя – особенности, а также последовательность осуществления работ

Как подобрать и подключить дифференциальный автомат

Начало работы с Winsock — приложения Win32

- 3 минуты на чтение

В этой статье

Ниже приводится пошаговое руководство по началу работы с программированием Windows Sockets. Он разработан, чтобы дать представление об основных функциях и структурах данных Winsock, а также о том, как они работают вместе.

Клиент-серверное приложение, которое используется для иллюстрации, является очень простым клиентом и сервером. Более сложные примеры кода включены в образцы, включенные в пакет разработки программного обеспечения Microsoft Windows (SDK).

Первые несколько шагов одинаковы как для клиентских, так и для серверных приложений.

В следующих разделах описаны оставшиеся шаги для создания клиентского приложения Winsock.

В следующих разделах описаны оставшиеся шаги для создания серверного приложения Winsock.

Полный исходный код этих базовых примеров.

Расширенные образцы Winsock

Несколько более продвинутых примеров клиента и сервера Winsock включены в Windows SDK. По умолчанию образец исходного кода Winsock устанавливается в следующий каталог Windows SDK для Windows 7:

C: \ Program Files \ Microsoft SDK \ Windows \ v7.0 \ Samples \ NetDs \ winsock

В более ранних версиях Windows SDK номер версии в указанном выше пути изменился. Например, образец исходного кода Winsock устанавливается в следующий каталог по умолчанию с помощью Windows SDK для Windows Vista

Например, образец исходного кода Winsock устанавливается в следующий каталог по умолчанию с помощью Windows SDK для Windows Vista

C: \ Program Files \ Microsoft SDK \ Windows \ v6.0 \ Samples \ NetDs \ winsock

Более сложные образцы, перечисленные ниже в порядке от более высокой к более низкой производительности, находятся в следующих каталогах:

iocp

Этот каталог содержит три примера программ, использующих порты завершения ввода-вывода. Эти программы включают в себя сервер Winsock (iocpserver), который использует функцию WSAAccept , сервер Winsock (iocpserverex), который использует функцию AcceptEx , и простой многопоточный клиент Winsock (iocpclient), используемый для тестирования любого из этих серверов.Серверные программы поддерживают подключение нескольких клиентов через TCP / IP и отправку буферов данных произвольного размера, которые затем сервер отправляет обратно клиенту. Для удобства была разработана простая клиентская программа iocpclient для подключения и непрерывной отправки данных на сервер с использованием нескольких потоков.

Серверы Winsock, использующие порты завершения ввода-вывода, обеспечивают максимальную производительность.

Серверы Winsock, использующие порты завершения ввода-вывода, обеспечивают максимальную производительность.перекрытие

Этот каталог содержит пример серверной программы, использующей перекрывающийся ввод-вывод.В примере программы используется функция AcceptEx и перекрывающийся ввод-вывод для эффективной обработки нескольких асинхронных запросов на соединение от клиентов. Сервер использует функцию AcceptEx для мультиплексирования различных клиентских подключений в однопоточном приложении Win32. Использование перекрывающегося ввода-вывода обеспечивает большую масштабируемость.

WSAPoll

Этот каталог содержит базовый пример программы, демонстрирующий использование функции WSAPoll .Комбинированная клиентская и серверная программа являются неблокирующими и используют функцию WSAPoll , чтобы определить, когда можно отправлять или получать без блокировки. Этот пример предназначен больше для иллюстрации и не является высокопроизводительным сервером.

простой

Этот каталог содержит три основных примера программ, демонстрирующих использование сервером нескольких потоков. Эти программы включают простой TCP / UDP-сервер (simples), TCP / UDP-сервер (simples_ioctl), который использует функцию select в консольном приложении Win32 для поддержки нескольких клиентских запросов, и клиентскую программу TCP / UDP (simplec) для тестирование серверов.Серверы демонстрируют использование нескольких потоков для обработки нескольких клиентских запросов. У этого метода есть проблемы с масштабируемостью, поскольку для каждого клиентского запроса создается отдельный поток.

принять

Этот каталог содержит базовый пример сервера и клиентской программы. Сервер демонстрирует использование либо неблокирующего приема с помощью функции select, , либо асинхронного принятия с использованием функции WSAAsyncSelect . Этот пример предназначен больше для иллюстрации и не является высокопроизводительным сервером.

| __WSAFDIsSet | Функция __WSAFDIsSet указывает, включен ли сокет в набор дескрипторов сокета. |

| __WSAFDIsSet | Функция __WSAFDIsSet указывает, включен ли сокет в набор дескрипторов сокета. |

| принять | Функция accept разрешает попытку входящего подключения к сокету. |

| ПринятьEx | Принимает новое соединение, возвращает локальный и удаленный адрес и получает первый блок данных, отправленный клиентским приложением. Примечание. Эта функция является специфическим для Microsoft расширением спецификации Windows Sockets. . |

| ПринятьEx | Принимает новое соединение, возвращает локальный и удаленный адрес и получает первый блок данных, отправленный клиентским приложением. Примечание. Эта функция является специфическим для Microsoft расширением спецификации Windows Sockets. . . |

| переплет | Функция привязки связывает локальный адрес с сокетом. |

| переплет | Функция привязки связывает локальный адрес с сокетом. |

| закрывающая головка | Функция closesocket закрывает существующий сокет. |

| закрывающая головка | Функция closesocket закрывает существующий сокет. |

| подключить | Функция подключения устанавливает соединение с указанным сокетом. |

| Перечисление Протоколы A | Функция EnumProtocols извлекает информацию об указанном наборе сетевых протоколов, активных на локальном хосте. |

| Перечисление Протоколы W | Функция EnumProtocols извлекает информацию об указанном наборе сетевых протоколов, активных на локальном хосте. |

| FD_SET | Fd_set используется функциями Windows Sockets (Winsock) и поставщиками услуг для размещения сокетов в наборе. |

| FD_SET | Fd_set используется функциями Windows Sockets (Winsock) и поставщиками услуг для размещения сокетов в наборе. |

| бесплатноaddrinfo | Освобождает адресную информацию, которую функция getaddrinfo динамически выделяет в структурах addrinfo. |

| FreeAddrInfoEx | Освобождает адресную информацию, которую функция GetAddrInfoEx динамически выделяет в структурах addrinfoex. |

| FreeAddrInfoExW | Освобождает адресную информацию, которую функция GetAddrInfoEx динамически выделяет в структурах addrinfoex. |

| FreeAddrInfoW | Освобождает адресную информацию, которую функция GetAddrInfoW динамически выделяет в структурах addrinfoW. |

| gai_strerrorA | Функция gai_strerror помогает печатать сообщения об ошибках на основе ошибок EAI_ *, возвращаемых функцией getaddrinfo. |

| gai_strerrorW | Функция gai_strerror помогает печатать сообщения об ошибках на основе ошибок EAI_ *, возвращаемых функцией getaddrinfo. |

| GetAcceptExSockaddrs | Анализирует данные, полученные в результате вызова функции AcceptEx, и передает локальный и удаленный адреса в структуру sockaddr. Примечание. Эта функция является специфическим для Microsoft расширением спецификации Windows Sockets. . |

| GetAcceptExSockaddrs | Анализирует данные, полученные в результате вызова функции AcceptEx, и передает локальный и удаленный адреса в структуру sockaddr. Примечание. Эта функция является специфическим для Microsoft расширением спецификации Windows Sockets.. |

| GetAddressByNameA | GetAddressByName больше не доступен для использования в Windows Sockets 2. |

| GetAddressByNameW | GetAddressByName больше не доступен для использования в Windows Sockets 2. |

| getaddrinfo | Обеспечивает независимый от протокола перевод имени хоста ANSI в адрес. |

| GetAddrInfoExA | Обеспечивает независимое от протокола разрешение имен с дополнительными параметрами, чтобы определить, какие поставщики пространства имен должны обрабатывать запрос. |

| GetAddrInfoExCancel | Отменяет асинхронную операцию, выполняемую функцией GetAddrInfoEx. |

| GetAddrInfoExOverlappedResult | Получает код возврата для структуры OVERLAPPED, используемой асинхронной операцией для функции GetAddrInfoEx. |

| GetAddrInfoExW | Обеспечивает независимое от протокола разрешение имен с дополнительными параметрами, чтобы определить, какие поставщики пространства имен должны обрабатывать запрос. |

| GetAddrInfoW | Обеспечивает независимый от протокола перевод имени хоста Unicode в адрес. |

| gethostbyaddr | gethostbyaddr больше не рекомендуется для использования в Windows Sockets 2. |

| gethostbyaddr | gethostbyaddr больше не рекомендуется для использования в Windows Sockets 2. |

| gethostbyaddr | gethostbyaddr больше не рекомендуется для использования в Windows Sockets 2. |

| gethostbyname | Функция gethostbyname извлекает информацию о хосте, соответствующую имени хоста, из базы данных хоста. |

| gethostbyname | Функция gethostbyname извлекает информацию о хосте, соответствующую имени хоста, из базы данных хоста. |

| gethostbyname | Функция gethostbyname извлекает информацию о хосте, соответствующую имени хоста, из базы данных хоста. |

| имя хоста | Функция gethostname получает стандартное имя хоста для локального компьютера. |

| имя хоста | Функция gethostname получает стандартное имя хоста для локального компьютера. |

| GetHostNameW | Функция GetHostNameW извлекает стандартное имя хоста для локального компьютера в виде строки Unicode. |

| getipv4sourcefilter | Извлекает состояние фильтра многоадресной рассылки для сокета IPv4. |

| GetNameByTypeA | Функция GetNameByType извлекает имя сетевой службы для указанного типа службы. |

| GetNameByTypeW | Функция GetNameByType извлекает имя сетевой службы для указанного типа службы. |

| getnameinfo | Обеспечивает независимое от протокола разрешение имен от адреса к имени хоста ANSI и от номера порта к имени службы ANSI. |

| GetNameInfoW | Обеспечивает независимое от протокола разрешение имен от адреса к имени хоста Unicode и от номера порта к имени службы Unicode. |

| getpeername | Функция getpeername извлекает адрес однорангового узла, к которому подключен сокет. |

| getpeername | Функция getpeername извлекает адрес однорангового узла, к которому подключен сокет. |

| getprotobyname | Функция getprotobyname извлекает информацию о протоколе, соответствующую имени протокола. |

| getprotobyname | Функция getprotobyname извлекает информацию о протоколе, соответствующую имени протокола. |

| getprotobynumber | Функция getprotobynumber извлекает информацию о протоколе, соответствующую номеру протокола. |

| getprotobynumber | Функция getprotobynumber извлекает информацию о протоколе, соответствующую номеру протокола. |

| getservbyname | Функция getservbyname извлекает служебную информацию, соответствующую имени службы и протоколу. |

| getservbyname | Функция getservbyname извлекает служебную информацию, соответствующую имени службы и протоколу. |

| getservbyport | Функция getservbyport извлекает служебную информацию, соответствующую порту и протоколу. |

| getservbyport | Функция getservbyport извлекает служебную информацию, соответствующую порту и протоколу. |

| GetServiceA | Функция GetService извлекает информацию о сетевой службе в контексте набора пространств имен по умолчанию или указанного пространства имен. |

| GetServiceW | Функция GetService извлекает информацию о сетевой службе в контексте набора пространств имен по умолчанию или указанного пространства имен. |

| getsockname | Функция getsockname получает локальное имя сокета. |

| getsockname | Функция getsockname получает локальное имя сокета. |

| getsockopt | Функция getsockopt получает параметр сокета. |

| getsockopt | Функция getsockopt получает параметр сокета. |

| getsourcefilter | Извлекает состояние фильтра многоадресной рассылки для сокета IPv4 или IPv6. |

| GetTypeByNameA | Функция GetTypeByName извлекает GUID типа службы для сетевой службы, указанной по имени. |

| GetTypeByNameW | Функция GetTypeByName извлекает GUID типа службы для сетевой службы, указанной по имени. |

| часов | Преобразует двойной порядок байтов от хоста к сетевому порядку байтов TCP / IP (т. е. с прямым порядком байтов). е. с прямым порядком байтов). |

| htonf | Преобразует число с плавающей запятой из хоста в сетевой порядок байтов TCP / IP (прямой порядок байтов). |

| тон | Функция htonl преобразует u_long из хоста в сетевой порядок байтов TCP / IP (который является прямым порядком байтов). |

| тон | Функция htonl преобразует u_long из хоста в сетевой порядок байтов TCP / IP (который является прямым порядком байтов). |

| тон | Преобразует беззнаковый __int64 из хоста в сетевой порядок байтов TCP / IP (который является прямым порядком байтов). |

| часов | Функция htons преобразует u_short из хоста в сетевой порядок байтов TCP / IP (который является прямым порядком байтов). |

| часов | Функция htons преобразует u_short из хоста в сетевой порядок байтов TCP / IP (который является прямым порядком байтов). |

| inet_addr | Функция inet_addr преобразует строку, содержащую десятичный адрес IPv4 с точками, в правильный адрес для структуры IN_ADDR. |

| inet_addr | Функция inet_addr преобразует строку, содержащую десятичный адрес IPv4 с точками, в правильный адрес для структуры IN_ADDR. |

| inet_addr | Функция inet_addr преобразует строку, содержащую десятичный адрес IPv4 с точками, в правильный адрес для структуры IN_ADDR. |

| inet_ntoa | Функция inet_ntoa преобразует сетевой адрес Интернета (Ipv4) в строку ASCII в стандартном десятичном формате с точками. |

| inet_ntoa | Функция inet_ntoa преобразует сетевой адрес Интернета (Ipv4) в строку ASCII в стандартном десятичном формате Интернета с разделителями. |

| inet_ntoa | Функция inet_ntoa преобразует сетевой адрес Интернета (Ipv4) в строку ASCII в стандартном десятичном формате с точками. |

| инет_нтоп | Функция InetNtop преобразует сетевой адрес IPv4 или IPv6 в Интернет в строку в стандартном формате Интернета. Версия ANSI этой функции — inet_ntop. |

| инет_птон | Функция InetPton преобразует сетевой адрес IPv4 или IPv6 Internet в его стандартной текстовой форме представления в его числовую двоичную форму.Версия ANSI этой функции — inet_pton. |

| InetNtopW | Функция InetNtop преобразует сетевой адрес IPv4 или IPv6 в Интернет в строку в стандартном формате Интернета. Версия ANSI этой функции — inet_ntop. |

| InetPtonW | Функция InetPton преобразует сетевой адрес IPv4 или IPv6 Internet в его стандартной текстовой форме представления в его числовую двоичную форму. Версия ANSI этой функции — inet_pton. |

| ioctlsocket | Функция ioctlsocket управляет режимом ввода-вывода сокета. |

| ioctlsocket | Функция ioctlsocket управляет режимом ввода-вывода сокета. |

| слушать | Функция прослушивания переводит сокет в состояние, в котором он ожидает входящего соединения. |

| LPFN_CONNECTEX | Функция ConnectEx устанавливает соединение с указанным сокетом и, при необходимости, отправляет данные после установления соединения. |

| LPFN_DISCONNECTEX | Закрывает соединение с сокетом и позволяет повторно использовать дескриптор сокета. Примечание. Эта функция является специфическим для Microsoft расширением спецификации Windows Sockets. |

| LPFN_RIOCLOSECOMPLETIONQUEUE | Закрывает существующую очередь завершения, используемую для уведомления о завершении ввода-вывода, путем отправки и получения запросов с зарегистрированными в Winsock расширениями ввода-вывода. |

| LPFN_RIOCREATECOMPLETIONQUEUE | Создает очередь завершения ввода-вывода определенного размера для использования с зарегистрированными в Winsock расширениями ввода-вывода. |

| LPFN_RIOCREATEREQUESTQUEUE | Создает зарегистрированный дескриптор сокета ввода-вывода с использованием указанного сокета и очередей завершения ввода-вывода для использования с зарегистрированными расширениями ввода-вывода Winsock. |

| LPFN_RIODEQUEUECOMPLETION | Удаляет записи из очереди завершения ввода-вывода для использования с зарегистрированными в Winsock расширениями ввода-вывода. |

| LPFN_RIODEREGISTERBUFFER | Отменяет регистрацию зарегистрированного буфера, используемого с расширениями ввода-вывода, зарегистрированными Winsock. |

| LPFN_RIONOTIFY | Регистрирует метод, который будет использоваться для поведения уведомления, с очередью завершения ввода-вывода для использования с зарегистрированными в Winsock расширениями ввода-вывода. |

| LPFN_RIORECEIVE | Получает сетевые данные о подключенном зарегистрированном TCP-сокете ввода-вывода или связанном зарегистрированном UDP-сокете ввода-вывода для использования с зарегистрированными Winsock расширениями ввода-вывода. |

| LPFN_RIORECEIVEEX | Получает сетевые данные о подключенном зарегистрированном TCP-сокете ввода-вывода или связанном зарегистрированном UDP-сокете ввода-вывода с дополнительными опциями для использования с зарегистрированными расширениями ввода-вывода Winsock. |

| LPFN_RIOREGISTERBUFFER | Регистрирует RIO_BUFFERID, зарегистрированный дескриптор буфера, с указанным буфером для использования с зарегистрированными расширениями ввода-вывода Winsock. |

| LPFN_RIORESIZECOMPLETIONQUEUE | Изменяет размер очереди завершения ввода-вывода, увеличивая или уменьшая ее для использования с расширениями ввода-вывода, зарегистрированными Winsock. |

| LPFN_RIORESIZEREQUESTQUEUE | Изменяет размер очереди запросов в сторону большего или меньшего размера для использования с зарегистрированными в Winsock расширениями ввода-вывода. |

| LPFN_RIOSEND | Отправляет сетевые данные на подключенный зарегистрированный TCP-сокет ввода-вывода или связанный зарегистрированный UDP-сокет ввода-вывода для использования с зарегистрированными в Winsock расширениями ввода-вывода. |

| LPFN_RIOSENDEX | Отправляет сетевые данные на подключенный зарегистрированный TCP-сокет ввода-вывода или связанный зарегистрированный UDP-сокет ввода-вывода с дополнительными параметрами для использования с зарегистрированными расширениями ввода-вывода Winsock. |

| LPFN_TRANSMITPACKETS | Передает данные в памяти или данные файла через подключенный сокет. |

| LPFN_WSARECVMSG | * LPFN_WSARECVMSG * — это тип указателя на функцию. Вы реализуете соответствующую функцию обратного вызова WSARecvMsg в своем приложении. Система использует вашу функцию обратного вызова для передачи вам данных в памяти или файловых данных через подключенный сокет. |

| LPNSPCLEANUP | Прекращает использование определенного поставщика службы пространства имен Windows Sockets. |

| LPNSPGETSERVICECLASSINFO | Извлекает всю соответствующую информацию (схему) класса, относящуюся к поставщику пространства имен. |

| LPN SPINSTALLSERVICECLASS | Функция NSPInstallServiceClass регистрирует схему класса обслуживания в поставщиках пространства имен. |

| LPNSPIOCTL | Отправляет IOCTL поставщику услуг пространства имен. |

| LPNSPLOOKUPSERVICEBEGIN | Инициирует клиентский запрос, который ограничен информацией, содержащейся в структуре WSAQUERYSET. |

| LPNSPLOOKUPSERVICEEND | Вызывается для освобождения дескриптора после предыдущих вызовов NSPLookupServiceBegin и NSPLookupServiceNext. |

| LPNSPLOOKUPSERVICENEXT | Вызывается после получения дескриптора от предыдущего вызова NSPLookupServiceBegin для получения запрошенной служебной информации. |

| LPNSPREMOVESERVICECLASS | Безвозвратно удаляет указанный класс обслуживания из пространства имен. |

| LPNSPSETSERVICE | Регистрирует или отменяет регистрацию экземпляра службы в пространстве имен. |

| LPNSPV2CLEANUP | Уведомляет поставщика услуг пространства имен версии 2 (NSPv2) о том, что сеанс клиента завершен. |

| LPNSPV2CLIENTSESSIONRUNDOWN | Уведомляет поставщика услуг пространства имен версии 2 (NSPv2) о том, что сеанс клиента завершается. |

| LPNSPV2LOOKUPSERVICEBEGIN | Инициирует клиентский запрос поставщика услуг пространства имен версии 2, который ограничен информацией, содержащейся в структуре WSAQUERYSET2. |

| LPNSPV2LOOKUPSERVICEEND | Вызывается для освобождения дескриптора после предыдущих вызовов NSPv2LookupServiceBegin и NSPv2LookupServiceNextEx. |

| LPNSPV2LOOKUPSERVICENEXTEX | Вызывается после получения дескриптора от предыдущего вызова NSPv2LookupServiceBegin, чтобы получить запрошенную информацию от поставщика услуг версии 2 пространства имен. |

| LPNSPV2SETSERVICEEX | Регистрирует или отменяет регистрацию имени или экземпляра службы в пространстве имен поставщика службы пространства имен версии 2 (NSPv2). |

| LPNSPV2STARTUP | Уведомляет поставщика услуг пространства имен версии 2 (NSPv2) о том, что новый клиентский процесс должен начать использовать поставщика. |

| LPWSAOVERLAPPED_COMPLETION_ROUTINE | TBD |

| LPWSPACCEPT | Функция LPWSPAccept условно принимает соединение на основе возвращаемого значения функции условия. |

| LPWSPADDRESSTOSTRING | Функция LPWSPAddressToString преобразует все компоненты структуры sockaddr в удобочитаемое — числовое строковое представление адреса. Это используется в основном для отображения. |

| LPWSPASYNCSELECT | Функция LPWSPAsyncSelect запрашивает уведомление на основе сообщений Windows о сетевых событиях для сокета. |

| LPWSPBIND | Функция LPWSPBind связывает локальный адрес (то есть имя) с сокетом. |

| LPWSPCANCELBLOCKINGCALL | Функция LPWSPCancelBlockingCall отменяет блокирующий вызов, который выполняется в данный момент. |

| LPWSPCLEANUP | Функция LPWSPCleanup прекращает использование поставщика услуг Windows Sockets. |

| LPWSP ЗАКРЫТИЕ | Функция LPWSPCloseSocket закрывает сокет. |

| LPWSPCONNECT | Функция LPWSPConnect устанавливает соединение с одноранговым узлом, обменивается данными соединения и определяет необходимое качество обслуживания на основе предоставленной спецификации потока. |

| LPWSPDUPLICATESOCKET | Функция LPWSPDuplicateSocket возвращает структуру WSAPROTOCOL_INFO, которую можно использовать для создания нового дескриптора сокета для общего сокета. |

| LPWSPENUMNETWORKEVENTS | Функция LPWSPEnumNetworkEvents сообщает о возникновении сетевых событий для указанного сокета. |

| LPWSPEVENTSELECT | Функция LPWSPEventSelect определяет объект события, который должен быть связан с предоставленным набором сетевых событий. |

| LPWSPGETOVERLAPPEDRESULT | Функция LPWSPGetOverlappedResult возвращает результаты перекрывающейся операции для указанного сокета. |

| LPWSPGETPEERNAME | Функция LPWSPGetPeerName получает адрес однорангового узла, к которому подключен сокет. |

| LPWSPGETQOSBYNAME | Функция LPWSPGetQOSByName инициализирует структуру QOS на основе именованного шаблона или извлекает перечисление доступных имен шаблонов. |

| LPWSPGETSOCKNAME | Функция LPWSPGetSockName получает локальное имя сокета. |

| LPWSPGETSOCKOPT | Функция LPWSPGetSockOpt извлекает параметр сокета. |

| LPWSPIOCTL | Функция LPWSPIoctl управляет режимом сокета. |

| LPWSPJOINLEAF | Функция LPWSPJoinLeaf объединяет конечный узел в многоточечный сеанс, обменивается данными соединения и определяет необходимое качество обслуживания на основе предоставленных спецификаций потока. |

| LPWSPLISTEN | Функция LPWSPListen устанавливает сокет для прослушивания входящих соединений. |

| LPWSPRECV | Функция LPWSPRecv получает данные о сокете. |

| LPWSPRECVDISCONNECT | Функция LPWSPRecvDisconnect завершает прием на сокете и извлекает данные отключения, если сокет ориентирован на соединение. |

| LPWSPRECVFROM | Функция LPWSPRecvFrom получает дейтаграмму и сохраняет адрес источника. |

| LPWSPSELECT | Функция LPWSPSelect определяет состояние одного или нескольких сокетов. |

| LPWSPSEND | Функция LPWSPSend отправляет данные на подключенный сокет. |

| LPWSPSENDDISCONNECT | Функция LPWSPSendDisconnect инициирует завершение соединения для сокета и отправляет данные отключения. |

| LPWSPSENDTO | Функция WSPSendTo отправляет данные в определенное место назначения, используя перекрывающийся ввод-вывод. |

| LPWSPSETSOCKOPT | Функция LPWSPSetSockOpt устанавливает параметр сокета. |

| LPWSPSHUTDOWN | Функция LPWSPShutdown отключает отправку и / или прием через сокет. |

| LPWSPSOCKET | Функция LPWSPSocket создает сокет. |

| LPWSPSTRINGTOADDRESS | Функция WSPStringToAddress преобразует удобочитаемую числовую строку в структуру адреса сокета (sockaddr), подходящую для передачи подпрограммам Windows Sockets, которые принимают такую структуру. |

| NSPS Запуск | Извлекает динамическую информацию о поставщике, такую как список точек входа DLL. |

| нтогд | Преобразует беззнаковый __int64 из сетевого порядка TCP / IP в порядок байтов хоста (который является прямым порядком байтов на процессорах Intel) и возвращает значение типа double. |

| нтоф | Преобразует беззнаковый __int32 из сетевого порядка TCP / IP в порядок байтов хоста (который является прямым порядком байтов на процессорах Intel) и возвращает число с плавающей запятой. |