Где установить группу безопасности в закрытой системе отопления: типовые схемы и принцип монтажа

- Группа безопасности котла в системе отопления: принцип работы, уствановка, подключение

- установка и подключение своими руками на отопление

- Группа безопасности для отопления закрытого типа – схема и принцип работы блока

- Как работает группа безопасности в системе отопления

- Закрытая автономная система отопления — схема и принцип работы

- Создание, изменение или удаление группы безопасности сети Azure

- Прежде чем начать

- Работа с группами безопасности сети

- Работа с правилами безопасности

- Работа с группами безопасности приложений

- Разрешения

- Следующие шаги

- Как я могу преобразовать глобальную группу безопасности в универсальную группу безопасности?

- Настройка параметров политики безопасности (Windows 10) — Безопасность Windows

- Страница не найдена

- Моя библиотека «» × × Настройки файлов cookie Группы безопасности AWS: безопасность на уровне экземпляра Для обеспечения безопасности инстанса необходимо полностью понимать группы безопасности AWS, а также ответственность за исправление, пары ключей и различные варианты аренды. Перед тем, как приступить к обсуждению этой статьи, вы должны хорошо понимать модель общей ответственности AWS, прежде чем переходить к обсуждению безопасности на уровне экземпляра в виртуальном частном облаке (VPC). В этой статье я расскажу о группах безопасности AWS и о том, как их можно использовать для защиты ваших экземпляров EC2. Мы также рассмотрим применение исправлений безопасности к вашим экземплярам и варианты мультитенантности. Если вы хотите развертывать сервисы и ресурсы в облаке AWS, понимание основ AWS имеет решающее значение.Чтобы разобраться в различиях между вычислительными сервисами, ознакомьтесь с моим курсом по AWS Compute Fundamentals. Этот курс является первым шагом на пути изучения основ AWS и охватывает основные элементы всех вычислительных сервисов и функций AWS, которые позволят вам выбрать наиболее подходящий сервис для вашего проекта и реализаций. Группы безопасности AWS и безопасность инстансов Группы безопасности AWS (SG) связаны с экземплярами EC2 и обеспечивают безопасность на уровне протокола и доступа к портам.Каждая группа безопасности, работающая почти так же, как брандмауэр, содержит набор правил, которые фильтруют входящий и исходящий трафик из экземпляра EC2. В отличие от списков управления доступом к сети (NACL), здесь нет правил запрета. Если нет правила, которое явно разрешает конкретный пакет данных, он будет отброшен. Вы всегда должны стремиться ограничивать доступ с помощью своей группы безопасности, чтобы поддерживать ограничение доступа на уровне протокола и порта. В дополнение к этому вы должны реализовать правило наименьших привилегий, когда дело доходит до разработки и реализации ваших правил в ваших группах безопасности.Разрешайте только необходимый доступ и не применяйте чрезмерно разрешающий доступ, поскольку это может привести к будущим нарушениям безопасности и уязвимостям. У каждой группы безопасности должно быть имя, позволяющее легко отличать ее от других. Описание не является обязательным, но оно предлагает вам возможность добавить дополнительную контекстную информацию, которая поможет вам понять группы безопасности. Группы безопасности относятся к VPC. В результате во время групп безопасности вы должны указать, в каком VPC будет находиться SG.Обязательно выберите правильный VPC для ресурса, который вы хотите защитить. Группы безопасности AWS: правила Фактическое правило группы безопасности, которая фильтрует трафик, определяется в двух таблицах: входящей и исходящей. Группы безопасности AWS отслеживают состояние, что означает, что вам не нужно добавлять правила для возврата. Следовательно, любое правило, разрешающее трафик в экземпляр EC2, автоматически разрешает передачу ответов отправителю без явного правила в наборе правил для исходящего трафика. Каждое правило состоит из пяти полей: Тип, Протокол, Диапазон портов, Источник и Описание. Это применимо как к правилам для входящих, так и для исходящих. Тип: Выпадающий список позволяет выбрать распространенные протоколы, такие как SSH, RDP или HTTP. Вы также можете выбрать собственные протоколы. Протокол: Обычно он неактивен, так как он входит в большинство вариантов «Тип». Однако, если вы создаете собственное правило, вы можете указать свой протокол (TCP / UDP и т. Д.) Вот. Диапазон портов: Это значение также обычно предварительно заполняется, отражая порт или диапазон портов по умолчанию для выбранного вами протокола. Однако бывают случаи, когда вы предпочитаете использовать настраиваемые порты. Источник: Это может быть диапазон подсети сети, конкретный IP-адрес или другая группа безопасности AWS. Вы также можете оставить доступ открытым для всего Интернета, используя значение «Anywhere (0.0.0.0/0)». Описание: Это поле позволяет добавить описание для добавленного правила. Создание группы безопасности Вы можете создавать группы безопасности разными способами, например с помощью интерфейса командной строки AWS или консоли управления AWS. В Консоли управления AWS вы можете создать группу безопасности во время запуска экземпляра EC2 на этапе Шаг 6. Настройте группу безопасности , как показано ниже. Если вы просто хотите создать группу безопасности без необходимости запускать экземпляр, вы можете выполнить следующие действия: 1. Войдите в Консоль управления AWS 2.Выберите сервис EC2 3. Выберите «Группы безопасности» в категории «Сеть и безопасность» слева: 4. Нажмите синюю кнопку «Создать группу безопасности» 5. Введите имя и описание группы безопасности. 6. Выберите соответствующий VPC 7. Добавьте свои правила, если это необходимо, нажав кнопку «Добавить правило». В приведенном ниже примере я добавил правило, разрешающее подключение по SSH из подсети 10.0.1.0/24 . Хотя группы безопасности AWS обычно связываются с экземплярами во время их создания, вы также можете добавлять или удалять их из запущенных экземпляров.Чтобы внести эти изменения через Консоль управления AWS: 1. Войдите в Консоль управления AWS 2. Выберите службу EC2 3. Выберите «Экземпляры» в категории «Экземпляры» слева. 4. Выберите экземпляр, который нужно изменить 5. Щелкните Действия> Сеть> Изменить группы безопасности Пределы Существует ряд ограничений по умолчанию, о которых следует помнить при создании групп безопасности.Их можно определить следующим образом: групп безопасности VPC на регион в вашем VPC = 2500 Правил на группу безопасности = 120 (не более 60 входящих и 60 исходящих) групп безопасности на сетевой интерфейс = 5 Управление исправлениями ОС Установка последних исправлений безопасности для ваших экземпляров, опять же, является вашей ответственностью, даже если вы создали свой экземпляр на основе AMI, определенного AWS. Независимо от того, какую операционную систему вы устанавливаете, я рекомендую вам регулярно загружать последние исправления безопасности.Все время обнаруживаются и исправляются новые уязвимости и недостатки безопасности, и вы не можете позволить себе игнорировать их. AWS считает безопасность своим приоритетом номер один, и мы должны делать то же самое. После создания экземпляра вы должны загрузить и установить последние исправления, так как вы не знаете, как давно был создан AMI, и весьма вероятно, что существует ряд доступных исправлений безопасности. Вы можете посмотреть на автоматизацию этого процесса с помощью пользовательских данных экземпляра при создании экземпляров.Например, ввод следующей команды в AMI на базе Linux автоматически выполнит обновление yum при запуске экземпляра: yum update -y Раздел «пользовательские данные» можно найти в Шаг 3: Настройка сведений об экземпляре в разделе «Дополнительные сведения». Обеспечение установки последних исправлений на ваших экземплярах защищает вас от уязвимостей и угроз для вашей ОС. Это простое, но необходимое дополнение безопасности к развертыванию вашего экземпляра. Мультиарендность и выделенная Аренда относится к тому, на каком базовом хосте будет находиться ваш экземпляр EC2, по сути, это физический сервер в центре обработки данных AWS.При развертывании ваших инстансов у вас будет возможность указать 1 из 3 вариантов аренды для вашего инстанса: С этими вариантами, доступными вам, у каждого есть свои плюсы и минусы. Общая аренда: Эта опция запустит ваш экземпляр EC2 на любом доступном хосте с указанными ресурсами, необходимыми для выбранного типа инстанса, независимо от того, у каких других клиентов и пользователей также есть экземпляры EC2, работающие на тех же хостах; следовательно, «общее» имя аренды.AWS реализует расширенные механизмы безопасности, чтобы предотвратить доступ одного экземпляра EC2 к другому на том же хосте. Как применяется и работает эта система безопасности, выходит за рамки этого курса и поддерживается AWS. Выделенная аренда: Сюда входят как выделенные экземпляры, так и выделенные хосты: Выделенные инстансы размещаются на оборудовании, к которому другие клиенты не имеют доступа — к нему можно получить доступ только из вашей учетной записи AWS. Вам может потребоваться запустить ваши экземпляры как выделенный экземпляр из-за внутренних политик безопасности или внешнего контроля соответствия.За выделенные инстансы взимается дополнительная плата, поскольку вы не позволяете другим клиентам запускать инстансы EC2 на том же оборудовании, и, скорее всего, останется неиспользованная емкость. Однако оборудование может совместно использоваться другими ресурсами, которые вы используете в своей учетной записи. Выделенные хосты фактически аналогичны выделенным экземплярам; однако они предлагают дополнительную видимость и контроль над тем, как вы можете разместить свои экземпляры на физическом хосте.Они также позволяют вам использовать ваши существующие лицензии, такие как лицензия на каждую виртуальную машину или лицензии на сервер Windows и т. Д. Использование выделенных хостов дает вам возможность использовать один и тот же хост для нескольких экземпляров, которые вы хотите запустить, и согласовать с любым соответствие и нормативные требования. Если вам не нужно решать какие-либо вопросы соответствия или безопасности, требующие выделенной аренды, я рекомендую использовать общую аренду, чтобы снизить общие затраты. Не все типы инстансов подходят для выделенной аренды, поэтому, если вы думаете об их использовании, обратитесь к документации AWS. Пары ключей EC2 В самом конце создания вашего экземпляра EC2 вам нужно будет выбрать существующую пару ключей или создать и загрузить новую. Но что такое пара ключей и для чего она используется?

- Давайте посмотрим, что мы видели.

- Где разместить камеры домашней безопасности: 5 главных советов, которые вы должны знать

- №1. Где разместить камеры домашней безопасности: лучшие места и положения

- № 2. Где разместить камеры для домашней безопасности: на что обратить внимание

- № 3. Распространенные ошибки, связанные с тем, как и где разместить камеры видеонаблюдения дома

- № 4. Лучшие камеры домашнего наблюдения

- # 5: Проверьте законы о размещении камер домашней безопасности

Группа безопасности котла в системе отопления: принцип работы, уствановка, подключение

В обвязке котельных установок используются различные элементы, каждый из которых выполняет отведенную ему функцию. Одни обеспечивают циркуляцию теплоносителя, другие его распределяют или перекрывают, третьи отвечают за фильтрование или компенсацию расширяющегося объема жидкости. Существуют и устройства, предотвращающие возникновение аварий в нештатных ситуациях. В данной статье мы осветим вопрос, какую роль играет группа безопасности котла в системе отопления, из чего она состоит и как правильно устанавливается.

Устройство и назначение группы безопасности

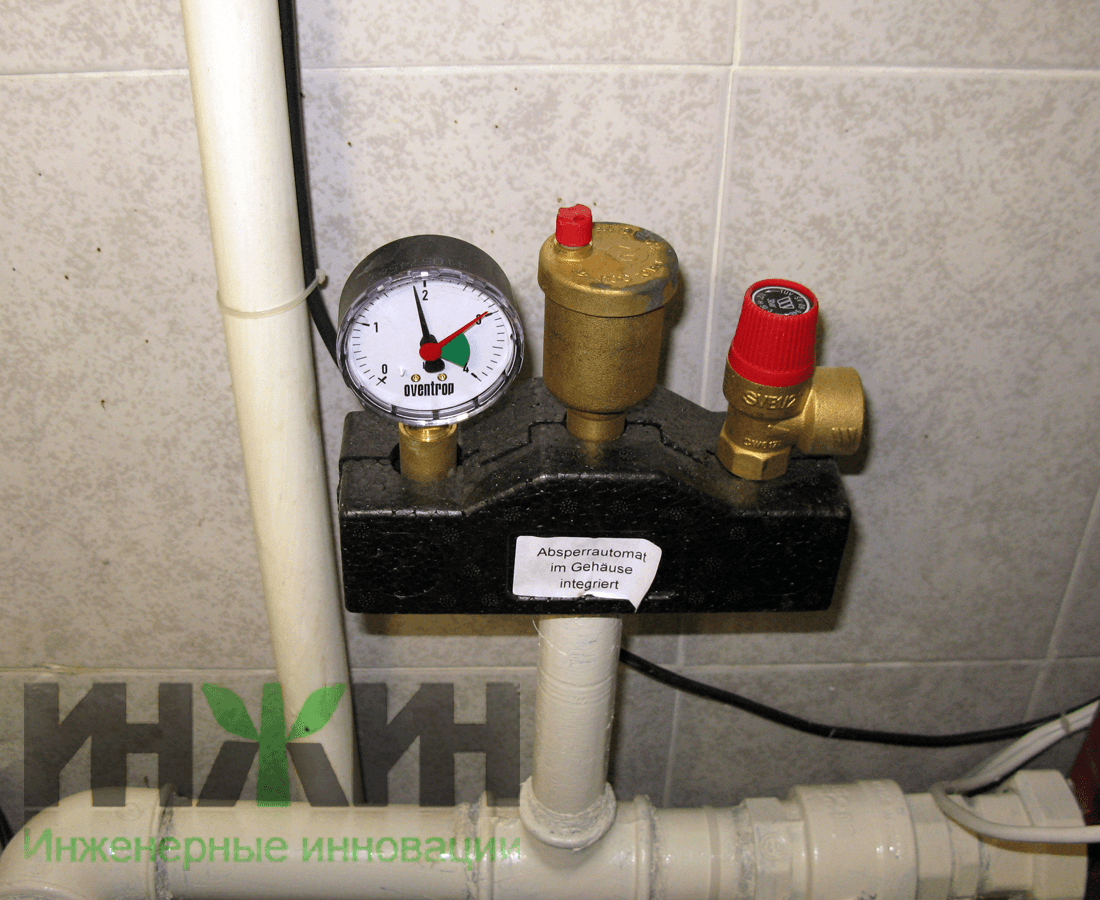

В сущности, этот простой элемент состоит из трех разных приборов, установленных на общем коллекторе. Последний изготавливается из латуни или нержавеющей стали и имеет 3 посадочных места в виде отверстий с резьбой.

Снизу коллектор оснащен резьбовой муфтой для присоединения к системе отопления. Сверху к нему прикручиваются:

- манометр;

- автоматический воздухоотводчик;

- сбрасывающий предохранительный клапан.

Соответственно, группа безопасности отопления объединяет в себе 3 функции, разберем каждую из них подробнее. Манометр служит для визуального контроля за давлением воды в котловом баке и системе в целом. Также он играет важную роль при заполнении сети трубопроводов и настройке давления в том случае, когда система отопления – закрытого типа.

Основная функция воздухосбрасывателя — сервисная. Внутри него имеется камера с поплавком, механически связанным с клапаном, что открывается при отсутствии воды. Задача прибора — удалять воздух при заполнении котла и системы теплоносителем, а также в процессе эксплуатации. Есть и дополнительная функция – выпуск первых порций пара, образующегося в котловом баке при перегреве.

Предохранительный клапан – это аварийное устройство, сбрасывающее воду, пар или их смесь в случае превышения установленного порога давления. Получается, что принцип работы группы безопасности котла заключается в контроле и предупреждении аварийных ситуаций, связанных с закипанием теплоносителя в водяной рубашке теплогенератора. Ведь что при этом происходит? Сначала манометр регистрирует рост давления, потом появляющийся пар уходит через воздухосбрасыватель, и последняя стадия – сброс воды или пароводяной смеси из системы предохранительным клапаном.

Ведь что при этом происходит? Сначала манометр регистрирует рост давления, потом появляющийся пар уходит через воздухосбрасыватель, и последняя стадия – сброс воды или пароводяной смеси из системы предохранительным клапаном.

Если бы группа безопасности в системе отопления отсутствовала, то за перегревом неминуемо последовал бы взрыв оболочки агрегата со всеми вытекающими последствиями. А так, если не предпринимать никаких действий, сбросной клапан будет сливать воду до тех пор, пока давление не войдет в допустимые рамки. В подавляющем большинстве котельных установок верхний порог давления составляет 3 Бар, хотя есть экземпляры с максимальным рабочим давлением 1.6—2 Бар.

Сфера применения

Оказывается, группа безопасности для отопления нужна далеко не всегда, но по желанию домовладельца может быть установлена в любой системе и служить подстраховкой. Например, теплогенераторы, сжигающие природный газ и дизельное топливо, а также работающие на электроэнергии, не нуждаются в дополнительной защите. Эти котлы сами по себе имеют высокий уровень безопасности и могут моментально остановиться и прекратить нагрев при возрастании температуры или давления.

Эти котлы сами по себе имеют высокий уровень безопасности и могут моментально остановиться и прекратить нагрев при возрастании температуры или давления.

Примечание. В закрытых системах отопления с газовым или электрическим котлом группа безопасности чаще всего ставится для удобства контроля и обслуживания.

А вот источники тепла на твердом топливе обладают большой инерцией и сразу остановиться не могут. Даже автоматизированным пеллетным котлам требуется немного времени, чтобы сжечь топливо, попавшее в зону горения. А представьте себе топку, полную горящих дров? Термостат или контроллер при росте температуры в рубашке перекроют воздух моментально, но процесс прекратится далеко не сразу. Дрова не погаснут, а станут тлеть и в результате температура воды вырастет еще на несколько градусов. Предотвратить вскипание и взрыв может только группа безопасности для твердотопливного котла, оттого она является непременным атрибутом теплогенераторов этого типа.

Примечание. Большинство производителей изначально комплектуют свои твердотопливные агрегаты группой безопасности.

Указания по монтажу

Если дровяной или угольный котел не укомплектован группой безопасности, то ее без проблем можно купить отдельно или собрать самостоятельно. Здесь главное — правильно подобрать приборы под свой теплогенератор. Технические характеристики автоматического воздухоотводчика большой роли не играют, а вот манометр и аварийный клапан подбираются по величине максимального рабочего давления, указанного в инструкции по эксплуатации на котел.

Вообще, установка группы безопасности в системе отопления никакой сложности не представляет, это может сделать любой человек при наличии стандартного набора слесарного инструмента. Монтаж может осуществляться двумя способами:

- постановка на «родной» штуцер, выходящий из котла;

- врезка в подающий трубопровод на выходе из теплогенератора.

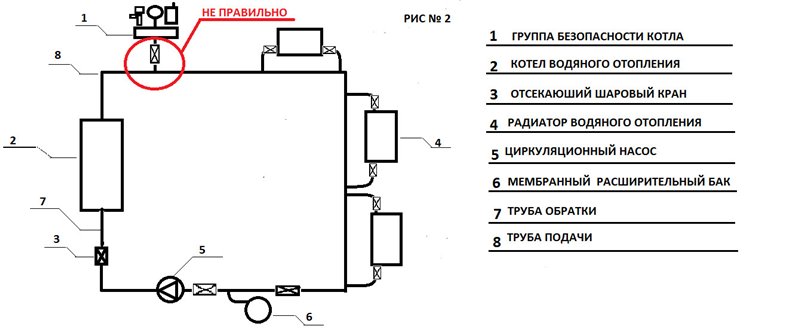

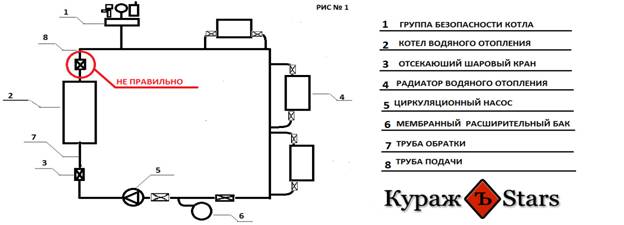

Важно. При установке элемента следует помнить одно главное правило: на участке между выходным патрубком агрегата и группой безопасности запрещается ставить какую-либо арматуру и не допускается подключение других устройств с помощью тройника. Длина этого участка должна быть как можно меньше, в идеале приборы ставятся у самого котла. Ниже на фото показан весь набор перечисленных нарушений:

Когда группа ставится на подающей магистрали, то следует выбрать такое место, чтобы от входа в котельную были хорошо видны показания манометра. Иногда для этого нужно выполнить монтаж группы безопасности на вертикальном отрезке трубы или специальном кронштейне, прикрепляемом к стене. К выходному патрубку предохранительного клапана следует подсоединить шланг (лучше прозрачный) и опустить его в пластиковую канистру или канализацию. Первый вариант хорош тем, что по наличию воды в емкости вы всегда будете замечать, когда в ваше отсутствие котел работал в критическом режиме.

Заключение

Невзирая на то, что в установке группы безопасности нуждаются только твердотопливные котлы, ее можно, и даже рекомендуется ставить во все отопительные системы закрытого типа. Это не приведет к большим затратам, зато создаст комфортные условия для обслуживания и обеспечит дополнительную ступень защиты.

установка и подключение своими руками на отопление

Группа безопасности для отопления – это специальный набор из особых элементов, которые применяются для осуществления целостной защиты системы обогрева. Она защищает от несчастных случаев при сильном повышении уровня давления либо выходе воздуха из системы.

Группа безопасности для системы отопления

Из чего состоит?

Группа безопасности системы отопления состоит из предохранителей. Оборудование включает в себя такие компоненты:

- предохранительный клапан;

- манометр;

- консоли, устанавливаемые на одном основании;

- воздухосбрасыватель.

Клапан, консоли, выполненные на единой подставке, корпус устройства для отвода воздуха, штуцер манометровый для подключения изготавливаются с применением горячей ковки, а впоследствии подвергаются токарной обработке. Выполняются эти элементы из латуни.

Крышка предохранительного клапана в то же время делается из прочного нейлона, что в обязательном порядке должен быть стойким к высоким температурам. Устройство для измерения давления производится из пластика типа ABS, а его шкала, изготовленная из лёгкого и крепкого сплава алюминия, защищается акриловым стеклом.

Стоит сказать, как работает группа безопасности в системе отопления.

Составляющие группы безопасности

Назначение группы безопасности можно объединить в три пункта. Рассмотрим их детально.

Манометр необходим для того, чтобы можно было с лёгкостью определить давление жидкости в баке котла и в целостной системе. Пригодится также при заполнении трубопроводной сети и регулировке давления в закрытой системе отопления.

Воздухосбрасыватель имеет сервисное назначение. Внутри он имеет камеру с поплавком, который механически связан с клапаном. Клапан открывается, если воды нет. Функция прибора состоит в удалении воздуха в период функционирования, а также при заполнении радиатора и системы жидкостью. Второстепенная функция воздухосбрасывателя в выпуске первых паров, которые образуются в баке котла при чрезмерном нагреве.

Клапан предохранительный является аварийным прибором, который сбрасывает воду и пары, если указанный порог давления становится выше нормы.

Таким образом, назначение группы безопасности состоит в регулировке и предупреждении ситуаций аварий, которые могут быть связаны с закипанием теплоносителя в водяной рубашке теплового генератора. Принцип работы таков: изначально манометр реагирует на рост давления, затем появившийся пар уходит через воздухоотводчик, а потом происходит сбрасывание воды (или смеси пара и воды) из системы клапаном предохранения.

Группа безопасности с расширительным баком выполняет важную функцию в системе отопления, в случае отсутствия которой неминуемо произошёл бы взрыв оболочки котла.

А так, если ничего не делать, клапан сброса будет сливать жидкость до той поры, пока давление не войдёт в разрешённые рамки. Во многих котельных установках верхний порог давления равен 3 Бар. Есть модели и с максимальным давлением работы 1,6-2 Бар.

О назначении и видах балансировочного клапана для системы отопления можете прочитать здесь.

Всегда ли нужна установка группы безопасности?

Группа безопасности системы отопления нужна не всегда, однако, если вы желаете лишний раз подстраховаться, можете и установить её. К примеру, устройства, которые функционируют от сжигания природного газа или дизельного топлива, от потребления электрической энергии, не требует дополнительной защиты. Такие агрегаты уже имеют высокий уровень безопасности и могут тут же остановиться и отключить нагрев при росте температуры либо давления.

Установка группы безопасности в систему закрытого типа котла, работающего от газа или от сети электропитания, чаще производится просто для удобного обслуживания и комфортного контроля.

Схема установки группы безопасности для системы отопления с расширительным баком

В то же время источники тепла в виде твердотопливного котла имеют большую инерцию, потому сразу остановиться не могут. Даже котлам на пеллетных гранулах с автоматизированной системой необходимо чуть-чуть времени для сжигания топлива, попавшего в зону горения. А что случиться с топкой, которая полна горящих дров?

Терморегулятор при повышении температуры в рубашке мгновенно перекроет воздух, однако процесс завершится только со временем. Дрова не прекратят гореть, а будут тлеть, в результате чего температура жидкости станет выше ещё на пару градусов. Исключить вскипание и последующий взрыв поможет лишь группа безопасности. Поэтому в котле на твёрдом топливе она является обязательным условием.

Почти все компании-производители включают группу безопасности в стандартный комплект оснащения твердотопливного котла.

Монтаж и подключение группы безопасности к системе отопления

Тогда, когда котёл на твёрдом топливе не оснащён группой, её можно приобрести отдельно либо собрать своими руками. Важно будет только верно подобрать устройства под свой котёл.

Теххарактеристики автоматического воздухосбрасывателя особо не имеют значения, но вот параметры манометра и аварийного клапана приобретаются по величине максимального рабочего давления, которое прописано в техническом паспорте агрегата.

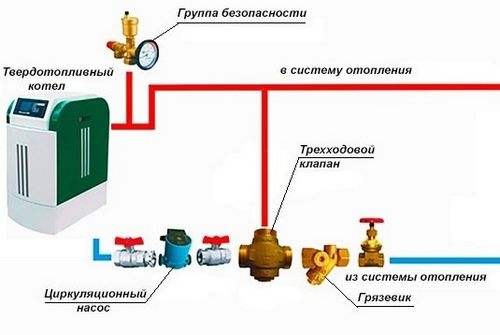

Схема расположения группы безопасности при обвязке твердотопливного котла

Монтаж группы безопасности в систему отопления провести не сложно. Это можно сделать самостоятельно при помощи обычного набора инструмента и двумя вариантами:

- Первый способ – это установка на первоначально установленный штуцер, который выходит их отопительного котла.

- Второй способ – врезка в трубопровод подачи на выходе из агрегата.

Теперь о том, как правильно установить группу безопасности на отопление.

При монтаже устройства важно помнить, что на участке посреди выходного патрубка котла и группой не стоит устанавливать различную арматуру. Также нельзя подключать другие приборы при помощи тройника. Чем меньше длина данного участка, тем лучше. Самый лучший вариант – установить приборы у самого агрегата.

В случае крепления группы на магистрали подачи стоит выбрать такой участок, чтобы от входа к котлу можно было хорошо разглядеть показания манометра. Бывает так, что для этого необходимо сделать монтаж группы безопасности на отрезке трубы в вертикальном положении. Либо специальном кронштейне, который крепится к стене. К выходному патрубку клапана предохранения нужно подсоединить шланг (желательно бесцветный) и опустить его в канализацию или пластиковую канистру. Преимущество первого способа в том, что по уровню жидкости в ёмкости всегда можно будет отследить критическую работу котла в то время, когда вы отсутствовали дома.

Группа безопасности для отопления – важная часть всей системы обогрева. Она в обязательном порядке должна устанавливаться в твердотопливном котле, однако и в других агрегатах (от электросети, газовых) группа станет дополнительным источником охраны. Группа безопасности не стоит дорого, но в то же время сможет обеспечить хорошие условия для эксплуатации и создаст дополнительную защиту.

Группа безопасности для отопления закрытого типа – схема и принцип работы блока

Блок или как его еще называют, группа безопасности для отопления считается одним из основных элементов, которые обеспечивают исправное функционирование всего комплекса автономного отопления. Большинство современных модификаций котельного оборудования уже имеют в комплектации защитный прибор, но остальные котлы требуют обязательной его установки. Разберемся подробнее, что это такое, как работает и устанавливается.

Разберемся подробнее, что это такое, как работает и устанавливается.

Конструктивные особенности и принцип работы

Группа безопасности в системе отопления состоит из четырех основных деталей:

-

латунный или стальной коллектор, оснащенный 4 резьбами внутреннего типа; -

предохраняющий клапан; -

манометр, функционирующий при давлении до 6 Бар; -

автоматизированный отводчик воздуха.

Принцип функционирования блока безопасности для системы отопления достаточно простой, каждая комплектующая деталь выполняет индивидуальную функцию для защиты устройства.

-

Манометр информирует пользователя о давлении при заполнении системы теплоносителем и включении котельного оборудования. -

Предохранительный клапан создает оптимальные условия для работы всего устройства. Но что самое главное, он исключает вероятность взрыва теплогенератора при резком скачке потока.

-

Воздухоотводчик устраняет скопившийся воздух. -

Коллектор служит соединительным веном, которое объединяет все элементы в единый аппарат — группу безопасности отопления.

Система безопасности для отопления монтируется независимо от разновидности используемого котельного оборудования. Будь то твердотопливный, дизельный или же газовый агрегат – устройство необходимо для отопительной магистрали с повышенным давлением.

ГБ включает манометр, предохранительный клапан и воздухоотводчик — это классическая схема, отвечающая за работоспособность всей системы

С расширительным баком защитный блок для отопления не устанавливается, если бачек имеет открытый вид. Накопленный воздух выходит через емкость, при этом напор все равно будет равен атмосферному давлению. Получается, что защитную функцию в данном случае выполняет расширитель.

Нюансы установки

Котел – самый дорогой элемент и одновременно самая слабая часть во всей отопительной системе. Это обосновывается тем, что большинство модификаций предполагает функционирование при давлении до 3 Бар, когда пластиковые трубопроводы имеют максимальный предел 10, чугунные батареи – 7.

Это обосновывается тем, что большинство модификаций предполагает функционирование при давлении до 3 Бар, когда пластиковые трубопроводы имеют максимальный предел 10, чугунные батареи – 7.

Данный фактор является первостепенной причиной, почему установка группы безопасности в закрытую систему отопления осуществляется на подающей трубе расположенной рядом с котлом. Устройство предохраняет агрегат от разрушительных последствий при резком повышении давления.

Порядок подключения группы безопастности

Важно! Если в доме установлен бюджетный вариант твердотопливного агрегата, необходимо настраивать клапан таким образом, чтобы он срабатывал, как только показания приближаются к отметке 1,5-2 Бар. В таких котлах слишком маленькая толщина листов и регуляция необходима для того, чтобы они не разошлись по сварочным швам.

В рубашке котла образуется самый высокий температурный режим. Поэтому при перегреве теплоносителя испарения сначала будут собираться в данной детали. Чтобы расширяющий конденсат сразу выводился наружу, два выпускных клапана требуется монтировать возле теплогенератора.

ВИДЕО: Как работает система

Что советуют специалисты

Рекомендации специалистов, которые помогут в деле как правильно установить защитный блок на отопительной магистрали:

-

монтировать прибор необходимо на трубе, выходящей из котла на расстоянии от него до 500 мм; -

на патрубке, соединяющем котельный агрегат и защитный блок для отопления закрытого типа, запрещается дополнительно устанавливать какие-либо детали — краны, вентили, информационные приборы и др.

Пример подключения к системе с твердотопливным котлом

-

данный трубопровод должен состоять исключительно из прочного металла, пластиковые, металлопластиковые к применению не допускаются; -

подключать воздухоотводчик необходимо строго вертикально без уклонов в какую-либо сторону; -

предохранительный клапан требуется дополнить силиконовым шлангом, он опускается вниз в прозрачную емкость или просто на пол.

Пример закрытой системы отопления с индукционным котлом

Не рекомендуется вставлять патрубок клапанного слива твердотопливного котла в канализационный отвод. При возникновении аварийного случая из шланга может пойти сильный напор, из-за чего вся грязь из канализации может вылиться на пол.

С этой статьей читают: Схема обвязки твердотопливного котла

Установка самодельной автоматики

Многие потребители задаются вопросом, можно ли экономить на приобретении группы безопасности. Специалисты не рекомендуют покупать бюджетные вариации устройств, поскольку от них будет завесить качество работы котла и всей отопительной магистрали при возникновении аварийной ситуации.

Устройство закрытой отопительной системы

Лучше отдать предпочтение проверенным брендам. Такие аппарата реализуются по достаточно высокой стоимости, к примеру, устройство Icma продается за 43-48 у.е. Сэкономить в данном случае можно купив отдельные запчасти и самостоятельно собрав прибор.

Что в результате получится:

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

При сборе и установке группы безопасности к системе своими руками выгода будет очевидна, затраты сократятся практически в 2 раза. Это единственный вариант, позволяющий уменьшить расходы.

Специалисты поделились рекомендациями, как самостоятельно подобрать необходимые запчасти для последующего сбора блока. При выборе лучше полагаться на опыт экспертов с многолетней практикой, чтобы в результате не получилось неприятной ситуации:

-

покупайте детали проверенных марок, китайские элементы быстро выходят из строя, а иногда не могут самостоятельно справиться со сбросом давление; -

выбирайте аварийный клапан исходя из рабочего давления теплогенератора, указанного в паспорте или инструкции по эксплуатации; -

не рекомендуется использовать угловой отводчик воздуха, монтируйте деталь исключительно прямого типа

Оформление может быть разным, но суть остается одной — безопасная работа системы отопления

-

при выборе крестовины обратите внимание на ее вес, чем он больше, тем плотнее и надежнее конструкция.

Большая часть вариаций дровяных или газовых агрегатов функционирует с максимальным уровнем в 3 Бар. Исключением считается теплогенераторы длительного горения Стропува max 5 Бар или китайские аналоги – 1,5 Бар.

Этапы сборки защитного устройства для отопительной магистрали закрытого типа:

-

верхний выход крестовины предназначен для установки сбрасывателя воздуха; -

на одну сторону монтируется манометр; -

ко второй стороне подключается аварийный клапан.

Готовый защитный прибор «врезают» в трубопровод, выходящий из котельного агрегата. Достаточно простая схема подключения, которая будет под силу каждому «домашнему мастеру» при наличии малейшего опыта в работе с сантехникой.

Несколько слов в заключение

Как уже было сказано выше, защитный блок необходимо устанавливать при наличии любой закрытой отопительной системе, независимо от модификации котельного агрегата и страны производителя. Большая часть газовых котлов уже оборудована данным элементом, но комплектацией остальных приборов не предусмотрено наличие блока. В данном случае его необходимо приобретать отдельно. Информация о наличии группы безопасности в комплекте отражается в инструкции.

Схема поочередного подключения при установке группы безопасности

Производители дровяных теплогенераторов предусмотрели данный момент и включили в состав группу безопасности. Но устанавливать ее требуется отдельно от агрегата.

ВИДЕО: Как правильно заполнять систему отопления

Как работает группа безопасности в системе отопления

Одним из ключевых звеньев водяной системы отопления является группа безопасности или, как ее еще называют, блок безопасности. Это механизм, представляющий собой набор приборов, которые обеспечивают безаварийную работу системы и контролируют давление теплоносителя. В случае возникновения аварийной ситуации (к примеру выход из строя расширительного бака), в системе отопления резко увеличится давление, из-за чего может разорваться труба или выйти из строя теплообменник отопительного котла. Для компенсации избыточного давления и предотвращения “завоздушивания” системы, подключается в работу группа безопасности. Она в автоматическом режиме сбрасывает лишнее давление, и тем самым не дает ему превышать заданную норму, сохраняя работоспособность системы отопления.

Группа безопасности состоит из металлического корпуса с резьбовыми соединениями, на котором установлены манометр, воздухоотводчик и предохранительный клапан.

- Манометр. Измерительный прибор, обеспечивающий визуальный контроль над давлением и температурой в системе отопления. Необходимо помнить, что оптимальным. Для большинства отопительных приборов считается значение, составляющее 1,5 – 2 атмосферы.

- Воздухоотводчик. Автоматически сбрасывает лишний воздух из системы. При повышении в системе отопления давления ( к примеру при закипании теплоносителя, сопровождающиеся выделением горячего воздуха, способного разрушить систему), он автоматически отводит из нее лишний воздух.

- Предохранительный клапан. Предназначен для сброса излишков жидкости из закрытой системы, если при нагревании теплоноситель расширяется и создает избыточное давление. Самым чувствительным местом системы отопления является теплообменник котла, поэтому предохранительный клапан необходимо подбирать с таким же порогом срабатывания, который максимально допустим при эксплуатации отопительного оборудования (данный параметр указан в паспорте котла).

Как работает группа безопасности в системе отопления

Если по каким-то причинам расширительный бак не компенсировал расширения теплоносителя, то давление внутри системы будет нарастать, в какой-то момент срабатывает механизм предохранительного клапана и открывается путь для выхода лишнего теплоносителя, а через воздухоотводчик выходит лишний воздух. Чтобы избежать ожогов при внезапном открытии обратного клапана и выбросе лишнего теплоносителя, к его отводу присоединяют отводную трубу, которую направляют в систему канализации. Не следует думать, что при срабатывании предохранительного клапана система теряет много жидкости. Как правило для нормализации давления требуется сбросить не более 100 граммов теплоносителя.

Установка группы безопасности на отопление

Настенные котлы отопления, как правило выпускаются уже с блоком безопасности, и поэтому дополнительно устанавливать его не нужно. В напольных котлах, особенно отечественных производителей, таких приборов нет, поэтому их придётся дополнительно устанавливать в систему отопления. Для того, чтобы группа безопасности исправно функционировала и смогла адекватно отреагировать на критические параметры системы отопления установку необходимо доверить специалисту. Любые оплошности и недоделки во время установки недопустимы и делают бессмысленным само наличие данной системы защиты.

Обычно установка группы безопасности выполняется сразу после котла на подающей магистрали на расстоянии, 1-1,5 метра от него. При таком расположении по манометру удобно контролировать давление в системе отопления.

На участке трубопровода от отопительного котла до блока безопасности не допускается устанавливать запорную арматуру, фильтры и другие элементы, которые могут уменьшить его проходное сечение.

Обычно на манометре указывается максимальное давление (3 атм.). Красную стрелку необходимо установить на отметку, которая соответствует, максимально рекомендуемому давлению в 2 атмосферы Свыше 2 атмосфер большинство отопительных котлов эксплуатировать не рекомендуется. Данный параметр указывается и в паспорте отопительного котла.

ВЫВОД

Группа безопасности в системе отопления, является сравнительно недорогим механизмом, который предотвратит выход из строя элементов системы отопления, поэтому ее установка крайне желательна, особенно в системах закрытого типа.

Закрытая автономная система отопления — схема и принцип работы

Что называют закрытой отопительной системой?

Автономная система отопления, в которой теплоноситель приводится в движение циркуляционным насосом, называется закрытой или системой отопления закрытого типа. Ее характерной особенностью является абсолютная герметичность и отсутствие контакта теплоносителя с окружающей средой.

Расширительный бак в ней также закрытый, мембранного типа, исключающий контакт теплоносителя с атмосферным воздухом. Бак получил свое название благодаря наличию мембраны, разделяющей его на две части, одна из которых предназначена для теплоносителя, а вторая наполнена азотом, давление которого выравнивает давление отопительной системы.

Основные принципы работы

Отопительная система закрытого типа состоит из следующих элементов:

- Котла отопления

- Расширительного бака мембранного типа

- Циркуляционного насоса

- Группы безопасности

- Манометра

- Сбросного клапана

- Отопительных приборов

- Труб

При запуске системы отопления в расширительном баке устанавливается давление, равное статическому давлению всей отопительной системы. При нагревании теплоноситель увеличивается в объеме и создает избыточное давление в системе, открывающее клапан в расширительном баке и выталкивающее в него часть жидкости, что приводит к выравниванию уровня давления в системе в целом и в расширительном баке в частности. Обратно жидкость уходит благодаря циркуляционному насосу.

Следует отметить, что в отопительной системе закрытого типа нет возможности для сброса «лишней» жидкости в атмосферу, как это происходит в открытых самотечных системах. В случае перегрева или чрезмерного увеличения объема теплоносителя давление в системе может превысить критическое значение (обычно 2-2,5 атм), что может стать причиной разгерметизации системы и выхода ее из строя.

Для исключения аварийных ситуаций закрытые системы отопления в обязательном порядке комплектуются группами безопасности и манометрами, а объем расширительных баков подбирается из расчета не менее 60% общего объема отопительной системы, что не совсем удобно при обогреве объектов большой площади

Преимущества закрытой отопительной системы

Закрытые системы отопления по сравнению с открытыми системами имеют ряд неоспоримых преимуществ:

- Скорость движения теплоносителя намного выше, чем в открытой отопительной системе, благодаря чему выше теплоотдача отопительных приборов и ниже разница температур теплоносителя в обратном и подающем трубопроводе (теплоноситель просто не успевает остыть). В закрытых системах она составляет 18-22 градуса, что более приемлемо для котла. В результате теплотехническое оборудование, эксплуатируемое в более щадящем режиме, работает дольше.

- Скорость движения теплоносителя обусловлена лишь техническими характеристиками циркуляционного насоса и уровнем гидравлического сопротивления системы, что позволяет использовать при монтаже трубы меньшего диаметра и устанавливать отопительные приборы меньшего внутреннего объема. Это значит, что закрытая система имеет меньшую инерцию и позволяет регулировать уровень температуры в помещении

- Могут работать на любом теплоносителе: воде или антифризе, что особенно важно для дач и загородных домов, где высок риск перебоев в работе котла или отопительные системы работают периодически. При этом следует помнить, что антифриз обладает большей текучестью и способен «уйти» из системы там, где вода течи не образует. Его выбор возможен только в том случае, если обеспечена качественная герметизация системы.

- Закрытые отопительные системы монтируются без углов наклона и работают даже при наличии небольших «погрешностей» в системе, что делает доступной их самостоятельную установку.

- Закрытые системы исключают контакт теплоносителя с воздухом, благодаря чему внутри системы нет кислорода, а, значит, нет и коррозии. Правда, полностью исключить кислород из теплоносителя не удается и процессы окисления оборудования и труб изнутри все же идут, но они незначительны и несопоставимы с процессами коррозии в открытых отопительных системах.

- В закрытых отопительных системах нет воздушных пробок

- В них нет необходимости выносить расширительный бак за пределы отапливаемого помещения и устанавливать его на чердаке. Бак может быть смонтирован практически в любом месте, но обычно его устанавливают на обратке вместе с циркуляционным насосом. Ранее выбор места для монтажа был продиктован ограничением уровня температуры жидкости, перекачиваемой насосом. Нагретая вода для этого была слишком горячей. Современные циркуляционные насосы не столь чувствительны к температуре теплоносителя и могут устанавливаться непосредственно на подающем трубопроводе. Это значит, что монтаж расширительного бака и циркуляционного насоса на обратка всего лишь дань традиции, а не необходимость.

- Отопительные системы закрытого типа подходят для объектов любой площади и этажности

Недостатки закрытой системы отопления

- Система зависит от электрической энергии и в случае его аварийного отключения также выходит из строя. В этом случае необходимо предусматривать наличие резервного источника электроэнергии

- Система должна иметь правильно смонтированную группу безопасности

- Расширительный бак должен иметь достаточный объем для вмещения не менее 30% теплоносителя, а лучше 60% теплоносителя.

Читают также: Наиболее популярные схемы отопления дома

Особенности монтажа

Монтаж закрытой системы отопления выполняется так, чтобы имелась возможность отключения любого ее элемента без остановки работы оставшейся части системы и слива воды из нее. Для этого используются отсекающие краны, лучше шаровые. Они устанавливаются на входе и выходе в приборы отопления. При этом предусматривается запасная (байпасная) линия. С помощью кранов можно регулировать уровень температуры в помещении и отсекать радиаторы в случае их течи или при необходимости замены.

Запорная арматура также устанавливается до и после циркуляционного насоса и расширительного бака.

- группа безопасности

- отопительный котел

- запорная арматура

- приборы отопления

- циркуляционный насос

- расширительный бак

- обратка

- подача

Еще одной особенностью монтажа закрытой системы отопления является установка группы безопасности, монтировать которую необходимо на выходе из котла. Основной задачей группы безопасности является сброс давления в случае его чрезмерного повышения.

Группа безопасности состоит из следующих элементов:

- манометра, предназначенного для контроля над уровнем давления в системе

- предохранительного клапана, сбрасывающего давление при достижении его максимального значения

- воздухоотводчика, предназначенного для сбрасывания воздуха при завоздушивании системы отопления

Между котлом и группой безопасности запорная арматура никогда не устанавливается!

Создание, изменение или удаление группы безопасности сети Azure

- 15 минут на чтение

В этой статье

Правила безопасности в группах безопасности сети позволяют фильтровать тип сетевого трафика, который может входить и исходить из подсетей виртуальной сети и сетевых интерфейсов.Чтобы узнать больше о группах безопасности сети, см. Обзор группы безопасности сети. Затем выполните руководство по фильтрации сетевого трафика, чтобы получить некоторый опыт работы с группами безопасности сети.

Прежде чем начать

Примечание

Эта статья была обновлена для использования новой оболочки Azure PowerShell Az.

модуль. Вы по-прежнему можете использовать модуль AzureRM, который будет получать исправления ошибок как минимум до декабря 2020 года.

Чтобы узнать больше о новом модуле Az и совместимости с AzureRM, см.

Представляем новый модуль Azure PowerShell Az.За

Инструкции по установке модуля Az см. В разделе Установка Azure PowerShell.

Если у вас его нет, настройте учетную запись Azure с активной подпиской. Создайте учетную запись бесплатно. Выполните одну из этих задач, прежде чем приступить к оставшейся части статьи:

Пользователи портала : войдите на портал Azure с помощью своей учетной записи Azure.

Пользователи PowerShell : выполните команды в Azure Cloud Shell или запустите PowerShell со своего компьютера.Azure Cloud Shell — это бесплатная интерактивная оболочка, которую вы можете использовать для выполнения шагов, описанных в этой статье. В нем предустановлены и настроены стандартные инструменты Azure для использования с вашей учетной записью. На вкладке браузера Azure Cloud Shell найдите раскрывающийся список Выбрать среду , затем выберите PowerShell , если он еще не выбран.

Если вы используете PowerShell локально, используйте модуль Azure PowerShell версии 1.0.0 или более поздней. Запустите

Get-Module -ListAvailable Az.Network, чтобы найти установленную версию.Если вам нужно выполнить обновление, см. Раздел Установка модуля Azure PowerShell. ЗапуститеConnect-AzAccount, чтобы создать соединение с Azure.Пользователи интерфейса командной строки (CLI) Azure : выполните команды в Azure Cloud Shell или запустите интерфейс командной строки со своего компьютера. Используйте Azure CLI версии 2.0.28 или более поздней, если вы используете Azure CLI локально. Запустите

az --version, чтобы найти установленную версию. Если вам нужно установить или обновить, см. Установка Azure CLI.Запуститеaz login, чтобы создать соединение с Azure.

Учетная запись, в которую вы входите или подключаетесь к Azure, должна быть назначена роли участника сети или настраиваемой роли, которой назначены соответствующие действия, перечисленные в разделе «Разрешения».

Работа с группами безопасности сети

Вы можете создавать, просматривать все, просматривать подробности, изменять и удалять группу безопасности сети. Вы также можете связать или отделить группу безопасности сети от сетевого интерфейса или подсети.

Создать группу безопасности сети

Существует ограничение на количество групп безопасности сети, которые вы можете создать для каждого расположения и подписки Azure. Дополнительные сведения см. В разделе ограничения, квоты и ограничения подписки и служб Azure.

В меню портала Azure или на домашней странице выберите Создать ресурс .

Выберите Сеть , затем выберите Группа безопасности сети .

На странице Создать группу безопасности сети на вкладке Основные сведения задайте значения для следующих параметров:

Настройка Действие Подписка Выберите подписку. Группа ресурсов Выберите существующую группу ресурсов или выберите Создать новую , чтобы создать новую группу ресурсов. Имя Введите уникальную текстовую строку в группе ресурсов. Область Выберите нужное место. Выбрать Просмотр + создать .

После того, как вы увидите сообщение Проверка пройдена , выберите Создать .

Команды

Просмотреть все группы безопасности сети

Перейдите на портал Azure, чтобы просмотреть группы безопасности сети. Найдите и выберите Группы безопасности сети . Появится список групп сетевой безопасности для вашей подписки.

Команды

Просмотр сведений о группе безопасности сети

Перейдите на портал Azure, чтобы просмотреть группы безопасности сети. Найдите и выберите Группы безопасности сети .

Выберите имя вашей группы безопасности сети.

В строке меню группы безопасности сети в разделе Параметры вы можете просмотреть правила безопасности для входящего трафика, правила безопасности исходящего трафика , Сетевые интерфейсы и Подсети , с которыми связана группа безопасности сети .

В разделе Мониторинг вы можете включить или отключить Параметры диагностики . В разделе «Поддержка + поиск и устранение неисправностей » вы можете просмотреть Действующие правила безопасности .Дополнительные сведения см. В разделах «Ведение журнала диагностики для группы безопасности сети» и «Диагностика проблемы фильтра сетевого трафика виртуальной машины».

Дополнительные сведения о перечисленных общих параметрах Azure см. В следующих статьях:

Команды

Изменить группу безопасности сети

Перейдите на портал Azure, чтобы просмотреть группы безопасности сети. Найдите и выберите Группы безопасности сети .

Выберите имя группы безопасности сети, которую вы хотите изменить.

Наиболее частыми изменениями являются добавление правила безопасности, удаление правила, а также связывание или отключение группы безопасности сети от или от подсети или сетевого интерфейса.

Команды

Связывание или отключение группы безопасности сети от подсети или сетевого интерфейса

Чтобы связать группу безопасности сети с сетевым интерфейсом или отсоединить группу безопасности сети от сетевого интерфейса, см. «Связывание группы безопасности сети с сетевым интерфейсом или отсоединение группы безопасности сети от сетевого интерфейса».Чтобы связать группу безопасности сети с подсетью или отсоединить группу безопасности сети от подсети, см. Раздел Изменение параметров подсети.

Удалить группу безопасности сети

Если группа безопасности сети связана с какими-либо подсетями или сетевыми интерфейсами, ее нельзя удалить. Прежде чем пытаться удалить группу безопасности сети, отделите ее от всех подсетей и сетевых интерфейсов.

Перейдите на портал Azure, чтобы просмотреть группы безопасности сети. Найдите и выберите Группы безопасности сети .

Выберите имя группы безопасности сети, которую вы хотите удалить.

На панели инструментов группы безопасности сети выберите Удалить . Затем выберите Да в диалоговом окне подтверждения.

Команды

Работа с правилами безопасности

Группа безопасности сети содержит ноль или более правил безопасности. Вы можете создавать, просматривать все, просматривать подробности, изменять и удалять правила безопасности.

Создать правило безопасности

Существует ограничение на количество правил для каждой группы безопасности сети, которые вы можете создать для каждого расположения и подписки Azure.Дополнительные сведения см. В разделе ограничения, квоты и ограничения подписки и служб Azure.

Перейдите на портал Azure, чтобы просмотреть группы безопасности сети. Найдите и выберите Группы безопасности сети .

Выберите имя группы безопасности сети, в которую вы хотите добавить правило безопасности.

В строке меню группы сетевой безопасности выберите Правила безопасности для входящего трафика или Правила безопасности для исходящего трафика .

Перечислено несколько существующих правил, в том числе некоторые, которые вы, возможно, не добавляли. Когда вы создаете группу безопасности сети, в ней создается несколько правил безопасности по умолчанию. Чтобы узнать больше, см. Правила безопасности по умолчанию. Вы не можете удалить правила безопасности по умолчанию, но можете переопределить их с помощью правил с более высоким приоритетом.

Выбрать Добавить . Выберите или добавьте значения для следующих параметров, а затем выберите OK :

Настройка Значение Детали Источник Один из: - Любой

- IP-адреса

- Метка обслуживания (правило безопасности для входящего трафика) или VirtualNetwork (правило безопасности для исходящего трафика)

- Группа безопасности приложения

При выборе IP-адресов необходимо также указать IP-адресов источника / диапазоны CIDR .

Если вы выберете Метка обслуживания , вы также можете выбрать метку обслуживания источника .

Если вы выбрали Группа безопасности приложения , вы также должны выбрать существующую группу безопасности приложения. Если вы выберете Группа безопасности приложений для Источник и Назначение , сетевые интерфейсы в обеих группах безопасности приложений должны находиться в одной виртуальной сети.

Исходные IP-адреса / диапазоны CIDR Разделенный запятыми список IP-адресов и диапазонов бесклассовой междоменной маршрутизации (CIDR) Этот параметр отображается при изменении IP-адреса Source на IP-адреса .Вы должны указать одно значение или список из нескольких значений, разделенных запятыми. Пример нескольких значений:

10.0.0.0/16, 192.188.1.1. Есть ограничения на количество значений, которые вы можете указать. Дополнительные сведения см. В разделе ограничения Azure.Если указанный IP-адрес назначен виртуальной машине Azure, укажите ее частный IP-адрес, а не общедоступный IP-адрес. Azure обрабатывает правила безопасности после того, как преобразует общедоступный IP-адрес в частный IP-адрес для правил безопасности для входящего трафика, но до преобразования частного IP-адреса в общедоступный IP-адрес для правил исходящей почты.Дополнительные сведения об общедоступных и частных IP-адресах в Azure см. В разделе Типы IP-адресов.

Тег службы источника Метка обслуживания из раскрывающегося списка Этот необязательный параметр появляется, если для правила безопасности входящего трафика установлено значение Source на Service Tag . Тег службы — это предопределенный идентификатор для категории IP-адресов. Чтобы узнать больше о доступных сервисных тегах и о том, что каждый тег представляет, см. Сервисные теги. Группа безопасности исходного приложения Существующая группа безопасности приложения Этот параметр появляется, если вы установите Источник на Группа безопасности приложений . Выберите группу безопасности приложения, которая существует в том же регионе, что и сетевой интерфейс. Узнайте, как создать группу безопасности приложений. Диапазон портов источника Один из: - Одиночный порт, например

80 - Диапазон портов, например

1024-65535 - Список отдельных портов и / или диапазонов портов, разделенных запятыми, например

80, 1024-65535 - Звездочка (

*) для разрешения трафика на любом порту

Этот параметр указывает порты, на которых правило разрешает или запрещает трафик.Вы можете указать ограничения на количество портов. Дополнительные сведения см. В разделе ограничения Azure. Назначение Один из: - Любой

- IP-адреса

- Метка обслуживания (правило безопасности для исходящего трафика) или VirtualNetwork (правило безопасности для входящего трафика)

- Группа безопасности приложения

Если вы выбрали IP-адресов , то также укажите IP-адреса назначения / диапазоны CIDR .

Если вы выберете VirtualNetwork , трафик будет разрешен для всех IP-адресов в адресном пространстве виртуальной сети. VirtualNetwork — служебный тег.

Если вы выбрали Группа безопасности приложений , вы должны затем выбрать существующую группу безопасности приложений. Узнайте, как создать группу безопасности приложений.

IP-адреса назначения / диапазоны CIDR Список IP-адресов и диапазонов CIDR, разделенных запятыми. Этот параметр отображается, если вы измените IP-адрес с на IP-адреса .Аналогично исходным IP-адресам и / диапазонам CIDR , вы можете указать один или несколько адресов или диапазонов. Вы можете указать ограничение на количество. Дополнительные сведения см. В разделе ограничения Azure.

Если указанный IP-адрес назначен виртуальной машине Azure, убедитесь, что вы указали ее частный IP-адрес, а не общедоступный IP-адрес. Azure обрабатывает правила безопасности после преобразования общедоступного IP-адреса в частный IP-адрес для правил безопасности входящего трафика, но до того, как Azure преобразует частный IP-адрес в общедоступный IP-адрес для правил исходящей почты.Дополнительные сведения об общедоступных и частных IP-адресах в Azure см. В разделе Типы IP-адресов.

Метка службы назначения Метка обслуживания из раскрывающегося списка Этот необязательный параметр появляется, если вы измените Destination на Service Tag для правила безопасности исходящего трафика. Тег службы — это предопределенный идентификатор для категории IP-адресов. Чтобы узнать больше о доступных сервисных тегах и о том, что каждый тег представляет, см. Сервисные теги. Группа безопасности целевого приложения Существующая группа безопасности приложения Этот параметр появляется, если вы установите Destination на Группа безопасности приложений . Выберите группу безопасности приложения, которая существует в том же регионе, что и сетевой интерфейс. Узнайте, как создать группу безопасности приложений. Диапазон портов назначения Один из: - Одиночный порт, например

80 - Диапазон портов, например

1024-65535 - Список отдельных портов и / или диапазонов портов, разделенных запятыми, например

80, 1024-65535 - Звездочка (

*) для разрешения трафика на любом порту

Как и в случае Диапазоны портов источника , вы можете указать один или несколько портов и диапазонов.Вы можете указать ограничение на количество. Дополнительные сведения см. В разделе ограничения Azure. Протокол Любой , TCP , UDP или ICMP Вы можете ограничить правило протоколом управления передачей (TCP), протоколом дейтаграмм пользователя (UDP) или протоколом управляющих сообщений Интернета (ICMP). По умолчанию правило применяется ко всем протоколам. Действие Разрешить или Запретить Этот параметр указывает, разрешает или запрещает это правило доступ для предоставленной конфигурации источника и назначения. Приоритет Значение от 100 до 4096, уникальное для всех правил безопасности в группе безопасности сети Azure обрабатывает правила безопасности в порядке приоритета. Чем меньше число, тем выше приоритет. Мы рекомендуем вам оставлять промежуток между номерами приоритета при создании правил, например 100, 200 и 300. Оставление промежутков упрощает добавление правил в будущем, так что вы можете дать им более высокий или более низкий приоритет, чем существующие правила. Имя Уникальное имя правила в группе безопасности сети Имя может содержать до 80 символов. Он должен начинаться с буквы или цифры и заканчиваться буквой, цифрой или знаком подчеркивания. Имя может содержать только буквы, цифры, символы подчеркивания, точки или дефисы. Описание Текстовое описание При желании вы можете указать текстовое описание правила безопасности.Описание не может быть длиннее 140 символов.

Команды

Посмотреть все правила безопасности

Группа безопасности сети содержит ноль или более правил. Чтобы узнать больше об информации, отображаемой при просмотре правил, см. Обзор группы безопасности сети.

Перейдите на портал Azure, чтобы просмотреть правила группы безопасности сети. Найдите и выберите Группы безопасности сети .

Выберите имя группы безопасности сети, для которой вы хотите просмотреть правила.

В строке меню группы сетевой безопасности выберите Правила безопасности для входящего трафика или Правила безопасности для исходящего трафика .

Список содержит все созданные вами правила и правила безопасности группы сетевой безопасности по умолчанию.

Команды

Просмотр сведений о правиле безопасности

Перейдите на портал Azure, чтобы просмотреть правила группы безопасности сети. Найдите и выберите Группы безопасности сети .

Выберите имя группы безопасности сети, для которой вы хотите просмотреть сведения о правиле.

В строке меню группы сетевой безопасности выберите Правила безопасности для входящего трафика или Правила безопасности для исходящего трафика .

Выберите правило, сведения о котором нужно просмотреть. Описание всех настроек см. В разделе Настройки правил безопасности.

Примечание

Эта процедура применима только к настраиваемому правилу безопасности.Это не сработает, если вы выберете правило безопасности по умолчанию.

Команды

Изменить правило безопасности

Выполните действия, указанные в разделе Просмотр сведений о правиле безопасности.

Измените настройки, как необходимо, а затем выберите Сохранить . Описание всех настроек см. В разделе Настройки правил безопасности.

Примечание

Эта процедура применима только к настраиваемому правилу безопасности. Вам не разрешено изменять правило безопасности по умолчанию.

Команды

Удалить правило безопасности

Выполните действия, указанные в разделе Просмотр сведений о правиле безопасности.

Выберите Удалить , а затем выберите Да .

Примечание

Эта процедура применима только к настраиваемому правилу безопасности. Вам не разрешено удалять правило безопасности по умолчанию.

Команды

Работа с группами безопасности приложений

Группа безопасности приложения содержит ноль или более сетевых интерфейсов.Чтобы узнать больше, см. Группы безопасности приложений. Все сетевые интерфейсы в группе безопасности приложений должны существовать в одной виртуальной сети. Чтобы узнать, как добавить сетевой интерфейс в группу безопасности приложения, см. Добавление сетевого интерфейса в группу безопасности приложения.

Создать группу безопасности приложения

В меню портала Azure или на домашней странице выберите Создать ресурс .

В поле поиска введите Группа безопасности приложений .

На странице Группа безопасности приложений выберите Создать .

На странице Создание группы безопасности приложения на вкладке Основные сведения задайте значения для следующих параметров:

Настройка Действие Подписка Выберите подписку. Группа ресурсов Выберите существующую группу ресурсов или выберите Создать новую , чтобы создать новую группу ресурсов. Имя Введите уникальную текстовую строку в группе ресурсов. Область Выберите нужное место. Выбрать Просмотр + создать .

На вкладке Обзор + создать после того, как вы увидите сообщение Проверка пройдена , выберите Создать .

Команды

Просмотреть все группы безопасности приложений

Перейдите на портал Azure, чтобы просмотреть группы безопасности приложения.Найдите и выберите Группы безопасности приложений . На портале Azure отображается список групп безопасности вашего приложения.

Команды

Просмотр сведений о группе безопасности определенного приложения

Перейдите на портал Azure, чтобы просмотреть группу безопасности приложения. Найдите и выберите Группы безопасности приложений .

Выберите имя группы безопасности приложений, сведения о которой вы хотите просмотреть.

Команды

Изменить группу безопасности приложения

Перейдите на портал Azure, чтобы просмотреть группу безопасности приложения.Найдите и выберите Группы безопасности приложений .

Выберите имя группы безопасности приложения, которую вы хотите изменить.

Выберите изменить рядом с параметром, который нужно изменить. Например, вы можете добавить или удалить Теги или изменить группу ресурсов или Подписка .

Примечание

Вы не можете изменить местоположение.

В строке меню вы также можете выбрать Контроль доступа (IAM) .На странице Контроль доступа (IAM) вы можете назначать или удалять разрешения для группы безопасности приложения.

Команды

Удалить группу безопасности приложения

Вы не можете удалить группу безопасности приложения, если она содержит какие-либо сетевые интерфейсы. Чтобы удалить все сетевые интерфейсы из группы безопасности приложения, измените настройки сетевого интерфейса или удалите сетевые интерфейсы. Дополнительные сведения см. В разделах Добавление и удаление из групп безопасности приложений или Удаление сетевого интерфейса.

Перейдите на портал Azure, чтобы управлять группами безопасности приложений. Найдите и выберите Группы безопасности приложений .

Выберите имя группы безопасности приложения, которую вы хотите удалить.

Выберите Удалить , а затем выберите Да , чтобы удалить группу безопасности приложения.

Команды

Разрешения

Для выполнения задач в группах безопасности сети, правилах безопасности и группах безопасности приложений вашей учетной записи должна быть назначена роль участника сети или пользовательская роль, которой назначены соответствующие разрешения, как указано в следующих таблицах:

Группа безопасности сети

| Действие | Имя |

|---|---|

| Microsoft.Сеть / networkSecurityGroups / читать | Получить группу безопасности сети |

| Microsoft.Network/networkSecurityGroups/write | Создать или обновить группу безопасности сети |

| Microsoft.Network/networkSecurityGroups/delete | Удалить группу безопасности сети |

| Microsoft.Network/networkSecurityGroups/join/action | Свяжите группу безопасности сети с подсетью или сетевым интерфейсом |

Правило группы безопасности сети

| Действие | Имя |

|---|---|

| Microsoft.Сеть / networkSecurityGroups / securityRules / читать | Получить правило |

| Microsoft.Network/networkSecurityGroups/securityRules/write | Создать или обновить правило |

| Microsoft.Network/networkSecurityGroups/securityRules/delete | Удалить правило |

Группа безопасности приложений

| Действие | Имя |

|---|---|

| Microsoft.Network/applicationSecurityGroups/joinIpConfiguration/action | Присоединение IP-конфигурации к группе безопасности приложений |

| Microsoft.Сеть / applicationSecurityGroups / joinNetworkSecurityRule / действие | Присоединение правила безопасности к группе безопасности приложения |

| Microsoft.Network/applicationSecurityGroups/read | Получить группу безопасности приложения |

| Microsoft.Network/applicationSecurityGroups/write | Создание или обновление группы безопасности приложения |

| Microsoft.Network/applicationSecurityGroups/delete | Удалить группу безопасности приложения |

Следующие шаги

Как я могу преобразовать глобальную группу безопасности в универсальную группу безопасности?

Привет, сценарист! Как я могу преобразовать глобальную группу безопасности в универсальную группу безопасности?

— BB

Привет, BB.Мы должны сказать вам правду, мы были очень взволнованы, когда впервые прочитали ваше письмо. Превратить глобальную группу безопасности в универсальную группу безопасности? Это звучало как сумасшедший ученый, и у нас было видение создания огромной лаборатории со всевозможными крутыми аппаратами и химическими стаканами, а затем один из нас щелкнул выключателем, и огромная молния пронеслась сквозь комната. Все было бы тихо, и тогда, сквозь дым, мы увидели бы, как наша маленькая группа безопасности начинает дергаться.«Небеса, помоги нам», — говорили мы. «Мы создали универсальную группу безопасности!»

Круто, а? Фактически, мы уже написали сценарий и подписали контракт на серию фигурок, прежде чем выяснилось, что нам не нужна лаборатория сумасшедшего ученого, чтобы преобразовать глобальную группу в универсальную. Вместо этого все, что нам нужно, это:

Const ADS_GROUP_TYPE_UNIVERSAL_GROUP = & H8 Константа ADS_GROUP_TYPE_SECURITY_ENABLED = & H80000000Установить objGroup = GetObject _ («LDAP: // cn = Managers, ou = Finance, dc = fabrikam, dc = com»)

objGroup.Введите "groupType", ADS_GROUP_TYPE_UNIVERSAL_GROUP ИЛИ ADS_GROUP_TYPE_SECURITY_ENABLED objGroup.SetInfo

Эй, если вы думаете, что разочарованы, представьте, как мы чувствуем . Однако оказывается, что каждая группа Active Directory имеет свойство с именем groupType , которое, в общем, определяет тип группы. GroupType — это атрибут битовой маски, который может состоять из двух разных значений. Значение 1 определяет, является ли группа группой безопасности или группой рассылки.(В чем разница? Группам безопасности можно предоставить доступ к ресурсам, а группам рассылки — нет.) Между тем значение 2 определяет тип группы безопасности или тип группы рассылки. Группы безопасности или группы рассылки могут быть одним из следующих:

| • | Глобальные группы , в которых все пользователи должны происходить из одного домена. |

| • | Локальные группы домена , члены которых могут быть взяты из любого домена в лесу, но разрешения могут быть предоставлены только локальному домену (то есть домену, в котором находится учетная запись группы) . |

| • | Универсальные группы , в которых члены могут быть взяты из любого домена в лесу и им предоставлены разрешения в любом месте леса. |

Очаровательно, не правда ли?

Между прочим, это хороший вопрос: как может один атрибут состоять из более чем одного значения? Это атрибуты битовой маски для вас. Мы не будем сегодня подробно обсуждать битовые маски; если вы хотите более обстоятельного обсуждения, посмотрите веб-трансляцию для сценаристов .А пока подумайте об атрибуте groupType как о серии переключателей. Предположим, что переключатель группы безопасности включен, переключатель глобальной группы включен, а все остальные переключатели выключены? В таком случае у нас была бы глобальная группа безопасности. Это означает, что мы можем преобразовать группу в универсальную группу безопасности, просто убедившись, что включены только группа безопасности и переключатели универсальной группы. И это именно то, что делает наш сценарий.

Примечание .Вероятно, сейчас самое время отметить, что Active Directory накладывает некоторые ограничения, когда дело доходит до преобразования из одной группы в другую. Например, вы не можете преобразовать глобальную группу в локальную группу домена; Active Directory не позволит этого. Точно так же вы можете конвертировать группы, только если ваш домен находится в основном режиме. Группы в домене смешанного режима не могут быть преобразованы. Дополнительную информацию см. В документации Active Directory . |

Эти «переключатели» на самом деле представляют собой серию констант и их соответствующих значений.Фактически, это из этой серии констант и соответствующих им значений:

Тип группы | Константа | Значение | группа | ADS_GROUP_TYPE_GLOBAL_GROUP | & h3 |

домена локальной группы | ADS_GROUP_TYPE_DOMAIN_LOCAL_GROUP | & h5 |

Универсальная группа | ADS_GROUP_TYPE_UNIVERSAL_GROUP | & H8 |

Группа безопасности | ADS_GROUP_TYPE_SECURITY_ENABLED | & H80000000 |

Чтобы объяснить, как вы можете установить эти переключатели, вернемся к нашему скрипту.Начнем с определения пары констант: ADS_GROUP_TYPE_UNIVERSAL_GROUP и ADS_GROUP_TYPE_SECURITY_ENABLED. Почему эти две константы? Это просто: мы хотим создать универсальную группу безопасности, а это значит, что нам нужно щелкнуть переключателями для универсальной группы и для группы безопасности. Если бы мы хотели создать универсальную группу распределения , нам нужно было бы только щелкнуть один переключатель и определить одну константу: ADS_GROUP_TYPE_UNIVERSAL_GROUP. (Потому что, конечно, переключатель группы безопасности должен быть на , чтобы у нас была группа рассылки.)

После привязки к учетной записи группы в Active Directory (для этого примера сценария это группа менеджеров в финансовом подразделении) мы обнаруживаем следующую строку кода:

objGroup.Put «groupType», ADS_GROUP_TYPE_UNIVERSAL_GROUP OR ADS_GROUP_TYPE_SECEDURITY_EN

Здесь мы устанавливаем значение атрибута groupType. Для этого мы передаем две наши константы в качестве параметров, соединяя их с помощью оператора OR. Не беспокойтесь об ИЛИ; в этом случае мы можем прочитать его, как если бы это были слова и : «Установите тип группы на универсальную группу и на группу безопасности.«Если бы мы хотели преобразовать группу в глобальную группу безопасности, нам просто нужно было бы определить константу ADS_GROUP_TYPE_GLOBAL_GROUP, а затем использовать этот код :

objGroup.Put« groupType », ADS_GROUP_TYPE_GLOBAL_GROUP_EDTENITY_GROUP OR ADS_GROUP

Будут включены только значения переключателей, которые мы передаем в groupType; любые другие переключатели будут выключены. И, да, если вы передадите бессмысленный запрос — например, передадите все возможные константы — скрипт просто выйдет из строя.Active Directory не позволит вам создать, скажем, локальную универсальную группу распространения безопасности домена.

И не зря.

Имеет смысл? Чтобы сделать его универсальной группой распределения , мы должны передать только один параметр, ADS_GROUP_TYPE_UNIVERSAL_GROUP:

objGroup.Put «groupType», ADS_GROUP_TYPE_UNIVERSAL_GROUP

Опять же, это потому, что мы не включаем переключатель группы безопасности (ADS_GROUP_TYPE_SECURITY_ENABLED) для групп рассылки.

В любом случае, после установки groupType все, что нам нужно сделать, это вызвать метод SetInfo , и группа изменится с глобальной группы безопасности на универсальную группу безопасности, вот так.

И, нет, извините: замена произведена без каких-либо ударов молнии, лопнувших стаканов с химикатами и других спецэффектов. Хммм, может быть, поэтому они отклонили наше предложение использовать тему сценария для последнего фильма Миссия: Невыполнима .

Ну ладно. Интересно, не опоздали ли мы, чтобы предложить сюжет для Людей Икс 3 ….

Настройка параметров политики безопасности (Windows 10) — Безопасность Windows

- 2 минуты на чтение

В этой статье

Относится к

Описывает шаги по настройке параметра политики безопасности на локальном устройстве, на устройстве, присоединенных к домену, и на контроллере домена.

У вас должны быть права администратора на локальном устройстве или у вас должны быть соответствующие разрешения для обновления объекта групповой политики (GPO) на контроллере домена для выполнения этих процедур.

Если локальный параметр недоступен, это означает, что в настоящее время этот параметр контролируется объектом групповой политики.

Для настройки параметра с помощью консоли локальной политики безопасности

Чтобы открыть локальную политику безопасности, на экране Start введите secpol.msc , а затем нажмите клавишу ВВОД.

В разделе Параметры безопасности дерева консоли выполните одно из следующих действий:

- Щелкните Политики учетных записей , чтобы изменить политику паролей или Политика блокировки учетных записей .

- Щелкните Local Policies , чтобы изменить политику аудита , назначение прав пользователя или параметры безопасности .

Когда вы найдете параметр политики в области сведений, дважды щелкните политику безопасности, которую вы хотите изменить.

Измените параметр политики безопасности, а затем щелкните ОК .

Примечание

- Некоторые параметры политики безопасности требуют перезапуска устройства, прежде чем параметр вступит в силу.

- Любое изменение назначения прав пользователя для учетной записи вступает в силу при следующем входе владельца учетной записи в систему.

Для настройки параметра политики безопасности с помощью консоли редактора локальной групповой политики

У вас должны быть соответствующие разрешения для установки и использования консоли управления Microsoft (MMC), а также для обновления объекта групповой политики (GPO) на контроллере домена для выполнения этих процедур.

Откройте редактор локальной групповой политики (gpedit.msc).

В дереве консоли щелкните Конфигурация компьютера , щелкните Параметры Windows , а затем щелкните Параметры безопасности .

Выполните одно из следующих действий:

- Щелкните Политики учетных записей , чтобы изменить политику паролей или Политика блокировки учетных записей .

- Щелкните Local Policies , чтобы изменить политику аудита , назначение прав пользователя или параметры безопасности .

В области сведений дважды щелкните параметр политики безопасности, который нужно изменить.

Примечание

Если эта политика безопасности еще не определена, установите флажок Определить эти параметры политики .

Измените параметр политики безопасности, а затем щелкните ОК .

Примечание

Если вы хотите настроить параметры безопасности для многих устройств в сети, вы можете использовать консоль управления групповой политикой.

Чтобы настроить параметр для контроллера домена

Следующая процедура описывает, как настроить параметр политики безопасности только для контроллера домена (с контроллера домена).

Чтобы открыть политику безопасности контроллера домена, в дереве консоли найдите GroupPolicyObject [ComputerName] Policy, щелкните Конфигурация компьютера , щелкните Параметры Windows , а затем щелкните Параметры безопасности .

Выполните одно из следующих действий:

- Дважды щелкните Политики учетных записей , чтобы изменить политику паролей , Политика блокировки учетных записей или Политика Kerberos .

- Щелкните Локальные политики , чтобы изменить политику аудита , назначение прав пользователя или параметры безопасности .

В области сведений дважды щелкните политику безопасности, которую нужно изменить.

Примечание

Если эта политика безопасности еще не определена, установите флажок Определить эти параметры политики .

Измените параметр политики безопасности, а затем щелкните ОК .

Важно

- Всегда тестируйте вновь созданную политику в тестовом организационном подразделении, прежде чем применять ее к своей сети.

- Если вы измените параметр безопасности с помощью объекта групповой политики и нажмете OK , этот параметр вступит в силу при следующем обновлении параметров.

Страница не найдена

Документы

Моя библиотека

раз

- Моя библиотека

«»

×

×

Настройки файлов cookie

Группы безопасности AWS: безопасность на уровне экземпляра

Для обеспечения безопасности инстанса необходимо полностью понимать группы безопасности AWS, а также ответственность за исправление, пары ключей и различные варианты аренды.

Перед тем, как приступить к обсуждению этой статьи, вы должны хорошо понимать модель общей ответственности AWS, прежде чем переходить к обсуждению безопасности на уровне экземпляра в виртуальном частном облаке (VPC).

В этой статье я расскажу о группах безопасности AWS и о том, как их можно использовать для защиты ваших экземпляров EC2. Мы также рассмотрим применение исправлений безопасности к вашим экземплярам и варианты мультитенантности. Если вы хотите развертывать сервисы и ресурсы в облаке AWS, понимание основ AWS имеет решающее значение.Чтобы разобраться в различиях между вычислительными сервисами, ознакомьтесь с моим курсом по AWS Compute Fundamentals. Этот курс является первым шагом на пути изучения основ AWS и охватывает основные элементы всех вычислительных сервисов и функций AWS, которые позволят вам выбрать наиболее подходящий сервис для вашего проекта и реализаций.

Группы безопасности AWS и безопасность инстансов